Persone, processi e tecnologia sono da tempo i pilastri fondamentali che dettano il modo in cui vengono gestiti i programmi di cybersecurity, e in effetti un motivo c’è: le aziende necessitano di personale esperto, di processi affidabili per prevenire violazioni e per reagire nel caso in queste si verifichino, oltre alle ultime tecnologie di sicurezza per rilevare e bloccare attività malevole. Questo approccio stratificato alla sicurezza ha protetto le aziende per diversi anni, ma oggi non è più sufficiente a garantire la sicurezza delle imprese. Gli avversari informatici odierni sono infatti sempre più capaci a riadattare le proprie tecniche e a renderle sempre più sofisticate.

Sebbene il principio “persone, processi e tecnologia” rimanga comunque valido e un presupposto fondamentale della cybersecurity, gli esperti in IT e sicurezza devono pensare a come questi tre pilastri abbraccino tre importanti domini a cui le aziende dovrebbero dare maggiore priorità nelle loro strategie di difesa. I team di sicurezza devono considerare i workload (endpoint e cloud), le identità (utente e macchina) e i dati come l’epicentro del rischio di sicurezza aziendale, nonché il cosiddetto “sgabello a tre gambe” su cui basare il loro approccio.

Sebbene il principio “persone, processi e tecnologia” rimanga comunque valido e un presupposto fondamentale della cybersecurity, gli esperti in IT e sicurezza devono pensare a come questi tre pilastri abbraccino tre importanti domini a cui le aziende dovrebbero dare maggiore priorità nelle loro strategie di difesa. I team di sicurezza devono considerare i workload (endpoint e cloud), le identità (utente e macchina) e i dati come l’epicentro del rischio di sicurezza aziendale, nonché il cosiddetto “sgabello a tre gambe” su cui basare il loro approccio.

L’unico modo per essere sempre un passo avanti rispetto agli avversari è adattarsi. Se si guarda all’attività delle minacce, tutti gli indicatori confermano che gli aggressori stanno seguendo la tendenza all’adozione del cloud aziendale e stanno sviluppando le loro capacità di navigare e sfruttare i workload in cloud. Il compromesso dell’identità è diventato una componente importante delle minacce alla sicurezza e sta aumentando il valore delle credenziali dei dipendenti per i criminali informatici. Una serie di credenziali valide, o una singola misconfigurazione, possono essere tutto ciò di cui un autore delle minacce ha bisogno per ottenere accesso a un pool crescente di dati e di risorse critiche nel cloud.

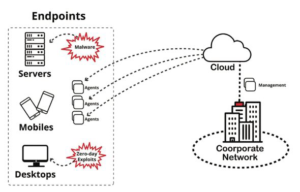

Workload: endpoint e cloud

I nemici informatici vedono il cloud come un’opportunità per perseguire, tra gli altri obiettivi, il furto di proprietà intellettuale, l’estorsione di dati e le campagne ransomware. I vettori comuni di attacco al cloud includono lo sfruttamento delle vulnerabilità, il furto delle credenziali, l’abuso dei provider di servizi cloud, l’uso di servizi cloud per l’hosting del malware e il command-and-control (C2) e lo sfruttamento di container d’immagini con configurazioni errate.

Ovviamente, i workload in cloud non sono gli unici a dover essere protetti. Gli esperti in sicurezza devono proteggere anche gli endpoint, che hanno profili di rischio ed esposizione alle minacce differenti. Quando gli avversari puntano lo sguardo sugli endpoint, continuano a dimostrare di essere andati oltre il cloud. Piuttosto, sono stati osservati mentre utilizzavano credenziali legittime e strumenti integrati – un approccio noto come «living off the land» – per eludere il rilevamento da parte degli antivirus tradizionali.

Man mano che le aziende crescono e integrano più endpoint, workload in cloud e container, oltre a nuovi strumenti di protezione, la sicurezza può diventare sempre più complicata. Gli esperti in sicurezza informatica dovrebbero attivare la protezione runtime, ottenere visibilità in tempo reale ed eliminare gli errori di configurazione come parte delle loro best pratices per garantire una maggiore sicurezza delle loro risorse.

Identità: utente e macchina

Gli avversari odierni usano milioni di credenziali rubate per eludere i sistemi di difesa legacy e agire come utenti legittimi. La maggior parte delle violazioni è, per queste ragioni, legata al furto delle identità (l’80% per la precisione), un dato che dovrebbe motivare gli esperti in sicurezza a ripensare attentamente le proprie strategie di protezione dell’identità.

Le intrusioni basate sulle credenziali che prendono di mira gli ambienti cloud sono tra i più comuni vettori usati sia nel cybercrimine sia negli attacchi targettizzati. I criminali informatici ospitano spesso pagine di autenticazione false per raccogliere credenziali legittime per i servizi cloud più diffusi, successivamente usate per tentare di accedere agli account delle vittime. Essi hanno solo bisogno di un set di credenziali valide per accedere in qualità di dipendenti, supponendo che le misure di sicurezza aggiuntive non li ostacolino.

Nell’ambito della loro strategia di difesa, le aziende devono assicurare la piena adozione dell’autenticazione multi-fattore (MFA), specialmente per gli account privilegiati, disabilitare i protocolli di autenticazione legacy che non supportano la MFA, monitorare e controllare i privilegi e le credenziali sia per gli utenti che per gli amministratori di servizi cloud.

Dati: l’importanza della protezione dei dati

In ultimo luogo, gli avversari prendono di mira i dati. Le aziende pensano al futuro della protezione dei dati, ma dovrebbero considerare come i workload (endpoint e cloud), le identità (utente e macchina) e i dati siano interconnessi; e come i dati cambino in base a come questi asset interagiscono tra di loro. Le identità sono autenticate attraverso gli endpoint, mentre i repository di codici, i workload in cloud e le applicazioni sono accessibili tramite endpoint. I dati fluiscono da un asset all’altro ed esistono tra i dispositivi e gli ambienti cloud.

Proteggere tutti questi dati è un lavoro consistente e avviene in modo leggermente diverso per ogni azienda. Ci sono diverse fasi che gli esperti in cybersecurity devono eseguire al fine di proteggere i dati che garantiscono l’operatività aziendale:

- Abilitare la protezione dei workload in cloud: proteggere i workload richiede la visibilità e l’individuazione di ogni workload e degli eventi di container, proteggendo l’intero stack cloud-native su qualsiasi cloud tra workload, container e applicazioni prive di server.

- Proteggere tutte le identità: i nemici informatici usano credenziali rubate per eludere i sistemi di difesa legacy e camuffarsi in utenti legittimi. I team di sicurezza devono concentrarsi fortemente sull’identità per proteggere l’azienda dalle minacce moderne.

- Sapere cosa è bene proteggere: le aziende devono avere una comprensione a livello aziendale dei loro asset di dati. La visibilità unificata di asset, configurazioni e attività può aiutare a rilevare configurazioni errate, vulnerabilità e minacce alla sicurezza dei dati, fornendo al contempo approfondimenti e soluzioni guidate.

Oggi pi ù che mai le aziende devono pensare alla loro sicurezza in ogni parte del business: la superficie di attacco continua a espandersi, specialmente in un contesto in cui l’adozione del cloud computing e del lavoro da remoto sono sempre più diffusi. È necessario, pertanto, che la sicurezza aziendale si basi su tutti i workload, le identità e i dati e faccia di questi tre elementi le fondamenta della propria strategia di difesa.

Autore: Luca Nilo Livrieri