Le strategie e gli strumenti di gestione delle vulnerabilità consentono alle organizzazioni di valutare e mitigare rapidamente le vulnerabilità di sicurezza nella loro infrastruttura IT. Un processo di gestione delle vulnerabilità può variare da organizzazione ad organizzazione, ma la maggior parte dovrebbe seguire quattro fasi principali: identificazione delle vulnerabilità, valutazione delle vulnerabilità, trattamento delle vulnerabilità e infine segnalazione delle vulnerabilità.

Tipicamente, una combinazione di strumenti e risorse umane esegue questi processi. In questo articolo tratteremo le seguenti tematiche:

- Che cos’è la gestione delle vulnerabilità

- L’importanza della gestione delle vulnerabilità

- Le 4 fasi del processo di gestione delle vulnerabilità

- Creazione di programmi di gestione delle vulnerabilità efficaci

Che cos’è la gestione delle vulnerabilità?

La gestione delle vulnerabilità è una strategia che le organizzazioni possono utilizzare per monitorare, ridurre al minimo ed eliminare le vulnerabilità nei loro sistemi. Implica l’identificazione e la classificazione delle vulnerabilità in modo che possano essere applicate protezioni appropriate o adottate misure correttive.

Spesso, i processi di gestione delle vulnerabilità impiegano l’uso di scanner di vulnerabilità, database di vulnerabilità, test di vulnerabilità manuali o automatizzati e una varietà di altri strumenti. Questa combinazione di strumenti e processi aiuta i team di sicurezza a garantire che tutte le minacce vengano prese in considerazione.

Ciò comprende:

- Vulnerabilità nel codice, come SQL injection o opportunità di cross-site scripting (XSS)

- Meccanismi di autenticazione e autorizzazione insufficienti

- Impostazioni non sicure o mal configurate, come controlli di accesso deboli o password

L’importanza della gestione delle vulnerabilità

Le vulnerabilità offrono opportunità agli aggressori di entrare nei sistemi aziendali. Una volta all’interno, gli attaccanti possono abusare delle risorse aziendali, rubare dati o negare l’accesso ai servizi.

Un programma di gestione delle vulnerabilità fornisce linee guida strutturate per aiutare le organizzazioni a valutare e proteggere la propria Infrastruttura. Piuttosto che ignorare le vulnerabilità o rischiare che le vulnerabilità vengano trascurate, questo processo può aiutare i team di sicurezza a condurre una ricerca approfondita.

Le strategie di gestione delle vulnerabilità permettono di ridurre il tempo di esposizione dell’azienda a possibili attacchi e anche fornire una prova di due diligence nel caso in cui l’organizzazione sia compromessa nonostante gli investimenti in programmi cyber.

Le 4 fasi del processo di gestione delle vulnerabilità

Quando si crea un programma di gestione delle vulnerabilità, è necessario tenere conto di diverse fasi, che se implementate correttamente permettono di garantire che nessuna vulnerabilità venga trascurata.

1. Identificare le vulnerabilità

La prima fase del processo di gestione richiede l’identificazione delle vulnerabilità che potrebbero interessare i sistemi presenti all’interno dell’organizzazione. Una volta note le vulnerabilità che potrebbero avere un impatto sui sistemi aziendali è possibile identificare quali di queste sono effettivamente presenti. Questa fase utilizza informazioni di intelligence sulle minacce e database di vulnerabilità per guidare la ricerca. Spesso include anche l’uso di scanner di vulnerabilità per identificare i componenti interessati e creare un inventario da utilizzare nella gestione delle patch. L’obiettivo di questa fase dovrebbe essere quello di creare una mappa completa dell’infrastruttura IT che specifichi dove si trovano le risorse, come è possibile accedere a tali risorse e quali sistemi sono attualmente utilizzati per la protezione. Questa mappa può quindi essere utilizzata per guidare l’analisi delle vulnerabilità e facilitare la loro risoluzione.

2. Valutare le vulnerabilità

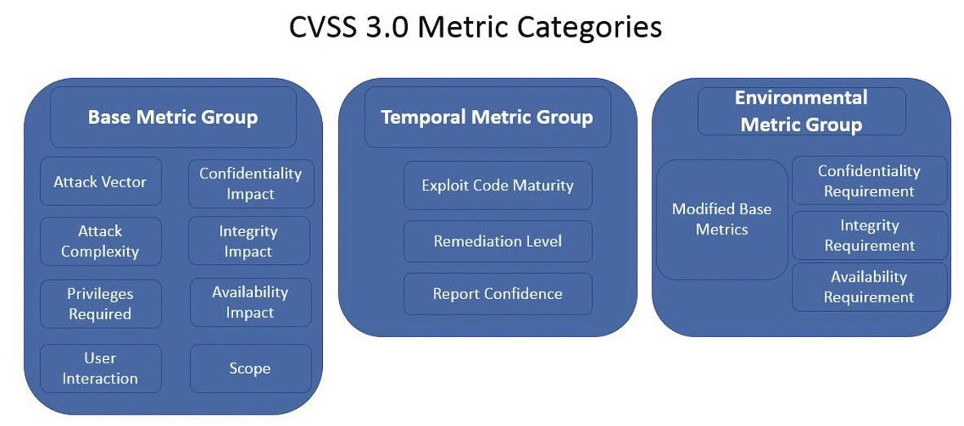

Dopo aver identificato tutte le possibili vulnerabilità nel sistema, è possibile iniziare a valutare la gravità delle minacce. Questa valutazione aiuta a determinare quali debbano essere le priorità dei programmi di sicurezza e può aiutare a ridurre i rischi più velocemente. Correggendo prima le vulnerabilità più gravi si riduce la possibilità che si verifichi un attacco e contestualmente si migliora la capacità di protezione degli altri componenti dell’infrastruttura IT. Esistono diversi sistemi che è possibile utilizzare per stabilire il rischio che una vulnerabilità venga sfruttata. Un sistema è il Common Vulnerability Scoring System (CVSS), un sistema standardizzato utilizzato da molti database e ricercatori di vulnerabilità.

Il CVSS valuta il livello di vulnerabilità in base alle caratteristiche intrinseche, ai tratti temporali e all’effetto specifico della vulnerabilità sui diversi sistemi. Il problema con CVSS è che una volta assegnato un livello di rischio, questo non cambia; quindi, è importante includere nella valutazione del rischio altri fattori, come ad esempio informazioni di intelligence sulle minacce e informazioni specifiche sui rischi aziendali per determinare la corretta priorità.

3. Risoluzione delle vulnerabilità

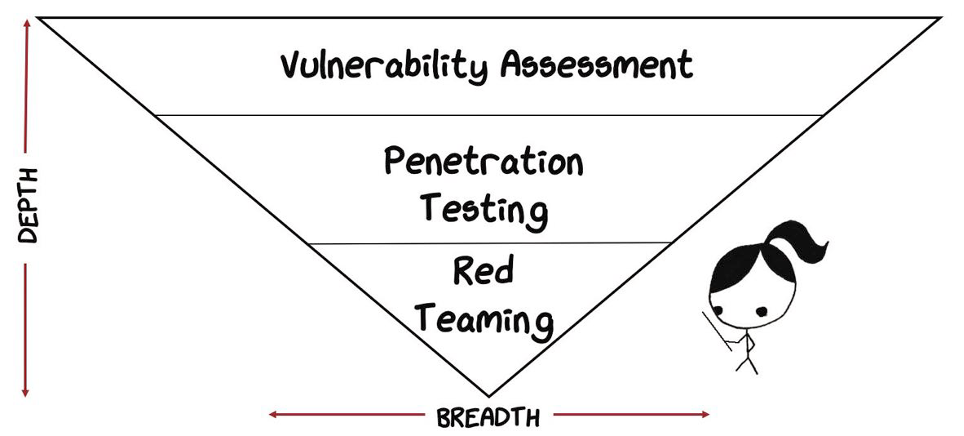

Con un piano di gestione delle vulnerabilità prioritario in atto, è possibile iniziare le attività di risoluzione. Durante questa fase, potrebbe essere necessario aumentare il monitoraggio o ridurre l’accesso alle aree identificate come a rischio. Ciò può aiutare a prevenire lo sfruttamento efficace delle vulnerabilità finché non è possibile applicare patch o aumentare in modo permanente le protezioni. Dopo che le vulnerabilità sono state risolte, è necessario verificare l’esito positivo della correzione. I Penetration Test sono utili in questo caso per valutare opportunamente l’efficacia delle attività di correzione eseguite. Sono inoltre utili per garantire che non siano state create nuove vulnerabilità durante le attività di risoluzione.

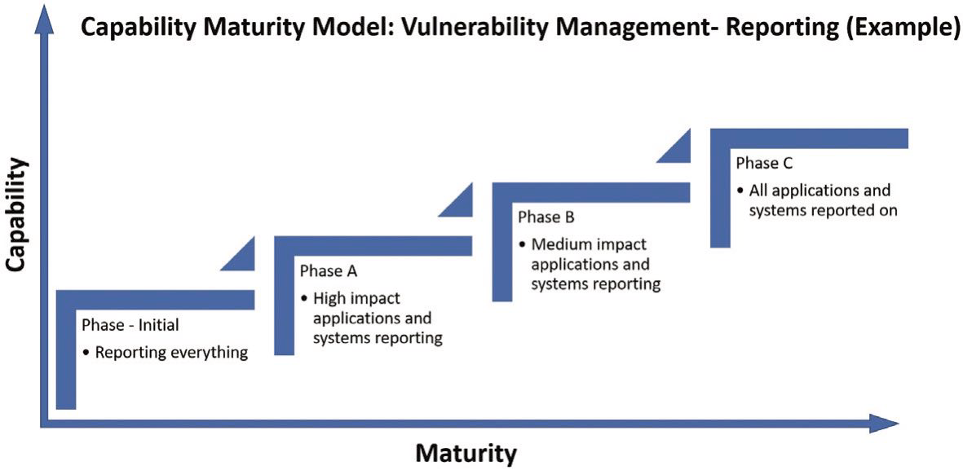

4. Segnalazione delle vulnerabilità

La segnalazione delle vulnerabilità dopo la risoluzione delle stesse può sembrare superflua, ma in realtà aiuta a migliorare la sicurezza e le risposte agli attacchi futuri. Avere un registro delle vulnerabilità e informazioni in merito a quando tali problemi sono stati risolti mostra la responsabilità dell’organizzazione in merito a tematiche di sicurezza ed è richiesto da molti standard di conformità. Avere registrazioni delle vulnerabilità può essere utile anche quando si indaga su eventi futuri. Ad esempio, partendo dalle lezioni apprese nella gestione delle vulnerabilità, può evitare l’inclusione di nuove vulnerabilità in progetti di ampliamento dell’infrastruttura IT e ridurre così la superficie d’attacco.

Creazione di programmi di gestione delle vulnerabilità efficaci

Lo sviluppo di un efficace programma di gestione delle vulnerabilità può richiedere del tempo ed è un processo in continua evoluzione. Le seguenti best practice per la gestione delle vulnerabilità possono aiutare a creare un programma solido fin dall’inizio e a ridurre il numero di perfezionamenti necessari per renderlo efficace.

Eseguire regolarmente Penetration Test

Uno dei modi migliori per garantire che nuove vulnerabilità non vengano incluse nei sistemi IT è eseguire regolarmente dei Penetration Test. Questi test, a condizione di utilizzare tecniche e strumenti aggiornati, garantiscono che le vulnerabilità scoperte di recente vengano identificate e risolte rapidamente. I Penetration Test possono anche aiutare i team di sicurezza a comprendere meglio come operano gli aggressori e fornire una visione obiettiva della posture di sicurezza dell’organizzazione. Ciò fornisce ai team di sicurezza una base realistica per identificare dove è necessario dedicare maggiori risorse e può aiutarli a rispondere agli attacchi in modo più efficace.

Avere visibilità delle risorse e dei sistemi IT

Durante la fase di identificazione e test, è fondamentale avere visibilità di tutti gli asset e componenti IT dell’infrastruttura aziendale. In caso contrario, è molto probabile che alcune vulnerabilità non vengano identificate e opportunamente gestite. La disponibilità di un inventario completo degli asset IT aiuta anche a “pulire casa”. Quando si crea questo tipo di inventario, è probabile che si scoprano applicazioni e dati legacy che non sono più necessari e l’eliminazione delle stesse migliora la gestione della sicurezza e probabilmente anche le prestazioni dei sistemi. La creazione di un inventario IT può essere difficile da ottenere attraverso l’esecuzione di semplici scansioni di rete, poiché ad esempio risorse come laptop e dispositivi mobili spesso risiedono fuori rete, specialmente a seguito della pandemia Covid 19. Assicurarsi di disporre degli strumenti corretti per individuare e valutare queste risorse è fondamentale per ridurre il rischio di vulnerabilità.

Utilizzare l’intelligence sulle minacce

Sapere quali vulnerabilità esistono, come vengono sfruttate tali vulnerabilità e quali opzioni di rimedio sono disponibili è fondamentale. Per ottenere tale risultato l’opzione migliore è utilizzare l’intelligence già esistente nelle comunità di sicurezza. I forum e i database di feed di intelligence sulle minacce possono fornire una vasta gamma di informazioni e best practice. Queste fonti sono particolarmente utili per fornire competenze specifiche che altrimenti potrebbero mancare nei piccoli team di sicurezza.

Visualizzare i dati di vulnerabilità per l’awareness

Non è possibile eliminare tutte le vulnerabilità dei diversi sistemi aziendali, ma è possibile ridurre al minimo i rischi. Ad esempio, per le vulnerabilità create dagli utenti non è possibile eliminare semplicemente le autorizzazioni utente, ma è possibile educare gli utenti a identificare, ridurre e segnalare i rischi. Un metodo per farlo è creare visualizzazioni dei dati di vulnerabilità. Questo può aiutare gli utenti a capire da dove provengono le vulnerabilità e come evitare questi rischi. Può anche aiutare a stabilire l’importanza della mitigazione dei rischi e la posta in gioco in caso di violazione dei sistemi. La gestione delle vulnerabilità non è sempre facile come scansionare, applicare patch e convalidare. L’applicazione di patch ai sistemi critici può influire sui tempi di attività del sistema, soprattutto se è necessario un riavvio. Inoltre, alcuni tipi di dispositivi connessi possono funzionare solo con software in esecuzione su sistemi operativi obsoleti per i quali le patch non sono più disponibili. Dovranno essere messe in atto misure di sicurezza secondarie per proteggere tali sistemi dagli exploit se le patch non possono essere applicate in modo tempestivo a causa dell’impatto aziendale o della necessità.

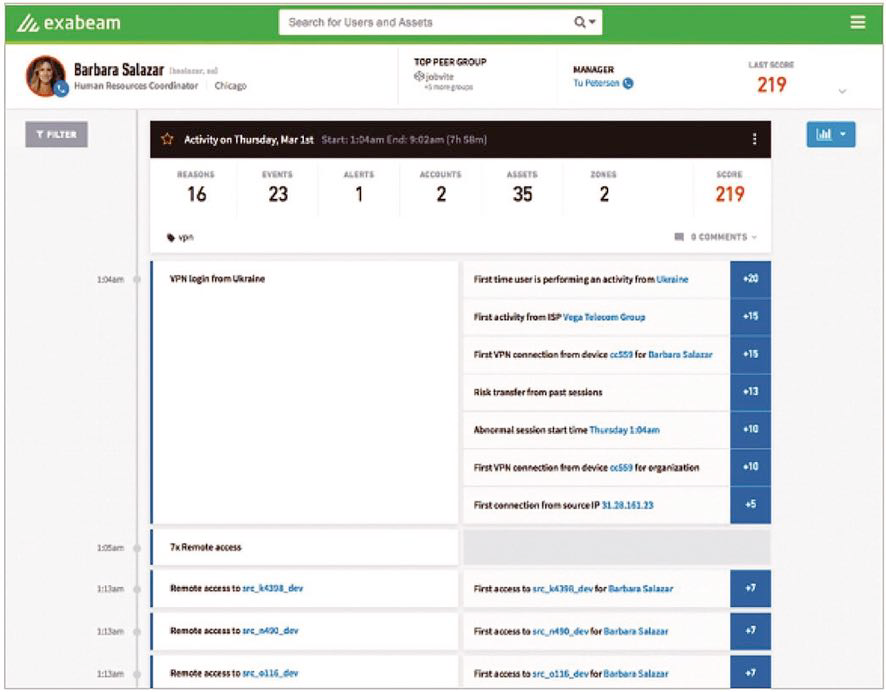

Utilizzo dei dati di gestione delle vulnerabilità con un SIEM di nuova generazione

I dati dei log di gestione delle vulnerabilità hanno un grande valore se combinati con i log di sicurezza e di rete e analizzati in un SIEM di nuova generazione, come Exabeam Security Management Platform: Le risorse critiche che sono vulnerabili ma attualmente non possono essere riparate possono essere aggiunte a un elenco di controllo (watchlist), fornendo ai team di sicurezza una visione chiara di eventuali attività rischiose che si verificano su quei sistemi.

I dati dei log di gestione delle vulnerabilità hanno un grande valore se combinati con i log di sicurezza e di rete e analizzati in un SIEM di nuova generazione, come Exabeam Security Management Platform: Le risorse critiche che sono vulnerabili ma attualmente non possono essere riparate possono essere aggiunte a un elenco di controllo (watchlist), fornendo ai team di sicurezza una visione chiara di eventuali attività rischiose che si verificano su quei sistemi.

- I dati delle scansioni di vulnerabilità possono essere inclusi in Exabeam Smart Timelines, fornendo in maniera automatizzata agli analisti una vista end-to-end degli eventi.

- Le informazioni sui dispositivi possono essere arricchite con i dati di intelligence sulle minacce di Exabeam, consentendo ai team di sicurezza di comprendere indicatori di minacce esterne specifici relativi al loro ambiente.

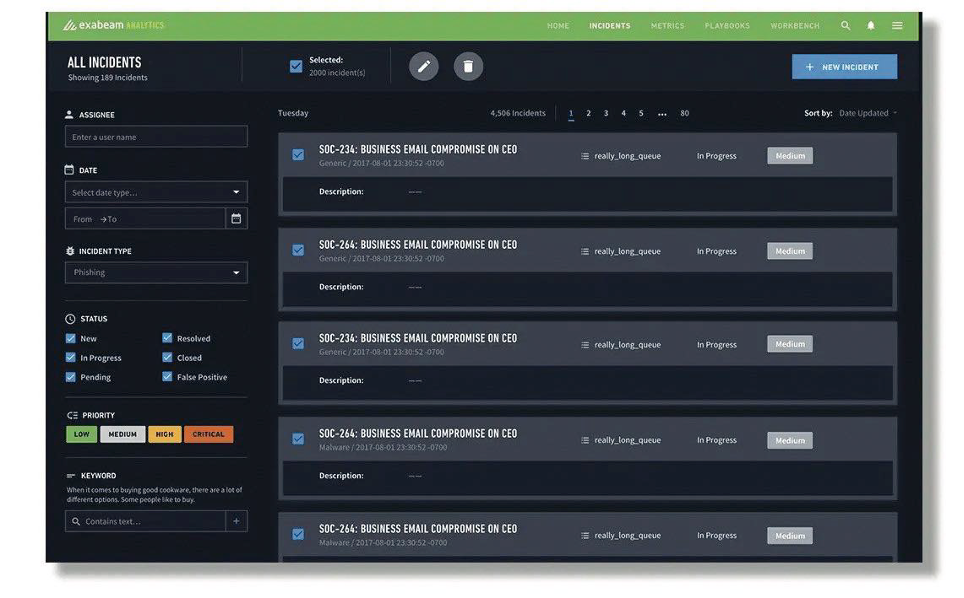

I seguenti moduli e funzionalità Exabeam possono essere utilizzati per analizzare e arricchire i dati raccolti dagli strumenti di gestione delle vulnerabilità:

- Advanced Analytics: utilizzo dell’analisi comportamentale per identificare comportamenti anomali che potrebbero indicare un attacco e correlazione con i dati dell’analisi delle minacce per identificare il tipo e l’origine dell’attacco.

- Cloud Connectors: possono essere utilizzati per raccogliere facilmente dati da una serie di popolari soluzioni di gestione delle vulnerabilità basate su cloud.

- Smart Forensic Analysis: raccolta di tutte le informazioni rilevanti su un incidente di sicurezza, tra più utenti, indirizzi IP e sistemi IT, combinandole con i dati di intelligence sulle minacce e disponendole su una sequenza temporale associata all’incidente.

- Incident Response Automation: raccolta di dati da centinaia di strumenti, identificazione automatica degli incidenti, correlazione con dati di intelligence sulle minacce e orchestrazione automatica delle fasi di contenimento e mitigazione.

- Threat Hunting: utilizzo dei dati di intelligence sulle minacce, in combinazione con l’analisi dei dati sulla sicurezza interna, per identificare minacce nuove e sconosciute che potrebbero interessare l’organizzazione.

Oltre a questi strumenti, Exabeam offre anche un servizio di Threat Intelligence che, con tecnologia proprietaria, raccoglie e analizza gli indicatori di compromissione da più feed. Il servizio di Threat Intelligence è gratuito per i clienti Exabeam essendo parte integrante della Security Management Platform di Exabeam e può anche integrarsi con feed di threat intelligence di terze parti per una più ampia copertura di IOC. Ulteriori informazioni sulla piattaforma di gestione della sicurezza Exabeam: Exabeam Security Management Platform.

Oltre a questi strumenti, Exabeam offre anche un servizio di Threat Intelligence che, con tecnologia proprietaria, raccoglie e analizza gli indicatori di compromissione da più feed. Il servizio di Threat Intelligence è gratuito per i clienti Exabeam essendo parte integrante della Security Management Platform di Exabeam e può anche integrarsi con feed di threat intelligence di terze parti per una più ampia copertura di IOC. Ulteriori informazioni sulla piattaforma di gestione della sicurezza Exabeam: Exabeam Security Management Platform.

Autore: Paolo Cecchi