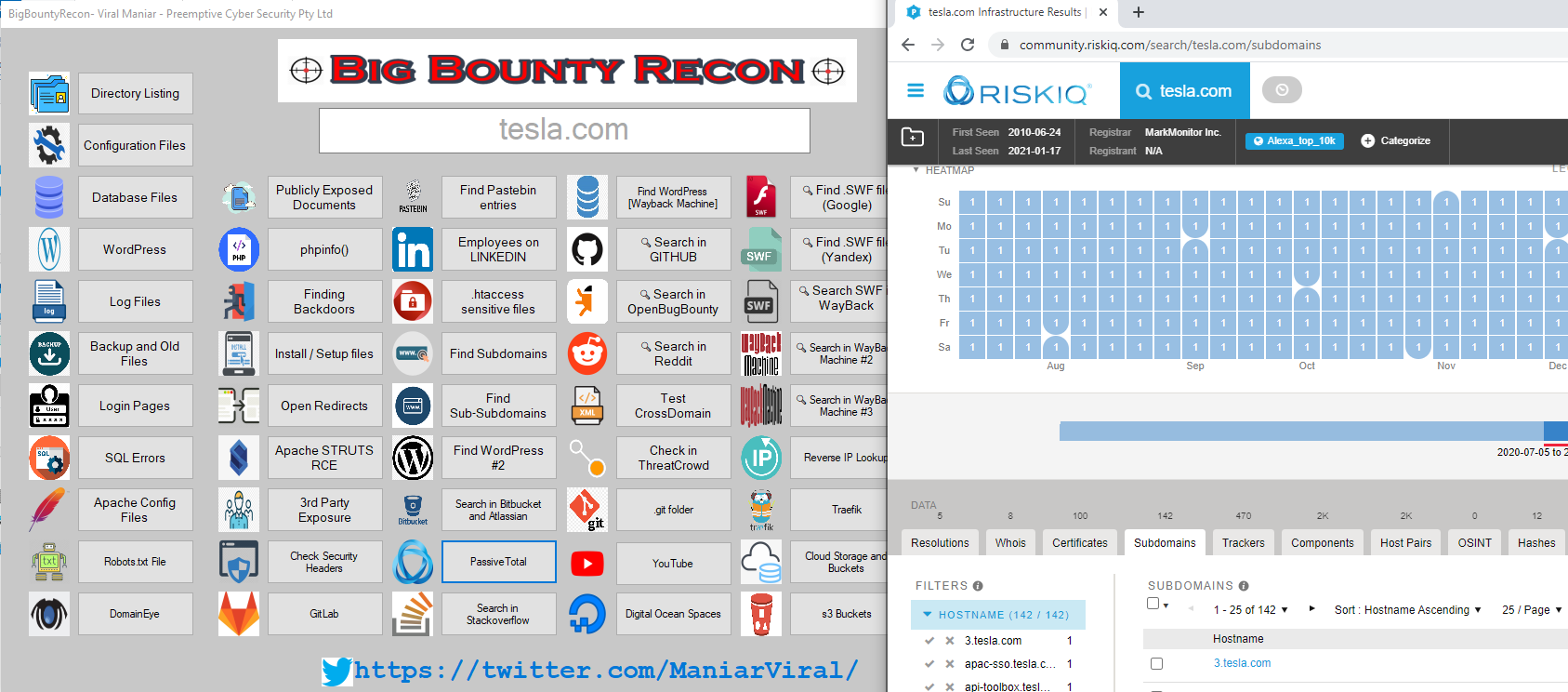

Il tool BigBountyRecon utilizza 58 diverse tecniche utilizzando vari Google dork e strumenti open source per accelerare il processo di ricognizione iniziale sull’organizzazione target. La ricognizione è il passaggio più importante in qualsiasi penetration test o processo di ricerca di bug. Fornisce a un utente malintenzionato alcune conoscenze preliminari sull’organizzazione bersaglio. Inoltre, sarà utile ottenere informazioni su quali controlli sono in atto, nonché alcune stime approssimative sul livello di maturità della sicurezza dell’organizzazione target.

Questo strumento può essere utilizzato in aggiunta all’approccio abituale per la ricerca di bug. L’idea è di controllare e raccogliere rapidamente informazioni sull’organizzazione di destinazione senza investire tempo e ricordare queste sintassi. Inoltre, può aiutarti a definire un approccio per ottenere velocemente i risultati attesi.

Per qualsiasi suggerimento o idea per questo strumento tweet @ManiarViral

ANYRUN:

Screenshot

Ricerca di password in chiaro per un’organizzazione target:

Alla ricerca di sottodomini e altre informazioni interessanti sull’organizzazione target:

Ricerca di risorse correlate ad Apache Struts:

Verifica se l’URL contiene l’estensione di “.do”:

Come utilizzare questo strumento?

Step1: Scarica il file dalla sezione Release: https://github.com/Viralmaniar/BigBountyRecon/releases/download/v0.1/BigBountyRecon.exe

Passaggio 2: eseguire il file EXE

Passaggio 3: inserisci il dominio di destinazione

Passaggio 4: fare clic su diversi pulsanti nello strumento per trovare informazioni

Passaggio 5: nel caso di Google Captcha, fai semplicemente clic sul puzzle e vai avanti.

Per le Tecniche, la tabella per operatori di Dorking su Google, Bing, Yahoo e DuckDuckGo, e ulteriori dettagli, visita la pagina https://github.com/Viralmaniar/BigBountyRecon