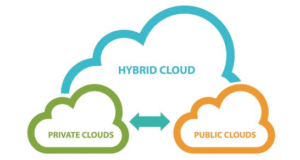

Ora non è un segreto che le aziende siano cresciute e abbiano favorito l’adozione del cloud più velocemente di qualsiasi altro periodo precedente. Uno degli attori chiave nel guidare la missione delle aziende di tutto il mondo di digitalizzare è il COVID-19. La necessità di operazioni per tenere il passo con l’elevata domanda di accesso ha spinto le aziende ad accelerare i loro piani da pochi anni a mesi. Inoltre, il lavoro a distanza è ormai divenuta una pratica aziendale comune che complica ulteriormente i problemi delle organizzazioni che proteggono le proprie risorse più critiche. Ciò è dovuto in parte al fatto che il nostro perimetro si è drammaticamente ampliato e, con un lato positivo, è quasi scomparso allo stesso tempo. Non è più sufficiente proteggere tutto ciò che si trova all’interno. Le aziende stanno sollevando e spostando i carichi di lavoro e le risorse critiche dall’on-premise al cloud e viceversa per soddisfare le esigenze degli utenti e dei servizi che li richiedono.

Nuovi gap di sicurezza vengono costantemente creati a causa di nuovi modi di lavorare in un ambiente ibrido. Gli aggressori informatici sfruttano questa modifica per ottenere il punto d’ingresso iniziale e violare un’organizzazione sfruttando configurazioni errate, identità eccessivamente permissive, vulnerabilità ed errori umani.

Ma è chiaro il motivo per cui tutti si stanno spostando sul cloud. Offre maggiore agilità, migliore capacità di collaborare, un’infrastruttura IT minima da gestire, servizi evergreen (in particolare SaaS), prezzi prevedibili e ha il potenziale per una maggiore automazione. La ricerca mostra che il 90% delle organizzazioni utilizzerà effettivamente il multi-cloud o avrà un qualche tipo di strategia ibrida entro il 2022. È probabile che tu stia già utilizzando il cloud e, in caso contrario, sei sulla buona strada.

Indipendentemente da come gestisci la tua organizzazione, puoi sfruttare le informazioni dettagliate sul percorso di attacco per avere una visione chiara del tuo approccio alla sicurezza del cloud ibrido. Concentrare gli sforzi di sicurezza durante la fase di propagazione della rete per interrompere gli attacchi in corso prima che si verifichino produrrà il massimo ritorno sugli investimenti.

Per colmare il divario, XM Cyber ha pubblicato, in collaborazione con UK Chapter of the Cloud Security Alliance, un white paper pratico che esplora la necessità della gestione del percorso di attacco per il cloud ibrido di oggi.

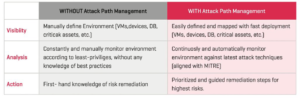

Parliamo dell’importanza di comprendere i percorsi di attacco che un utente malintenzionato motivato può utilizzare per provare a compromettere i tuoi ambienti on-premise, multi-cloud e ibridi. La comprensione del percorso di attacco consente alle organizzazioni di identificare potenziali choke points, monitorare i requisiti e le debolezze dell’architettura per migliorare la propria postura di sicurezza generale.

Il cambiamento più influente che aiuterà a migliorare la tua postura di sicurezza del cloud ibrido è utilizzare la prospettiva dell’attaccante per vedere l’attacco prima che si verifichi mappando tutti i possibili percorsi di attacco e ottenendo una visione chiara dello stato di sicurezza  nel tuo ecosistema di cloud ibrido. Concentrarsi sulle intersezioni chiave dove più percorsi di attacco convergono per sfruttare un asset critico, è molto più utile rispetto alla ricezione di un semplice alert su un singolo componente con un punteggio CVSS elevato valutato utilizzando il Common Vulnerability Scoring System (CVSS). Senza le informazioni sui percorsi di attacco seguiti dai threat actors e su come possono compromettere le tue risorse critiche, è difficile mantenere una postura di sicurezza elevata e avere il sopravvento sui tuoi avversari.

nel tuo ecosistema di cloud ibrido. Concentrarsi sulle intersezioni chiave dove più percorsi di attacco convergono per sfruttare un asset critico, è molto più utile rispetto alla ricezione di un semplice alert su un singolo componente con un punteggio CVSS elevato valutato utilizzando il Common Vulnerability Scoring System (CVSS). Senza le informazioni sui percorsi di attacco seguiti dai threat actors e su come possono compromettere le tue risorse critiche, è difficile mantenere una postura di sicurezza elevata e avere il sopravvento sui tuoi avversari.

Ottieni subito il white paper “La necessità di Attack Path Management for the Hybrid Cloud” e ottieni le best practice per proteggere la tua organizzazione dagli attacchi informatici e aumentare la postura di sicurezza.

Scarica il white paper: https://info.xmcyber.com/ whitepaper-csa-attack-path-management-for-thehybrid- cloud.

© XM CYBER, The Necessity of Attack Path Management for the Hybrid Cloud, p. 17

© XM CYBER, The Necessity of Attack Path Management for the Hybrid Cloud, p. 17

Autore: Karl Buffin