Il conflitto russo-ucraino evidenzia il forte nesso che lega la Cyber security agli equilibri geopolitici. La rete – ha scritto Michele Mezza in un interessante saggio Net–war (ed. Donzelli) – condiziona la guerra. Questo vuol dire in concreto che sono cambiati la dinamica e gli sviluppi del confronto tra le parti, che oltre a presentare una natura strategico militare, presentano un fitto intreccio di tecnologia e informazione. “Chi ha osservato – scrive il giornalista che ha alle spalle una lunga militanza come inviato della RAI – soprattutto la prima fase del conflitto, diciamo i primi cento giorni, avrà notato come si siano confrontati da una parte un modello che qualcuno ha definito ottocentesco di azione militare, simboleggiato dall’ormai famosa sequenza video della poderosa colonna di blindati russi lunga 65 km.

Il conflitto russo-ucraino evidenzia il forte nesso che lega la Cyber security agli equilibri geopolitici. La rete – ha scritto Michele Mezza in un interessante saggio Net–war (ed. Donzelli) – condiziona la guerra. Questo vuol dire in concreto che sono cambiati la dinamica e gli sviluppi del confronto tra le parti, che oltre a presentare una natura strategico militare, presentano un fitto intreccio di tecnologia e informazione. “Chi ha osservato – scrive il giornalista che ha alle spalle una lunga militanza come inviato della RAI – soprattutto la prima fase del conflitto, diciamo i primi cento giorni, avrà notato come si siano confrontati da una parte un modello che qualcuno ha definito ottocentesco di azione militare, simboleggiato dall’ormai famosa sequenza video della poderosa colonna di blindati russi lunga 65 km.

Dall’altra parte un sistema articolato e distribuito che combinava le risorse più ordinarie della rete, dai droni agli smartphone, da Telegram a Google street, per localizzare e colpire il nemico mediante la combinazione di informazioni che affluivano dalla popolazione e i sistemi di guerriglia territoriale. L’emblema di questa seconda strategia è l’altrettanto famoso appello del ministro dell’innovazione digitale Fiodorov a ElonMusk di un paio di giorni dopo l’invasione, in cui si chiede di mettere a disposizione della resistenza la sua flotta satellitare, cosa che avviene dopo qualche ora, con una spettacolare capacità di georeferenziare ogni singolo soldato russo che si muoveva sul territorio”.

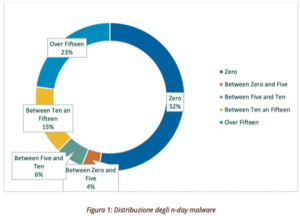

La conferma scientifica delle intuizioni di Mezza arriva dall’ultimo Rapporto Yoroi – Tinexta Group, il quale mette in risalto quanto la situazione geopolitica internazionale stia influenzando l’evoluzione delle minacce cibernetiche, sempre più sofisticate. “Appare sempre più netta – ci dice Marco Ramilli, Ceo e Fondatore di Yoroi – l’intenzione di portare attacchi in grado di mettere a rischio la sicurezza delle nazioni, come dimostra a livello tattico l’impiego di malware avanzati, progettati con il fine di utilizzare vulnerabilità zero-day, ovvero vulnerabilità sconosciute al momento del loro sfruttamento”. Si tratta di strumenti particolarmente sofisticati da individuare e prevenire, cui va aggiunto il trend generale che fa vedere una crescita sensibile nell’ultimo anno delle minacce di tipo ransomware, in grado di aggredire i mercati. Il recente allarme lanciato dall’Agenzia Nazionale ha evidenziato il livello di rischio potenziale cui sono esposte reti e sistemi.

I sistemi industriali a rischio: come spegnere le città

Il crimine informatico dimostra grande padronanza degli strumenti digitali; oggi punta a colpire le RTU (Remote Terminal Unit), il fulcro elettronico che regola l’operatività delle reti industriali, ferroviarie, elettriche, infrastrutturali. L’obiettivo, come rivela nell’intervista pubblicata in questo numero Roberto Maracino, General Manager e responsabile del SOC di Atlantica Digital, è quello di spegnere le città, provocando un arresto di tutte le attività produttive. Pensiamo cosa succederebbe se un luna park, gremito di bambini, si arrestasse per un improvviso blackout: smarrimento e paura avrebbero il sopravvento. L’azione di contrasto deve prevenire questa vulnerabilità, difficile da individuare.

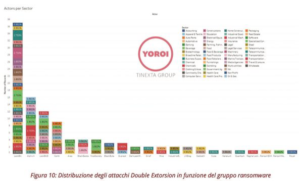

Ma le minacce, come si vede dalle fenomenologie prese in esame da Yoroi, presentano molteplici facce. A cominciare dagli attacchi ai “leak” di codice sorgente ai danni di gruppi criminali, come quello subito dal gruppo Conti (cfr. Il Ransomware nell’economia del cybercrimine, nello spazio recensioni di questo numero, n.d.r.), che determinano spesso un vero e proprio riassetto nelle gerarchie dei vari gruppi criminali. La Double Extortion rende ancora più articolato l’orizzonte di analisi, che vede la formazione di gruppi strutturati in vere e proprie bande (gang) che hanno sviluppato malware unici per ogni attacco, si potrebbe dire, come si legge nel Rapporto, ”attacchi firmati in maniera indelebile”.

Gli “altri” attacchi

Esistono altre forme di offesa, si tratta di azioni non targettizzate, che si potrebbero definire di tipo opportunistico, diffusi su larga scala, mirati a colpire il maggior numero possibile di aziende e di vittime. “Crimeware” e “Commodity Malware”, sono gli strumenti maggiormente usati come per le fasi iniziali di un attacco informatico. Riportiamo, per completezza di informazione, alcuni highlights che possono aprire la strada ad approfondimenti futuri.

Il 52,4% dei malware individuati sono di tipo 0day, il che indica che i criminali informatici continuano a preferire la generazione di nuovo codice per colpire i propri bersagli. Interessante da analizzare è la presenza di una specializzazione rispetto ai target industriali. In altre parole, è di interesse riuscire a tracciare la distribuzione delle minacce per settore industriale; si osserva, ad esempio, una forte presenza di minacce di tipo “emotet” in relazione ai settori bancario, assicurativo e finanziario, mentre “AgentTesla” è principalmente presente nei settori industriali (Machinery, Utilities, Fashion) e nel settore Software/IT Services. Si evidenzia una ricorsiva stagionalità di alcune minacce relative a specifici settori industriali e al contempo è possibile osservarne l’indipendenza di altre. Va precisato che nel 2022 la principale minaccia da affrontare è stata quella del phishing, che colpisce in maniera indiscriminata ogni vittima.

La seconda tipologia di attacco utilizzata riguarda i cosiddetti commodity malware, facilmente acquistabili online. Una figura che sta guadagnando terreno e potere nell’universo del cyber crimine è quella del broker di compravendita degli accessi alle aziende. Questo servizio prende il nome di IAaaS, (Initial Access as a Service n.d.r). Gli attacchi operati con la tipologia DDoS (Distributed Denial of Service), “sono una minaccia “cresecente” e inaspettata – commenta in conclusione Ramilli, perché composta da innumerevoli tecniche e tecnologie, finalizzate a specializzare o contestualizzare l’impatto”.

La seconda tipologia di attacco utilizzata riguarda i cosiddetti commodity malware, facilmente acquistabili online. Una figura che sta guadagnando terreno e potere nell’universo del cyber crimine è quella del broker di compravendita degli accessi alle aziende. Questo servizio prende il nome di IAaaS, (Initial Access as a Service n.d.r). Gli attacchi operati con la tipologia DDoS (Distributed Denial of Service), “sono una minaccia “cresecente” e inaspettata – commenta in conclusione Ramilli, perché composta da innumerevoli tecniche e tecnologie, finalizzate a specializzare o contestualizzare l’impatto”.

Se questo è il quadro, ci sarà da lavorare molto e con certosina continuità, in quanto l’evoluzione delle tecnologie cresce in potenza ma anche in fragilità. Sarebbe importante tenerlo a mente se vogliamo imboccare un percorso di autentico progresso civile e giuridico, elementi fondanti per una crescita sociale ed economica delle nostre comunità.

Autore: Massimiliano Cannata