Il 2 agosto 2022 Banca d’Italia, Consob e IVASS hanno adottato la Guida nazionale TIBER-IT in modo congiunto. La Guida costituisce il recepimento in ambito nazionale del framework TIBER-EU, promosso già qualche anno fa dalla Banca Centrale Europea come modello di riferimento per la conduzione di test avanzati di cybersicurezza armonizzati a livello europeo in ambito bancario.

Il TIBER-IT è stato adottato in una prospettiva di stabilità finanziaria, nell’ambito delle competenze affidate alle tre Autorità concernenti la sorveglianza sul regolare funzionamento, affidabilità ed efficienza del settore nel suo complesso.

In questa prima fase, di cui non è stata ancora definita la durata, le entità finanziarie decidono di sottoporsi a un test TIBER-IT su base volontaria. Le Autorità assicurano il loro supporto ai soggetti che si sottopongono al test, supervisionano la conformità ai requisiti della Guida Nazionale TIBER-IT e delle altre previsioni rilevanti e curano, quando necessario, le attività per il mutuo riconoscimento a livello transfrontaliero del test.

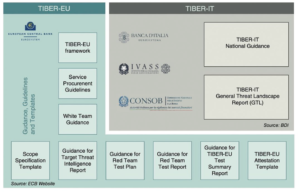

In particolare, la Guida Nazionale TIBER-IT:

- definisce la metodologia e il modello operativo per la conduzione di test di tipo Threat led Red Teaming1 da parte delle entità finanziarie italiane, in accordo con il framework TIBER-EU;

- individua le fasi in cui si articola il processo di test;

- definisce i ruoli, le responsabilità e le attività dei diversi attori coinvolti presso il soggetto che effettua il test, i fornitori esterni e le Autorità.

In generale, il testing è una parte fondamentale della sicurezza informatica e consente di identificare le vulnerabilità e le falle nel sistema prima che queste possano essere sfruttate dagli attaccanti. TIBER-IT offre una metodologia completa di testing end-to-end che copre tutte le fasi del processo, dalla pianificazione alla valutazione dei risultati.

Il framework si basa sulle best practice del settore e sulle linee guida TIBER-EU adattandole alla realtà italiana e alle specifiche esigenze delle organizzazioni che operano nel nostro paese.

Per supportare le entità finanziarie nell’utilizzo della nuova metodologia e nelle attività di test, le tre Autorità mettono a disposizione un centro di competenza dedicato: il TIBER Cyber Team Italia (TCT), il cui funzionamento è assicurato da esperti di Banca d’Italia, in collaborazione con quelli di Consob e IVASS. Fra le attività di supporto del TCT rientra anche la definizione di un Generic Threat Landscape (GTL) quale riferimento sullo scenario delle minacce più rilevanti per il settore nel suo contesto geografico.

Inoltre, tale scenario può essere sviluppato in sinergia con il TIBER Knowledge Center (TKC), istituito presso la BCE per coordinare a livello europeo le attività inerenti all’implementazione del TIBER EU. Per la definizione del GTL il TCT può avvalersi di diverse fonti, fra le quali si segnala il Threat Landscape Scenario (TLS) for the Italian Financial Sector, prodotto con cadenza semestrale dal CERTFin.

Il TLS è riservato ai membri del CERTFin e, poiché offre una panoramica piuttosto dettagliata sulle minacce emergenti, costituisce un’utile fonte per definire il GTL. In particolare, nella prima parte del report vengono analizzate e discusse le top threats che prendono di mira le organizzazioni, mentre nella seconda parte vengono approfondite le minacce che prendono di mira i clienti.

Gli scenari di minacce delineati in ragione del loro profilo generale devono poi essere proiettati sulla realtà tecnico/organizzativa oggetto di test. A tal fine è prevista un’attività di Targeted Threat Intelligence che, intersecando scenari generali di minacce con informazioni relative all’entità oggetto di test (insight), produce un elenco di minacce effettive e concrete sulle quali costruire uno specifico piano di test che simula tecniche, tattiche e procedure di un attaccante reale.

In altre parole, analizzando le peculiarità aziendali (l’infrastruttura, l’organizzazione, i processi, le vulnerabilità, etc.) sarà necessario identificare, tra le tante minacce generiche, quelle che rappresentano realmente il pericolo maggiore perché in grado di sfruttare le debolezze specifiche di quel soggetto.

Nel merito, il framework è stato progettato proprio con il fine di aiutare le organizzazioni a individuare potenziali vulnerabilità, siano esse organizzative, tecniche o di processo, e, di conseguenza, ad aumentare la sicurezza dei loro sistemi informativi e a mitigare i rischi derivanti da attacchi informatici.

L’obiettivo è quello di aumentare, attraverso una migliore postura dei singoli, la sicurezza dell’intero ecosistema finanziario.

I test consentono di verificare le capacità di Protection, Detection & Response dell’entità testata simulando attacchi reali che riproducono tattiche, tecniche e procedure dei Threat Actor e utilizzando metodi di attacco sviluppati di volta in volta in base al contesto.

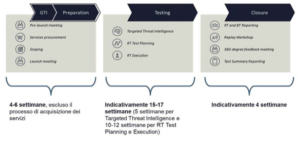

Il processo di testing si svolge in tre fasi principali: pianificazione, esecuzione e valutazione dei risultati. Tutte le fasi vanno affrontate con delicatezza e perizia, e spesso la rifinitura di tutti i dettagli preventivi può richiedere settimane; non deve quindi sorprendere che la durata complessiva di un’esercitazione può protrarsi oltre i 6 mesi.

Nella fase di pianificazione si definiscono gli obiettivi del testing, si definisce il perimetro, si identificano le possibili minacce e si stabiliscono le modalità di esecuzione del test. Le prime volte che un’entità si cimenta in simili esercitazioni sarebbe consigliabile tenere fuori dal perimetro servizi e processi core, al fine di contenere “effetti collaterali” non voluti. Nella fase di esecuzione si testano i sistemi e si valutano le loro capacità di risposta a possibili attacchi. Infine, nella fase di valutazione dei risultati si analizzano i risultati del test e si definiscono eventuali azioni correttive da intraprendere.

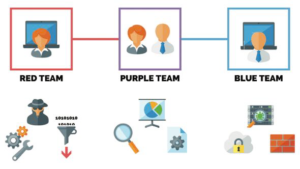

L’elemento fondamentale affinché il test di Red Teaming sia efficace è che “i rossi” assumano il più possibile la mentalità e l’attitudine dei veri attaccanti, se non in alcuni casi dei veri cyber criminali. Per questo motivo risulta sconsigliabile scegliere i membri del Red Team fra le persone che hanno contribuito o contribuiscono a proteggere l’infrastruttura dell’organizzazione stessa, perché si creerebbe un evidente conflitto di interessi che non garantirebbe l’efficacia dell’attacco (e di conseguenza dell’assessment della postura di sicurezza). Dunque, il Red Team è principalmente messo a disposizione da un provider con comprovata esperienza nell’erogazione di questi servizi. Altro imperativo consiste nel tenere completamente all’oscuro il Blue Team (il team a cui è strutturalmente affidata la difesa aziendale) del fatto che è stata pianificata un’esercitazione di tipo Red Teaming.

Nel caso il Blu Team riesca a identificare e respingere gli attacchi, per non “sprecare” le significative risorse (economiche, ma non solo) impiegate fino a quel momento nell’organizzazione dell’esercitazione il test può proseguire con la variante del Purple Team: un componente del team dei blu viene aggiunto al team dei rossi. In questo modo, conoscendo molto bene l’infrastruttura aziendale, le misure difensive e le sue vulnerabilità, può indirizzare al meglio gli attacchi dei rossi.

È molto importante comprendere che una volta messa in moto la macchina è fondamentale che vengano prodotti dei risultati e delle evidenze utili a scoprire ogni possibile debolezza e a porvi adeguato rimedio.

Se ciò non avvenisse, cioè se l’esercitazione non riuscisse a mettere in luce possibili spunti di miglioramento, tecnici e non, lo sforzo sarebbe vanificato.

Il framework include anche la possibilità di eseguire test che aiutino a valutare la capacità del soggetto di ripristinare le funzionalità dopo un attacco informatico. Questo è particolarmente importante in un contesto in cui:

- gli attacchi informatici stanno diventando sempre più sofisticati e persistenti;

- le interdipendenze tra soggetti sono molteplici e l’indisponibilità dei servizi erogati da uno può riverberarsi su altri, causando potenzialmente un effetto domino;

- è necessario assicurare che i servizi identificati come essenziali siano sempre garantiti. TIBER-IT offre inoltre una serie di vantaggi per le realtà che lo utilizzano, ad esempio:

- pianificare gli investimenti futuri partendo da dati oggettivi ottenuti tramite la simulazione di una situazione reale; !fare test specifici in modo strutturato per evitare i costi imposti dalle autorità di vigilanza in risposta a incidenti causati dalla mancanza di misure di sicurezza adeguate;

- aumentare la fiducia dei clienti e degli stakeholder, dimostrando l’impegno dell’organizzazione per la sicurezza informatica.

Il framework TIBER-IT è stato sviluppato in collaborazione con un’ampia gamma di stakeholder, tra cui il mondo accademico, il settore bancario e finanziario, i fornitori di servizi di sicurezza informatica e le autorità di regolamentazione. Questa collaborazione ha permesso di sviluppare un framework completo e all’avanguardia, in grado di rispondere alle esigenze delle organizzazioni italiane. A supporto del framework, il CERTFin ha messo a disposizione una metodologia di Threat Intelligence utile per la generazione degli scenari di minaccia, siano essi generici o specifici. Inoltre, contribuisce con le sue attività di Threat Intelligence a monitorare la continua evoluzione delle minacce cyber ed è disponibile a supportare i suoi membri nelle fasi preparatorie dei test TIBER ma anche offrendo, gratuitamente, l’opportunità di verificare il proprio livello di maturità attraverso esercitazioni propedeutiche quali quelle di tipo Table- Top (attraverso le quali viene verificata la robustezza dei processi) e Capture-the-Flag (utili invece a personale più operativo).

Autore: Mario Trinchera

1 Ricordiamo che il Financial Stability Board ha chiarito, nel suo Cyber Lexicon, che le terminologie “Red Teaming” e “Threat Led Penetration Testing” sono sinonimi.