Virgilius Stanciulescu,

Consigliere del Presidente per le questioni IT&C, ANCOM

Il futuro così come le abitudini quotidiane cambieranno sostanzialmente con lo sviluppo della tecnologia che collegherà tutto ciò che ci circonda. Con le reti 5G, le connessioni saranno più veloci e gli strumenti che quotidianamente utilizziamo saranno interconnessi apportando benefici ancora poco compresi e noti a ciascuno di noi.

La rete in fibra ottica, l’integrazione fisso-mobile e la necessità di trasportare ad alta velocità enormi quantità di dati con ritardi minimi (millisecondi) e un numero massiccio di dispositivi collegati, apriranno per gli operatori di reti di telecomunicazione la strada al 5G. Tra breve, avremo tutti accesso ai servizi supportati da questa tecnologia e, in questo articolo, passerò brevemente in rassegna sia i benefici che le vulnerabilità che dovremo prendere in considerazione come specialisti della sicurezza IT & C.

Informazioni sul background

Informazioni sul background

Le seguenti bande di frequenze sono state individuate a livello europeo come bande prioritarie per la rapida introduzione dei sistemi di comunicazioni mobili 5G nell’Unione:

- La banda di 700 MHz (694-790 MHz) è molto importante per fornire una copertura estesa, specialmente in zone economicamente difficili, come le zone rurali, montane o altre zone remote. La banda è idonea a garantire una copertura efficiente su vaste aree e una migliore copertura interna, essendo sia adatta a migliorare la qualità dei servizi di comunicazione mobile già offerti dalle tecnologie 4G, sia alla diffusione delle tecnologie di comunicazione mobile di prossima generazione note come 5G o IMT- 2020. Le frequenze nella banda 700 MHz amplieranno le risorse dello spettro al di sotto di 1 GHz, frequenze già utilizzate per la fornitura di servizi di comunicazioni mobili a banda larga attraverso la tecnologia LTE, e faciliteranno lo sviluppo di reti 5G e l’introduzione generalizzata di servizi digitali innovativi.

- La banda 3400-3800 MHz è considerata una banda primaria apposita per l’introduzione dei servizi 5G entro il 2020, in quanto offre un’ampia larghezza di banda dei canali radio e un buon equilibrio tra copertura e capacità. Garantendo una crescita significativa della capacità, supporta comunicazioni a banda larga avanzate, nonché applicazioni che richiedono bassa latenza e alta affidabilità, come le applicazioni mission critical (automazione industriale e robotica)

- La banda 26 GHz (24,25-27,5 GHz) è considerata una banda “pioniera” per l’armonizzazione dei primi 5G nell’UE entro il 2020, in quanto offre più di 3 GHz di spettro contiguo e consente di fornire reti ad altissima densità e ad altissima capacità su brevi distanze, nonché applicazioni e servizi 5G rivoluzionari, che comportano velocità di trasferimento dati molto elevate, maggiore capacità e latenza molto bassa.

Ecco le misure adottate o in corso di attuazione della prossima generazione di reti di comunicazione in Romania:

L’ANCOM (l’Autorità Nazionale Romena di Regolamentazione delle Telecomunicazioni) ha discusso e adottato, in una sessione del Consiglio consultivo insieme all’industria, il piano d’azione nazionale e il calendario per l’assegnazione della banda di frequenza 470-790 MHz e le relative opzioni normative, sotto forma di una programma nazionale per l’assegnazione e l’uso futuro della banda 470-790 MHz. “Nella consultazione sulla banda dei 700 MHz, abbiamo concordato il calendario per la concessione dello spettro radio necessario per l’implementazione della tecnologia 5G in Romania. Completeremo l’intera documentazione di questa asta, compresi i prezzi di riserva, entro luglio 2019 e completeremo l’asta dello spettro entro dicembre 2019”, ha dichiarato Sorin Grindeanu, presidente dell’ANCOM (cf. www.ancom.org.ro per la versione inglese).

Calendario delle azioni relative all’assegnazione e all’uso futuro della banda 470-790 MHz

- Un primo passo essenziale è la tempestiva concessione di uno spettro radio adeguato per il futuro sviluppo dei sistemi mobili a banda larga. Affinché la banda di 700 MHz sia disponibile, l’ANCOM proporrà modifiche alla NTFA (National Table of Radio Frequency Allocations) e l’assegnazione della banda di 790 MHz al servizio mobile terrestre, in quanto la banda è attualmente assegnata ai servizi di televisione digitale terrestre.

- Entro la fine del 2018, l’ANCOM ha sviluppato ed adottato una posizione nazionale sull’assegnazione e sul futuro utilizzo delle frequenze radio disponibili nelle bande di frequenza 700 MHz, 800 MHz, 1500 MHz, 2600 MHz, 3400-3600 MHz e 26 GHz per i sistemi di comunicazioni elettroniche senza fili a banda larga.

- Un’altra azione che ha un impatto sull’attuazione delle tecnologie 5G è la conclusione di accordi bilaterali di coordinamento con i paesi vicini entro il 30 giugno 2019. Inoltre, ANCOM realizzerà una campagna di monitoraggio dello spettro radio delle bande di frequenza da mettere all’asta e metterà a disposizione degli offerenti una relazione sullo stato dei segnali radio individuati sul territorio della Romania e quelli provenienti dal altri stati.

- Entro il 31 luglio 2019, l’ANCOM adotterà la decisione sull’organizzazione della procedura di rilascio delle licenze, ovvero la definizione delle condizioni di assegnazione dei diritti d’uso delle frequenze e di altri atti normativi necessari.

- Secondo la proposta dell’Autorità e a seguito di dibattiti con i rappresentanti dell’industria, l’asta per l’assegnazione dei diritti d’uso delle frequenze nella banda 700 MHz e nelle altre bande di frequenza previste per la fornitura di comunicazioni fisse e mobili nell’ambito della tecnologia 5G, sarà completata entro il 15 dicembre 2019.

5G ci porterà benefici e opportunità

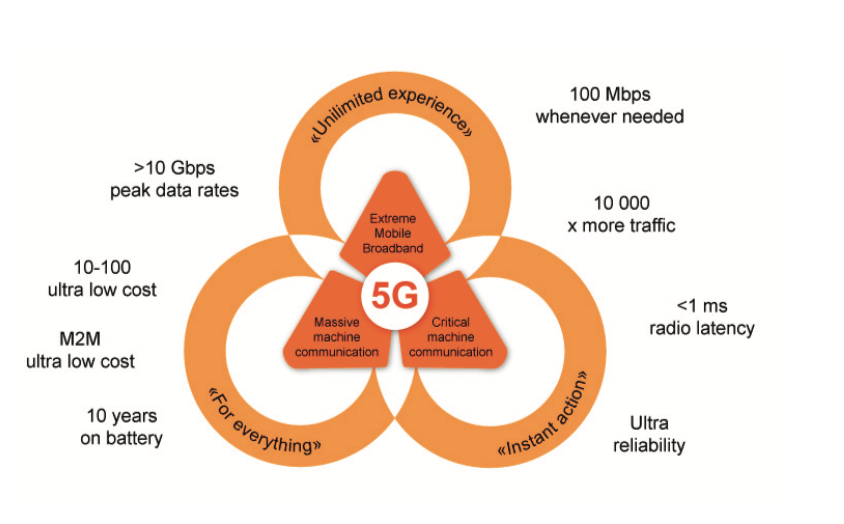

Gli esperti hanno annunciato prestazioni straordinarie:

- Il numero di dispositivi interconnessi aumenterà rispetto ad oggi. Ciò è anche in concomitanza con l’adozione dell’IPv6;

- In futuro il volume dei dati trasmessi sarà esponenzialmente moltiplicato;

- Gli esperti stimano che aumenterà la velocità di elaborazione dati fino a 10Gbps o forse più;

- Latenza ridotta: la latenza, nota anche come “ritardo”, è il tempo necessario affinché i dati arrivino dal trasmettitore al ricevitore. Ovviamente, più piccolo è, più veloce sarà la connessione. Per un utente abituale che utilizza un dispositivo connesso a Internet, i valori di questa funzione via 4G sono piuttosto difficili da percepire, ma per l’Internet degli Oggetti (IoT), una latenza inferiore è un aspetto molto importante. La latenza 5G dovrebbe essere di 1 millisecondo (ms), molto inferiore alla capacità percettiva umana, rispetto alla latenza 4G che invece è compresa tra 20 e 50 ms;

- Riduzione del consumo energetico.

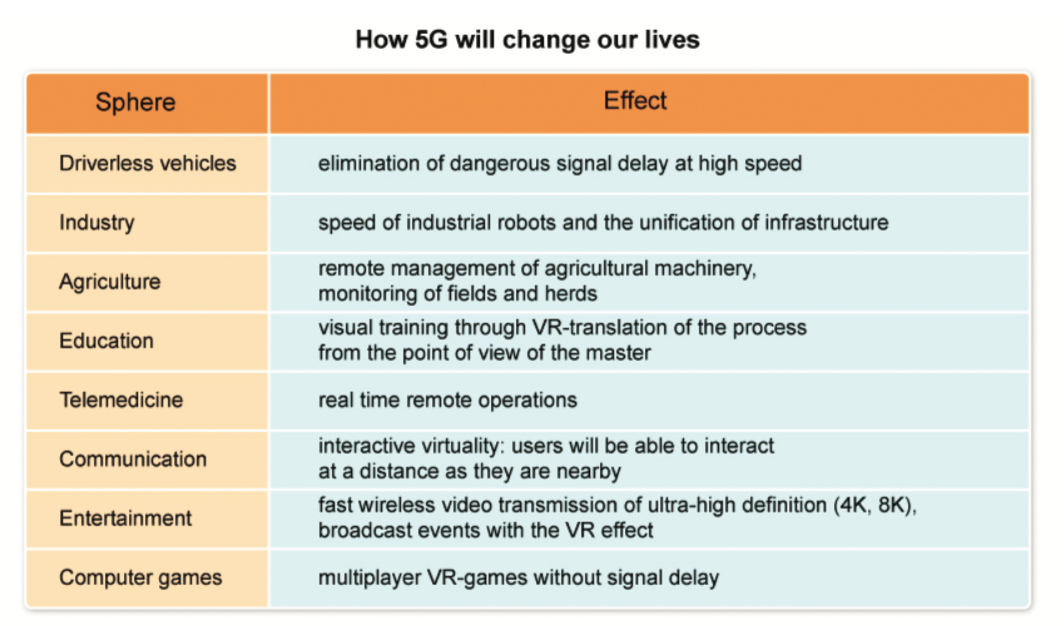

Abbiamo tutti sentito parlare dei nuovi ed entusiasmanti servizi che porterà il 5G: dai veicoli interconnessi, alla produzione intelligente. Mentre alcuni servizi industriali avanzati impiegheranno da cinque a dieci anni per svilupparsi completamente, per altri il 5G offrirà un valore aggiunto a breve termine. Tuttavia, questo non è ben noto. Secondo un recente sondaggio di GSMA, i consumatori pensano che il 5G sia solo una versione più veloce del 4G mentre solo il 25% delle persone comprende il vero valore che può portare il 5G.

Applicazioni del 5G

Il 5G migliorerà notevolmente la mobile experience degli utenti. Permetterà di attivare nuovi servizi come la realtà virtuale basata sul cloud (niente più cuffie ingombranti), il cloud per mobile (offre al telefono le stesse capacità di elaborazione di un laptop) e video ad altissima definizione, ovunque ci si trovi.

Il 5G migliorerà l’efficienza nell’uso dello spettro radio, di dieci volte e la capacità di rete di 20-30 volte, consentendo agli operatori di fornire ai consumatori un servizio migliore a un prezzo inferiore. Ad oggi non c’è dubbio che la rete 5G stia già rappresentando un valore economico per i consumatori, gli operatori delle telecomunicazioni e le industrie verticali. Il 5G sarà distribuito in circa 110 mercati entro il 2025, secondo la previsione della GSMA (GSM Association).

Intrattenimento

Le caratteristiche tecniche precedentemente elencate permetteranno di accedere a Internet ad alta velocità da mobile anche in aree affollate senza subire limitazioni di velocità, interferenze o instabilità del segnale come a concerti, festival, eventi sportivi.

Il download di filmati con risoluzione 4K sarà una questione di secondi. Le trasmissioni televisive in diretta e gli eventi sportivi diventeranno vere e proprie esperienze visive anche per chi non parteciperà fisicamente, offrendo la possibilità di una partecipazione virtuale e sensoriale a eventi reali. Suona bene, vero? Esperimenti e dimostrazioni hanno dimostrato che ciò è possibile, e la penetrazione di queste esperienze nella vita quotidiana dipenderà anche dalla capacità di assimilazione e di consumo degli utenti finali. Nel periodo di prova, un operatore rumeno ha fatto un esperimento organizzando un concerto rock con un ologramma!

Nel novembre 2018, il più grande operatore BT/EE del Regno Unito ha trasmesso in diretta la finale della Wembley Cup in alta definizione su una rete commerciale 5G. Poiché il 5G è particolarmente veloce e con poca latenza nella trasmissione del segnale, BT è stata in grado di produrre effetti particolari che hanno reso il gioco ancor più interessante per gli spettatori, potendo nello stesso tempo realizzare tutta la produzione televisiva a distanza, senza dover installare attrezzature pesanti sul sito del torneo.

Oltre alla TV, le applicazioni di realtà virtuale (VR) 5G-enabled permetteranno anche agli appassionati di sport di guardare le partite come se fossero proprio i giocatori preferiti – o con una visuale della palla stessa. Questo cambierà completamente il modo in cui viviamo lo sport, aprendo al contempo nuovi introiti economici per gli operatori di telecomunicazioni e altre aziende lungo la catena del valore.

INTERNET DELLE COSE e INTERNET OF EYES

Il monitoraggio dinamico del traffico, la sua gestione e la pubblica sicurezza (il cosiddetto concetto di Internet of Eyes) sarà possibile ed esteso con il rilevamento e posizionamento degli oggetti in tempo reale. Assisteremo anche a un’esplosione di applicazioni e framework dedicati a smart city, smart home, smart building, perché il 5G sarà la spina dorsale dell’IoT (Internet of Things), collegando gli oggetti intorno a noi in modi che non avremmo mai ritenuto possibili. Le tecnologie del futuro permetteranno ai veicoli indipendenti di interagire con i semafori, le infrastrutture, comunicare tra loro, sulla base di sistemi di intelligenza artificiale o aumentata. Inoltre, i sensori integrati nelle strade, nelle ferrovie e nelle rotte aeree, comunicheranno tra loro e con i veicoli intelligenti per migliorare il controllo delle infrastrutture e i servizi critici.

Il monitoraggio dinamico del traffico, la sua gestione e la pubblica sicurezza (il cosiddetto concetto di Internet of Eyes) sarà possibile ed esteso con il rilevamento e posizionamento degli oggetti in tempo reale. Assisteremo anche a un’esplosione di applicazioni e framework dedicati a smart city, smart home, smart building, perché il 5G sarà la spina dorsale dell’IoT (Internet of Things), collegando gli oggetti intorno a noi in modi che non avremmo mai ritenuto possibili. Le tecnologie del futuro permetteranno ai veicoli indipendenti di interagire con i semafori, le infrastrutture, comunicare tra loro, sulla base di sistemi di intelligenza artificiale o aumentata. Inoltre, i sensori integrati nelle strade, nelle ferrovie e nelle rotte aeree, comunicheranno tra loro e con i veicoli intelligenti per migliorare il controllo delle infrastrutture e i servizi critici.

La rete 5G di nuova generazione produrrà un’altra rivoluzione nei processi aziendali. L’alta velocità e un breve tempo di risposta garantiranno la diffusione di massa dei robot e dell’Internet degli oggetti. Il business moderno è stato a lungo digitalizzato e ha bisogno di un nuovo ciclo di produttività e la rete 5G ha tutte le possibilità per farlo. Nonostante la massiccia campagna pubblicitaria sull’Internet degli oggetti, non è ancora possibile combinare oggetti wireless in un’unica rete poiché manca un unico standard dell’internet degli oggetti. I dispositivi indossabili funzionano tramite Bluetooth mentre le case intelligenti – via Wi-Fi – utilizzano diversi protocolli contemporaneamente.

Il 5G è particolarmente utile in quei segmenti IOT dove gli oggetti sono pesanti e distanti (ad esempio, in agricoltura) o dove è necessaria una reazione rapida (ad esempio, per i veicoli senza conducente). Ci sono anche applicazioni nel campo dell’agricoltura dove, sensori di umidità, distributori automatici di fertilizzanti, aziende di intelligenza artificiale specializzati in previsioni, interverranno per la regolazione, il controllo e la massimizzazione dei risultati.

I veicoli volanti in movimento, autonomi e telecomandati e la loro gestione del traffico saranno guidati anche da sistemi che scambieranno grandi quantità di dati, ma soprattutto lo faranno in tempo reale. Possiamo dire che il 5G moltiplicherà i noti vantaggi dell’Internet degli Oggetti e ne favorirà la sua diffusione.

L’elevata velocità di trasferimento dati nelle reti 5G aumenterà il carico sull’infrastruttura. Ciò richiederà notevoli sforzi e investimenti da parte degli operatori di telefonia mobile. L’introduzione in massa degli oggetti IoT arricchirà i fornitori di tecnologie cloud: i dispositivi intelligenti produrranno enormi quantità di dati che dovranno essere conservati.

Medicina e istruzione

L’espansione del 5G potrebbe impattare anche test e applicazioni nel campo della robotica controllata dal cloud, più precisamente con il controllo di un robot da remoto.

Sono stati effettuati test di interventi medici internet touch- based, combinati con le realtà virtuali, come quelli che hanno interessato la trasmissione remota e in tempo reale della sensazione tattile. I medici opereranno i pazienti a distanza. Utilizzeranno caschi di realtà virtuale e guanti speciali che daranno loro la sensazione di afferrare il paziente e allo stesso tempo gli consentiranno di poterlo operare.

Utilizzando la rete 5G, China Mobile, ha contribuito a trasformare le ambulanze in ospedali mobili. I medici della Zhejiang University School of Medicine in Cina possono infatti utilizzare apparecchiature ad ultrasuoni a distanza attraverso occhiali VR e attraverso un braccio robotizzato per esaminare i pazienti nelle ambulanze o in altri luoghi. Il 5G è fondamentale in questo caso in quanto qualsiasi ritardo nella trasmissione del segnale potrebbe essere disastroso per il paziente e la sua stabilità consentirebbe ai medici di eseguire a distanza procedure molto delicate.

Utilizzando la rete 5G, China Mobile, ha contribuito a trasformare le ambulanze in ospedali mobili. I medici della Zhejiang University School of Medicine in Cina possono infatti utilizzare apparecchiature ad ultrasuoni a distanza attraverso occhiali VR e attraverso un braccio robotizzato per esaminare i pazienti nelle ambulanze o in altri luoghi. Il 5G è fondamentale in questo caso in quanto qualsiasi ritardo nella trasmissione del segnale potrebbe essere disastroso per il paziente e la sua stabilità consentirebbe ai medici di eseguire a distanza procedure molto delicate.

Nel gennaio 2019, i medici della provincia cinese sudorientale del Fujian hanno eseguito la prima operazione remota al mondo utilizzando una trasmissione di rete 5G. L’operazione di successo (eseguita su un maiale) segna l’avvento della chirurgia a distanza 5G, ponendo le basi per una serie di nuove applicazioni cliniche innovative per il futuro.

Un giorno, le reti 5G collegheranno i pazienti in aree isolate con i medici di tutto il mondo. Le persone nel deserto del Gobi e nel Circolo Polare Artico avranno accesso alle stesse cure che potrebbero ricevere se fossero a Londra o Dubai.

Sono anche previsti progetti pilota 5G che mettano in contatto gli studenti delle regioni più povere, con alcuni dei migliori insegnanti del mondo. I video ad alta definizione e i VR non garantiscono affidabilità con l’utilizzo di reti 4G cosa che invece le connessioni 5G ad alta potenza potrebbero fare andando ad aiutare i bambini delle regioni sottosviluppate e dando agli studenti la possibilità di ricevere una buona istruzione.

Espansione del 5G

Si stima che entro il 2023, il 20% della popolazione mondiale avrà una copertura 5G e la tecnologia 5G genererà un giro di affari da 1.200 miliardi di dollari entro il 2026.

Debolezze del 5G

Parlando di vulnerabilità e rischi associati, ne identifico almeno due:

- una relativa al livello di applicazione, alle vulnerabilità associate e ai nuovi tipi di servizi e applicazioni

- uno relativo agli aspetti tecnici delle tecnologie stesse e ai moduli o protocolli di gestione.

Quanto, la prima categoria di vulnerabilità:

- Si possono facilmente elaborare proiezioni partendo dall’attuale situazione di infezione da malware di più dispositivi IP o reti e poi usati per attacchi DDoS (Distributed Denial of Service). L’aumento del numero di dispositivi interconnessi aumenterà la massa critica dei dispositivi potenziali rilevati in una rete Botnet per avviare attacchi più forti con una velocità forse migliaia di volte superiore! Da un punto di vista tecnologico, i dispositivi di contrattacco dovranno tenere il passo alle minacce, probabilmente utilizzando l’intelligenza artificiale, per avere una capacità di risposta adeguata.

- Il furto di informazioni può raggiungere livelli incalcolabili: se parliamo di estorsione di informazioni e furto di dati personali, intercettazioni di traffico per la decifrazione di password o informazioni riservate. Nel caso della rivoluzione industriale 4.0, che porta la prototipazione virtuale e l’invio del modello online direttamente sulla linea di produzione, un attacco man-in-the-middle potrebbe significare un importante danno (furto della proprietà intellettuale, spionaggio industriale) o peggio, la distorsione del modello o la sua sostituzione proprio prima che inizi la realizzazione fisica. I risultati e gli effetti negativi possono essere veramente incalcolabili.

- L’intercettazione/modifica in tempo reale dei dati provenienti da sensori di traffico, edifici intelligenti, veicoli autonomi o controlli di volo porterebbe disastri, crimini, catastrofi o potrebbe compromette le infrastrutture critiche mettendo in pericolo molte vite umane.

- Gli effetti di una manomissione / intercettazione in tempo reale del traffico dati associato sono facilmente immaginabili. Data l’enorme velocità e i tempi di risposta vicini allo zero purtroppo tali operazioni sono molto facili da realizzare.

Quanto la seconda vulnerabilità:

L’ENISA ha reso pubblico lo studio “Signalling Security in Telecom SS7/Diameter/5G” 1 sul 5G che evidenza quanto segue:

– Gli attacchi SS7 possono essere complessi in quanto gli aggressori stanno acquisendo sempre più conoscenze e hanno avuto il tempo di sviluppare scenari di attacco efficaci. Una protezione base probabilmente contrasterà la maggior parte degli attacchi, ma lascerà spazio agli attacchi complessi o mirati che possono realmente causare danni a livello sociale, economico o politico (es. spionaggio, ecc.). In conclusione, possiamo ricordare che in termini di SS7 le misure minime di sicurezza sono adottate dalla maggioranza dei fornitori. Questa conclusione è rafforzata anche dall’industria, attraverso diversi documenti, risultati o altri materiali. Tuttavia, tali misure di sicurezza di base forniscono solo un primo livello di protezione. Inoltre, l’infrastruttura della SS7 è in alcuni casi piuttosto vecchia e non tutte le attrezzature supportano l’adozione di misure di sicurezza comprese quelle basilari. Ciò è confermato anche dai vincoli tecnici e di costo chiariti nello studio.

L’attenzione dell’industria sulla sicurezza Diameter è arrivata solo dopo quella degli SS7 e certamente non ha ancora raggiunto una sua maturità. Diameter deriva da RADIUS (Remote Authentication Dial-In User Service) e fornisce un protocollo di autenticazione, autorizzazione e accounting per le reti informatiche. In termini di design, ha preso in prestito molti concetti dall’SS7, comprese le sue vulnerabilità. Trattandosi di un protocollo puramente IP, il rischio che un intruso possa accedervi attraverso l’hacking aumenta. Maggiore è la conoscenza che l’aggressore ha sui protocolli correlati a Internet, maggiori sono le possibilità del suo successo. Queste caratteristiche rende questo protocollo, in teoria, più semplice da sfruttare rispetto all’SS7.

Alla luce di quanto sopra, si può concludere che occorre prestare particolare attenzione alla sicurezza 5G. Poiché la mobilità svolge un ruolo enorme nella nostra società digitale, assicurando la nostra infrastruttura digitale quotidiana a sostegno dell’economia stessa, la posta in gioco è alta. Le vecchie generazioni di telefonia mobile hanno dimostrato i loro svantaggi in termini di sicurezza e gli stessi approcci non possono più essere adottati. Poiché le vulnerabilità relative di Diameter stanno cominciando ad essere scoperte pubblicamente, l’uso futuro di questo protocollo o approcci simili dovrebbero essere evitati. I vettori tecnologici avranno bisogno di una nuova architettura di trasmissione in grado di affrontare: l’impatto dell’introduzione di miliardi di dispositivi statici e in roaming, il comportamento degli abbonati, i requisiti di larghezza di banda e le nuove applicazioni.

Le raccomandazioni dell’ENISA sono: “mentre si sta lavorando per affrontare gli attacchi a SS7 e Diameter, solo una piccola parte dei protocolli è stata studiata. Si prevede la scoperta di nuove vulnerabilità. Inoltre, sono ora disponibili gratuitamente strumenti per la scansione e l’eventuale attacco alle reti mobili. Il 5G, la nuova generazione di telefonia mobile, è ancora in fase di sviluppo. Sono disponibili le prime versioni di alcuni produttori, ma gli standard sono ancora agli inizi. Tuttavia c’è il rischio di ripetere gli errori commessi. Visti i miglioramenti che il5G porterà (più utenti, più larghezza di banda, ecc.), i rischi per la sicurezza tuttavia rimarranno gli stessi e ciò porterà pericoli estremamente importanti”.

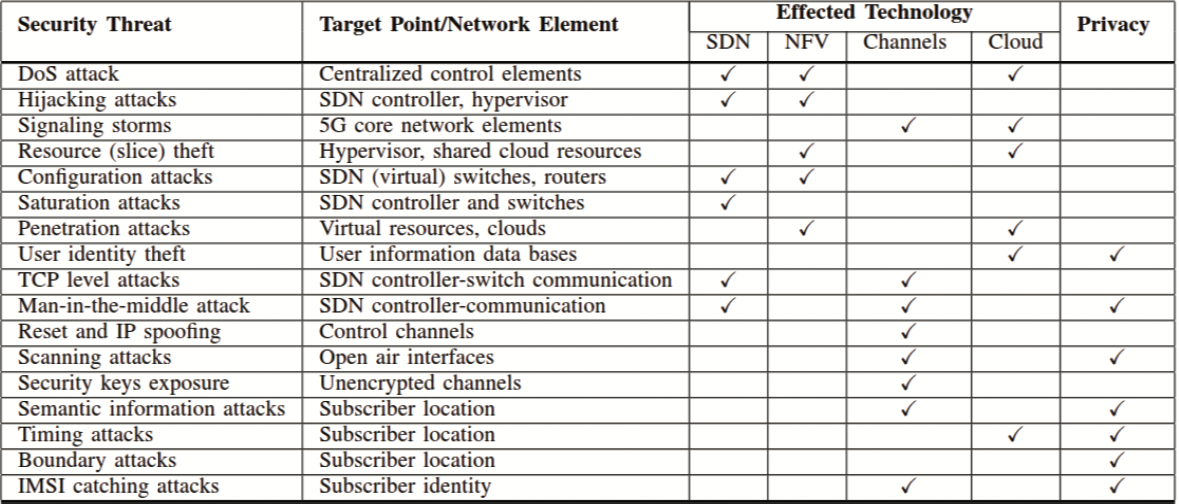

Sfide per la sicurezza in SDN e NFV

Un SDN (software-defined network) centralizza le piattaforme di controllo rete e consente la programmabilità delle reti di comunicazione. Queste due caratteristiche dirompenti, tuttavia, creano opportunità di cracking e hacking della rete stessa. Ad esempio, il controllo centralizzato sarà una scelta favorevole per gli attacchi DoS e l’esposizione non intenzionale delle interfacce di programmazione delle applicazioni critiche (API) a software può coinvolgere l’intera rete.

Il controller SDN modifica le regole flow nel percorso dei dati, quindi il traffico del controller può essere facilmente identificato. Questo trasforma il controllore in un’entità visibile nella rete, rendendolo la vittima preferita per gli attacchi DoS. La centralizzazione del controllo di rete può anche creare per il controller l’effetto collo di bottiglia per l’intera rete se soggetta ad attacchi di saturazione.

Anche se il VNF (Virtual Network Functions) è molto importante per le future reti di comunicazione anch’essa presenta sfide per la sicurezza come: la riservatezza, l’integrità, l’autenticità e la conformità alle norme di sicurezza e di non-ripudio.

Dal punto di vista dell’utilizzo nelle reti mobili, le odierne piattaforme di NFV (Network Functions Virtualization) non forniscono una sicurezza e un isolamento adeguato ai servizi di telecomunicazione virtualizzati. Una delle principali sfide che persistono nell’uso di NFV nelle reti mobili è la natura dinamica delle funzioni di rete virtuale (VNF) che potrebbe portare a errori di configurazione e quindi alla perdita di sicurezza.

La sfida principale che richiede un’attenzione immediata, è che l’intera rete può essere compromessa se l’hypervisor viene dirottato.

Soluzioni di sicurezza per SDN e NFV

Grazie al piano di controllo centralizzato, visualizzato e programmato logicamente a livello di rete globale, l’SDN faciliterà la rapida identificazione delle minacce attraverso un ciclo di raccolta di informazioni dalle risorse di rete, dagli stati e da flows.

L’architettura SDN supporta sistemi di monitoraggio della sicurezza altamente reattivi e proattivi, sistemi di analisi del traffico e sistemi di risposta per facilitare l’analisi forense della rete, l’inalterazione delle politiche di sicurezza e l’inserimento di servizi di sicurezza.

Grazie alla visibilità globale della rete è possibile implementare criteri di sicurezza di rete coerenti in tutta la rete, mentre sistemi di sicurezza come Firewall e Intrusion Detection System (IDS) possono essere utilizzati per scopi specifici aggiornando le tabelle flow degli switch SDN.

La sicurezza delle VNF può essere migliorata attraverso un orchestrator platform in corrispondenza all’architettura che fornisce sicurezza non solo alle funzioni virtuali in un ambiente multi-tenant, ma anche alle entità fisiche di una rete di telecomunicazione. L’utilizzo di sistemi informatici affidabili, il controllo remoto della veridicità e integrità dei sistemi virtuali e degli hypervisor si prospetta essere una protezione basata su hardware alle informazioni private e di rilevare il software corrotto in ambienti virtualizzati.

Le sfide della sicurezza nei canali di comunicazione

Prima delle reti 5G, le reti mobili avevano canali di comunicazione dedicati basati su tunnel GTP e IPsec. Le interfacce di comunicazione, come X2, S1, S6, S6, S7, che vengono utilizzate solo nelle reti mobili, richiedono un significativo livello di competenza per attaccare queste interfacce.

Tuttavia, le reti 5G basate su SDN non avranno tali interfacce dedicate, ma piuttosto interfacce SDN comuni. L’apertura di queste interfacce aumenterà il numero possibile di aggressori. La comunicazione nelle reti mobili 5G basate su SDN può essere suddivisa in tre canali di comunicazione, canale dati, canale di controllo e canale inter-controllore.

Negli attuali sistemi SDN, questi canali sono protetti da sessioni TLS (Transport Layer Security)/ SSL (Secure Sockets Layer). Tuttavia, le sessioni TLS/SSL sono altamente vulnerabili; sono possibili attacchi a livello IP, attacchi agli scanner SDN e alla mancanza di meccanismi di strong authentication.

Soluzioni di sicurezza per i canali di comunicazione

Il 5G ha bisogno di una sicurezza adeguata del canale di comunicazione non solo per prevenire le minacce alla sicurezza identificate, ma anche per mantenere gli ulteriori vantaggi dell’SDN, come la gestione centralizzata dei criteri, la programmabilità e la visibilità globale dello stato della rete. L’IPsec è il protocollo di sicurezza più comunemente usato per proteggere i canali di comunicazione nelle attuali reti di telecomunicazione come il 4G-LTE. E’possibile utilizzare il tunneling IPsec, con lievi modifiche, per proteggere i canali di comunicazione 5G.

Inoltre, la sicurezza delle comunicazioni LTE (Long- Term Evolution) è garantita dall’integrazione di vari algoritmi che garantiscono l’autenticazione, il rispetto dell’integrità e la crittografia. Le principali sfide di questi sistemi di sicurezza, ad oggi esistenti, sono l’elevato consumo di risorse, le spese generali elevate e la mancanza di coordinamento. Pertanto, queste soluzioni non sono fattibili per la comunicazione con le infrastrutture critiche in 5G.

In questo modo sarà possibile ottenere un livello di sicurezza più elevato per le comunicazioni critiche proprio utilizzando nuovi meccanismi di sicurezza, come la sicurezza a livello fisico, adottando la stampa a radiofrequenza (RF), utilizzando schemi di sicurezza asimmetrici e modificando dinamicamente i parametri di sicurezza a seconda della situazione.

Allo stesso modo, la comunicazione utente end- to-end può essere protetta utilizzando protocolli crittografici come HIP (Host Identity Protocol).

Ecco una tabella con le sfide della sicurezza nelle tecnologie 5G

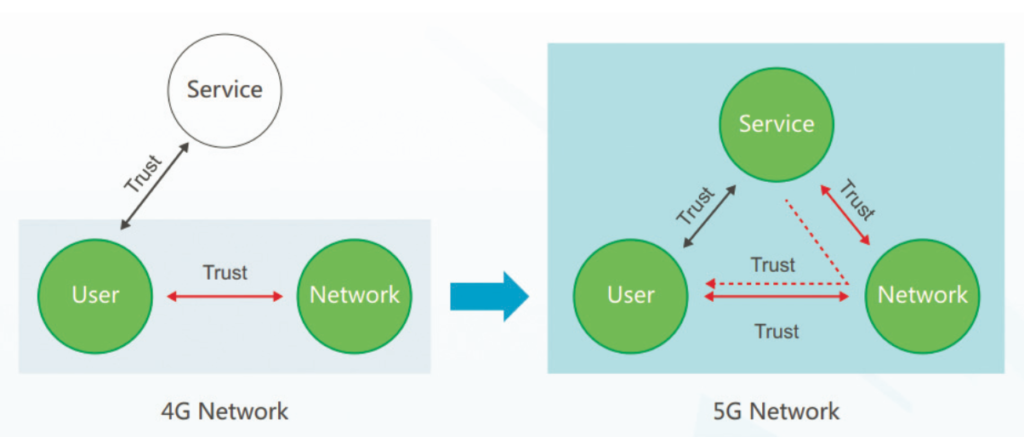

Nuovo modello di trust e gestione dell’identità

Nelle reti di comunicazione mobile legacy, le reti “telco” sono responsabili dell’autenticazione di un utente per il solo accesso alla rete. Si crea un modello di fiducia tra due elementi, gli utenti e le reti. L’autenticazione tra utente e servizi non è coperta dalle reti.

Tuttavia, nelle reti 5G, al modello di fiducia appena descritto, si inserisce un nuovo soggetto ovvero il fornitore di servizi verticali. Le reti possono cooperare con i fornitori di servizi per una gestione dell’identità ancora più sicura ed efficiente.

Le sfide della gestione dell’autenticazione ibrida

Le reti 5G sono piattaforme aperte che offrono una moltitudine di servizi quali ad esempio smart transport, smart grid e IoT industriale. Sia le reti che i fornitori di servizi, devono affrontare sfide per rendere più semplice e meno costoso l’accesso e l’autenticazione ai servizi.

Sono 3 i possibili modelli di autenticazione che potrebbero coesistere nel 5G per rispondere alle esigenze aziendali.

Autenticazione solo da parte delle reti

Dato che l’autenticazione comporta costi significativi per i fornitori di servizi, gli stessi potrebbero pagare le reti per la gestione dell’autenticazione in modo che gli utenti possano accedere a più servizi una volta completata un’unica autenticazione. Questo libera gli utenti dall’ingombrante compito di ottenere ripetutamente l’autorizzazione quando si accede a servizi diversi.

Autenticazione solo da parte dei fornitori di servizi

Le reti possono contare sulle comprovate capacità di autenticazione delle industrie di settore ed esonerare i dispositivi dall’autenticazione dell’accesso alla rete (radio), operazione che può aiutare i sistemi di rete a ridurre i costi operativi.

– Autenticazione da parte di reti e fornitori di servizi

Per alcuni servizi potrebbe essere adottato un modello in cui le reti si dedicano all’accesso alla rete e i fornitori di servizi si occupano dell’accesso ai servizi.

Nuove vulnerabilità 5G scoperte e rese pubbliche nel febbraio 2019

Un gruppo di ricercatori della Purdue University e dell’Università dell’Iowa ha presentato al Network and Distributed System Security Symposium di San Diego i risultati di uno studio da cui emergono alcune vulnerabilità del 5G. Gli stessi sottolineano che le loro scoperte, segnalate per la prima volta da TechCrunch, sono particolarmente preoccupanti in quanto lo standard 5G è stato sviluppato proprio per proteggere al meglio i sistemi da determinate tipologie di attacchi.

“Siamo rimasti davvero sorpresi che, sebbene il 5G prometta una maggiore sicurezza e privacy, non può garantire questo livello, perché eredita molte politiche di sicurezza e sottoprotocolli delle generazioni precedenti, che sono più soggette ad errori”, dice Syed Rafiul Hussain di Purdue, uno degli autori del documento. “Si apre la porta agli avversari che potranno sfruttare queste debolezze.”

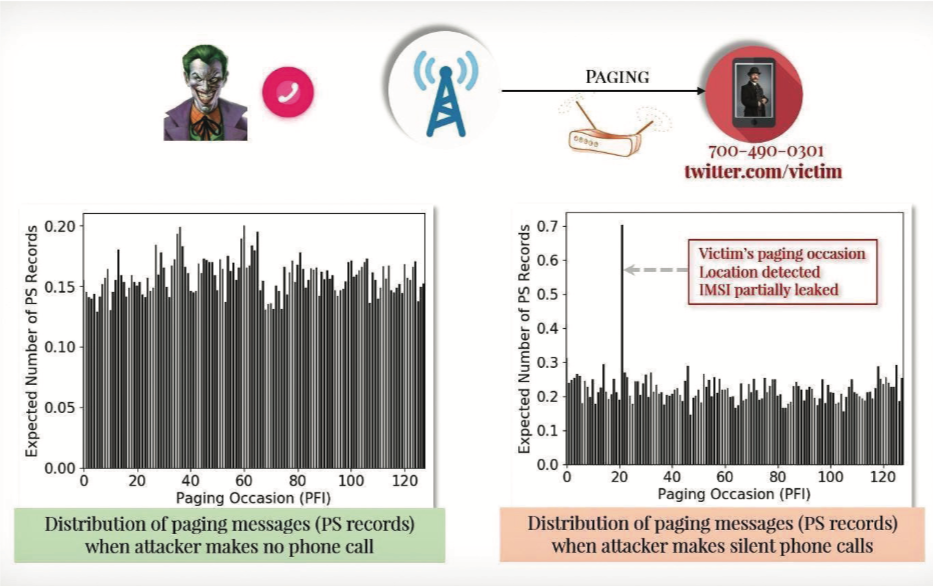

I ricercatori, che lo scorso anno avevano scoperto anche alcune vulnerabilità nella rete 4G, descrivono una serie di nuove debolezze del protocollo 5G che potrebbero essere utilizzate in una varietà di attacchi. Alla base degli attacchi vi è un exploit che i ricercatori chiamano Torpedo; questo fa leva sui difetti del “protocollo di paging” utilizzato per notificare ai dispositivi le comunicazioni in entrata.

Un dispositivo quando non comunica attivamente, ricevendo o trasmettendo chiamate o sms, entra in modalità inattiva quindi non consuma batteria cosa che invece farebbe costantemente. I ricercatori hanno scoperto che tuttavia questa funzionalità può essere sfruttata. Se un aggressore decide di attaccare l’obiettivo selezionato che si trova nelle vicinanze, avvia una rapida serie di attacchi che si concretizzano in vere e proprie telefonate al dispositivo finalizzate allo “sniffing” del dispositivo stesso. In egual modo potrà condurre lo stesso attacco, oltre che per gli smartphone anche per i cercapersone. Sia la rete 4G che la rete 5G hanno protezioni integrate contro questo tipo attacco ma i ricercatori hanno scoperto che gli sforzi di “offuscamento” sono insufficienti. Un aggressore può infatti inviare ugualmente messaggi di paging andando a rubare l’intero contenuto dei pacchetti inviati al ripetitore e mostrando allo stesso attaccante lo stato del dispositivo se attivo o spento nonché la sua posizione.

Gli attacchi Torpedo permettono ad un hacker di manipolare il cercapersone di un bersaglio con la conseguenza di aggiungere, cancellare o bloccare messaggi e chiamate. Un hacker potrebbe anche usare la tecnica per falsificare certi tipi di messaggi, come ad esempio i messaggi di AMBER (America’s Missing: Broadcast Emergency Response) Alerts.

Ma un aggressore può usare Torpedo come trampolino di lancio in un “IMSI-cracking attack” che potrebbe consentire a un hacker di accertare il numero di “International Mobile Subscriber Identity” (IMSI) di una vittima. Il numero identificativo IMSI dello smartphone può essere utilizzato per tracciare un dispositivo in modo più preciso, o per monitorare le comunicazioni attraverso dispositivi illegali installati sui ripetitori di telefonia cellulare, spesso chiamati stingrays o “IMSI catcher”. Tali strumenti sono ormai da anni una nota minaccia per la privacy e, prevalentemente presenti negli Stati Uniti, sono utilizzati sia dalle forze dell’ordine che da aggressori.

Per proteggere i dispositivi da tali attacchi, i numeri IMSI nelle reti 4G e 5G sono cifrati, ma i ricercatori hanno scoperto ancora una volta che le protezioni implementate non sono sufficienti. Hanno anche riscontrato un problema di implementazione della rete, chiamato Piercer, che potrebbe esporre i numeri IMSI sulla rete 4G in altro modo. Si presume che un operatore statunitense, che non è stato ancora reso pubblico, è attualmente vulnerabile agli attacchi di Piercer.

“Una volta che l’IMSI di un utente è esposto, un avversario può effettuare attacchi più sofisticati, tra cui il monitoraggio della posizione e l’intercettazione delle chiamate telefoniche e dei messaggi SMS dell’utente”, dice Hussain di Purdue. “La privacy dei consumatori medi è a rischio ed è a disposizione di terzi malintenzionati che possono conoscere dati di geolocalizzazione e altre informazioni private”.

Stante l’eccezione dei difetti Piercer, le vulnerabilità scoperte dai ricercatori non possono essere corrette dal singolo operatore ma dal GSMA, che supervisiona lo sviluppo degli standard per i dati mobili, tra cui 4G e 5G.

La GSMA è a conoscenza dei risultati di questa ricerca e sta valutando soluzioni per alcune delle vulnerabilità identificate contestando tuttavia la complessità degli attacchi.

Secondo la GSMA: “I risultati suggeriscono che un hacker potrebbe teoricamente prendere di mira l’IMSI di un abbonato o un identificatore unico su una rete 4G inviando più messaggi in rapida successione e quindi monitorando la rete per identificare l’aumento di traffico contro un abbonato specifico. Tuttavia, questo approccio in realtà dovrebbe essere eseguito in un determinato lasso di tempo ed essere basato su prove ed errori, il che, per avere successo, sarebbe un processo completo e dispendioso in termini di tempo. La GSMA sta lavorando con il 3GPP per valutare le opzioni di rilevamento degli attacchi, il livello di minaccia e se è possibile apportare modifiche agli standard”.

La GSMA nella sua dichiarazione contesta inoltre che la rete 5G sarebbe vulnerabile agli attacchi indicati dai ricercatori poiché lo studio è stato condotto “ su una versione iniziale dello standard che da allora è cambiata. Questo miglioramento della sicurezza dimostra come i livelli di sicurezza continuano ad evolvere e migliorare attraverso la standardizzazione”.

I ricercatori affermano però che i miglioramenti non risolvono ancora il problema. “Abbiamo controllato le modifiche e sembra che anche il nuovo sistema sia vulnerabile all’attacco di Torpedo in 5G”.

Tutto questo non vuol dire che lo standard 5G deve essere scartato. Ha ancora molti vantaggi, compresi quelli in termini di sicurezza, che rendono l’arrivo della rete 5G un elemento importante e produttivo. Ma i difetti di sicurezza negli standard telefonici devono essere presi sul serio e risolti. I difetti fondamentali del protocollo, come quelli dello storico standard SS7, sono rimasti irrisolti per decenni e hanno portato ad un aumento dei rischi per gli utenti finali.

Maggiore è la pressione esercitata sulle compagnie di telecomunicazioni per risolvere questi difetti, meglio è.

Bibliografia:

1. Sito ufficiale l ANCOM: www.ancom.org.ro

2. Virgilius Stanciulescu – Cybersecurity Forum: 5G beneficii si vulnerabilitati

3. Virgilius Stanciulescu – Congresso sulla sicurezza informatica, Sibiu & Porentruy, 2018: 5G vulnerabilità e nuove strategie di attacco e contromisure

4. Virgilius Stanciulescu – Congresso sulla sicurezza informatica, Firenze 2019: 5G vulnerabilità e nuove strategie di attacco e contromisure

5. 5G Sicurezza: Libro bianco di Huawei sul futuro

6. 5G Sicurezza: Analisi delle minacce e delle soluzioni 7. Ijaz Ahmad, Tanesh Kumar, Madhusanka Liyanage,

Jude Okwuibe, Mika Ylianttila, Andrei Gurtovk, Centro per le comunicazioni wireless, Università di Oulu, Finlandia.

8. https://www.go4it.ro/telefoane-mobile/au-fost- descoperite-noi-vulnerabilitati-in-retelele-4g-si-5g. -toate-dispozitivele-pot-fi-accesate-de-catre- hackeri-17890274/

9. Forum Economico Mondiale: https://www.weforum. org/agenda/2019/01/here-s-how-5g-will-revolutionize- the-digital-world

10. Forum economico mondiale: https://www. weforum.org/agenda/2019/02/heres-what-5g-will- bring-in-2019/

11. Nuove tecnologie di linea: https://newline.tech/ blog/what-will-the-era-of-5g-bring-us/

12. ENISA: https://www.enisa.europa.eu/publications/ signalling-security-in-telecom-ss7-diameter-5g

13. WIRED : https://www.wired.com/story/torpedo- 4g-5g-network-attack-stingray/

14. TECNICRUNCH: https://techcrunch.com/2019/ 02/24/new-4g-5g-security-flaws/

15 https://www.enisa.europa.eu/publications/signalling-security-in-telecom-ss7-diameter-5g