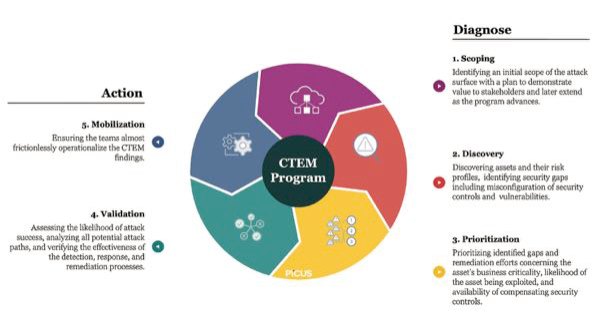

La gestione corretta e proattiva delle minacce e delle esposizioni è un obiettivo che sembra diventare sempre più difficile da realizzare. Secondo il recente report di Gartner “Implement a Continuous Threat Exposure Management (CTEM) Program”, le aziende fanno sempre più fatica a ridurre la propria esposizione alle minacce a causa di approcci irrealistici e focalizzati su strumenti spesso isolati tra di loro. I responsabili della sicurezza e della gestione del rischio devono quindi iniziare a maturare un programma di gestione continua dell’esposizione alle minacce per riuscire a gestire e ridurre in modo continuativo il livello di rischio.

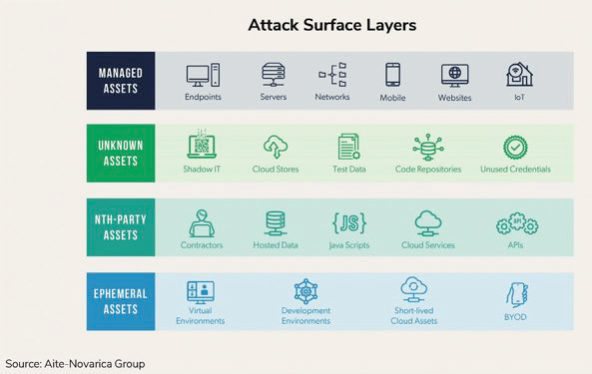

Data la complessità delle moderne infrastrutture, amplificata ancora di più dalla trasformazione digitale delle infrastrutture in hybrid e multi-cloud, risulta quindi indispensabile un approccio che permetta di identificare e rimediare in modo automatico e continuativo le proprie esposizioni. In quest’ottica di analisi continuativa dell’esposizione ai rischi dell’infrastruttura, in opposizione rispetto a controlli sporadici o su specifiche aree, si è recentemente espressa anche l’Unione Europea con l’entrata in vigore del Digital Operational Reslience Act (DORA) applicata a oltre 22.000 società nell’ambito dei servizi finanziari. È bene tenere presente che il concetto di esposizione non si ferma alle sole vulnerabilità, ma dal punto di vista dell’attaccante include anche misconfigurazioni e problematiche relative a utenze e permessi che possono essere sfruttate per arrivare a compromettere gli asset critici.

Quali opzioni offre il mercato?

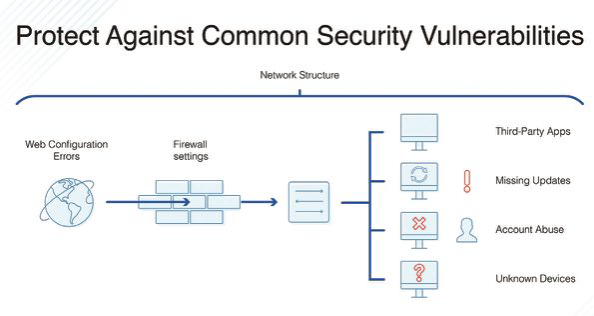

I responsabili della sicurezza hanno a disposizione molteplici opzioni per affrontare la problematica, ma molti di questi approcci hanno delle limitazioni che non permettono di affrontare in modo efficace il problema. Le classiche attività di Vulnerability Scanning, in rete o tramite agenti, coprono in modo quasi completamente automatico la maggior parte degli asset dell’infrastruttura, ma generano un numero ingestibile di risultati e spesso un elevato numero di falsi positivi. Le attività di Penetration Test manuali forniscono invece risultati accurati ed approfonditi, ma sono spesso limitati ad uno scope molto specifico e richiedono uno sforzo manuale significativo, che non può quindi essere applicato trasversalmente a tutta l’infrastruttura in modo continuativo.

Soluzioni di Breach and Attack Simulation (BAS) permettono di verificare in modo continuativo e automatico se i controlli di sicurezza implementati sono in grado di identificare e bloccare le minacce note, ma sono limitati a percorsi di attacco prestabiliti e non garantiscono che la copertura sia analoga nel resto dell’infrastruttura. Le soluzioni di Attack Surface Management sono spesso focalizzate sulle risorse esposte verso l’esterno, che è una parte sicuramente importante, ma non tengono conto della facilità con cui gli attaccanti possano trovarsi già all’interno dell’infrastruttura tramite phishing, compromettendo workstation o addirittura comprando credenziali legittime o asset compromessi sul dark web.

Soluzioni di Breach and Attack Simulation (BAS) permettono di verificare in modo continuativo e automatico se i controlli di sicurezza implementati sono in grado di identificare e bloccare le minacce note, ma sono limitati a percorsi di attacco prestabiliti e non garantiscono che la copertura sia analoga nel resto dell’infrastruttura. Le soluzioni di Attack Surface Management sono spesso focalizzate sulle risorse esposte verso l’esterno, che è una parte sicuramente importante, ma non tengono conto della facilità con cui gli attaccanti possano trovarsi già all’interno dell’infrastruttura tramite phishing, compromettendo workstation o addirittura comprando credenziali legittime o asset compromessi sul dark web.

Vi sono poi soluzioni specializzate in Penetration Test Automatici, ma seppure eseguiti in modo automatico e continuativo, sono limitati nello scope e considerano solo alcuni punti di partenza e alcune parti dell’infrastruttura durante ogni esecuzione, anziché individuare in modo metodico tutti i possibili percorsi di attacco disponibili ogni giorno da qualsiasi punto di partenza. Inoltre, data la lentezza nell’aggiungere nuovi exploit, il Mean-Time-To-Detect delle esposizioni è più elevato, in quanto devono essere scritti in modo specifico per limitare il più possibile i disservizi e testati adeguatamente, lasciando comunque un rischio residuo di causare disservizi eseguendo exploit reali in ambienti di produzione. L’attività invasiva può lasciare inoltre degli artefatti sfruttabili da attaccanti reali (es: credenziali in cache) e generare molti falsi positivi nei SOC, sovraccaricando le già limitate risorse disponibili.

Continuous Threat and Exposure Management: un nuovo approccio

Per affrontare in modo olistico la problematica è necessario creare un processo continuo che permetta di identificare i percorsi di attacco sfruttabili per raggiungere gli asset critici e permetta alle organizzazioni di focalizzarsi sulle esposizioni che comportano un livello di rischio maggiore, indipendentemente che si tratti di misconfigurazioni, utenze a rischio, permessi eccessivi o vulnerabilità.

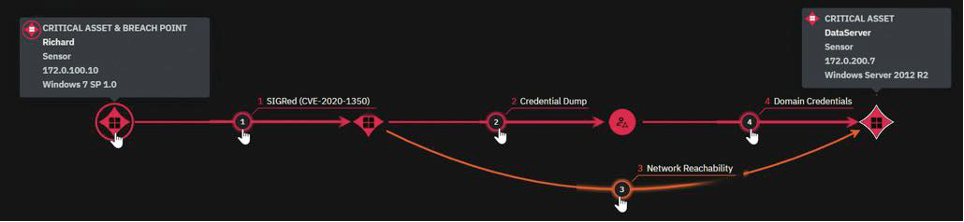

Con questo approccio è possibile simulare in modo continuativo ed automatico tutti i possibili percorsi di attacco che possono portare un attaccante da una compromissione iniziale a compromettere gli asset più critici dell’azienda, senza eseguire attacchi reali sull’infrastruttura e garantendo al tempo stesso la miglior copertura possibile, anche in ambienti hybrid e multi cloud.

Il processo inizia con l’identificazione dei possibili punti di compromissione, come ad esempio utenti o workstation a rischio (in base all’attività o alla mancanza di adeguata protezione), qualsiasi asset esposto su internet, terze parti e vittime delle campagne di phishing; dopodiché occorre identificare gli asset critici per l’azienda, che possono essere machine, utenze, applicazioni, servizi, ecc. al fine di focalizzare l’attenzione su ciò che è davvero critico per il business.

A questo punto avviene l’identificazione di tutte le possibili esposizioni, come problemi relativi alle identità e ai permessi, vulnerabilità e misconfigurazioni, che una volta correlate tra di loro permettono di costruire un grafo con tutte le possibili combinazioni di attacco. Questa operazione va ovviamente eseguita in modo trasversale su tutta l’infrastruttura, compresi gli ambienti hybrid e multi-cloud.

A questo punto avviene l’identificazione di tutte le possibili esposizioni, come problemi relativi alle identità e ai permessi, vulnerabilità e misconfigurazioni, che una volta correlate tra di loro permettono di costruire un grafo con tutte le possibili combinazioni di attacco. Questa operazione va ovviamente eseguita in modo trasversale su tutta l’infrastruttura, compresi gli ambienti hybrid e multi-cloud.

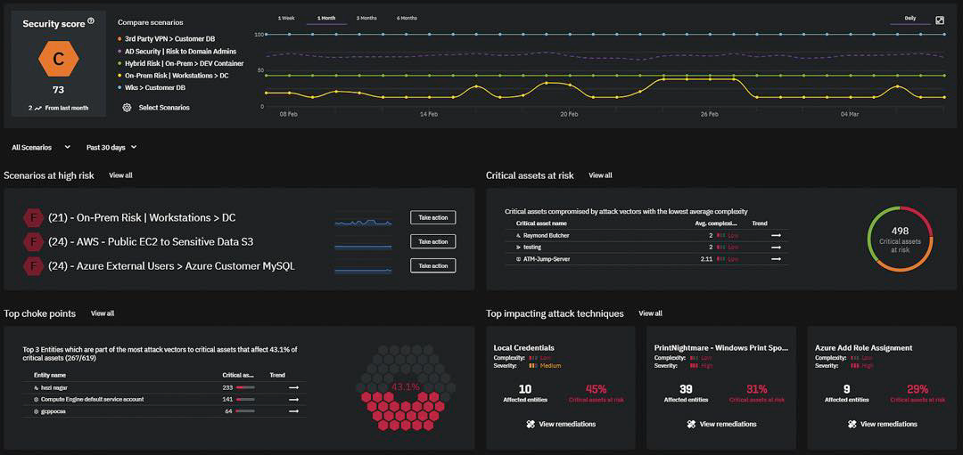

Una volta ottenuto il grafo con tutti i possibili percorsi di attacco, è possibile identificare i “choke points”, cioè i colli di bottiglia o strozzature attraverso le quali passano la maggior parte dei percorsi di attacco diretti verso gli asset critici. La corretta identificazione dei “choke points”, che può avvenire solo tramite un approccio omnicomprensivo, permette di focalizzare le attività di remediation per ottenere la migliore riduzione del rischio con il minor sforzo o numero di azioni, massimizzando così il ritorno dell’investimento. Con questo tipo di visibilità è possibile riportare al board in modo semplice ed efficace il rischio per il business e al tempo stesso ottenere una lista di attività di correttive prioritizzate in base alla loro efficacia in termini di riduzione del livello di rischio e complessità, tramite la quale è possibile instradare correttamente le attività con il sistema di ticketing in uso nell’azienda.

I benefici di questo approccio

Gli obiettivi principali di questo approccio sono la possibilità di rispondere in qualsiasi momento a domande critiche come “Quali minacce comportano il rischio maggiore per la mia azienda?”, “Quale azione correttiva fornisce il maggior ritorno dell’investimento?”, “I miei asset critici sono protetti?”. Un altro obiettivo è individuare con esattezza le esposizioni che devono necessariamente essere rimediate per mantenere sicuro il business e adottare un processo per un monitoraggio automatico e continuo al fine di individuare e ridurre il livello di rischio a fronte delle modifiche che avvengono ogni giorno nell’infrastruttura.

L’azienda che meglio sostiene questo approccio è XM Cyber, che sta aiutando le organizzazioni in tutto il mondo ad adottare questo nuovo approccio al rischio informatico. XM Cyber cambia il modo in cui le aziende gestiscono le esposizioni dimostrando visivamente in che modo gli attaccanti sfruttano e combinano configurazioni errate, vulnerabilità, identità e altro ancora in AWS, Azure, GCP e gli ambienti on-premise allo scopo di compromettere gli asset critici. XM Cyber consente di visualizzare i vari vettori di attacco e apprendere le best practice per interromperli, individuando con precisione le aree in cui applicare misure correttive con il minimo sforzo. Fondata da alti dirigenti della community di cyber-intelligence israeliana, XM Cyber è presente sul territorio italiano e ha sedi in America del Nord, Europa e Israele. L’adozione di questo approccio con XM Cyber permette quindi di supportare vari tipi di iniziative, tra cui:

L’azienda che meglio sostiene questo approccio è XM Cyber, che sta aiutando le organizzazioni in tutto il mondo ad adottare questo nuovo approccio al rischio informatico. XM Cyber cambia il modo in cui le aziende gestiscono le esposizioni dimostrando visivamente in che modo gli attaccanti sfruttano e combinano configurazioni errate, vulnerabilità, identità e altro ancora in AWS, Azure, GCP e gli ambienti on-premise allo scopo di compromettere gli asset critici. XM Cyber consente di visualizzare i vari vettori di attacco e apprendere le best practice per interromperli, individuando con precisione le aree in cui applicare misure correttive con il minimo sforzo. Fondata da alti dirigenti della community di cyber-intelligence israeliana, XM Cyber è presente sul territorio italiano e ha sedi in America del Nord, Europa e Israele. L’adozione di questo approccio con XM Cyber permette quindi di supportare vari tipi di iniziative, tra cui:

- Hybrid Cloud Security: identificazione delle esposizioni in base alle modifiche, minimizzando il costo legato ai penetration test, controllando se vi sono rischi critici che impattano la trasformazione digitale e riducendo le risorse e le skill necessarie per mitigarli;

- Ransomware Readiness: visualizzazione della superficie di attacco interna per capire il raggio di compromissione di un eventuale ransomware, focalizzazione delle risorse sulle modifiche che impattano maggiormente il rischio, comunicazione al board del rischio per il business;

- Supply Chain e 3rd Party Risk Management: simulazione continua dei possibili attacchi provenienti dalle interconnessioni con le terze parti, identificazione delle esposizioni e delle attività correttive, comunicazione al board del rischio legato alle terze parti;

- Vulnerabiity Prioritization: focalizzazione delle attività correttive per bloccare i percorsi di attacco verso gli asset critici in base all’impatto sul business, ottimizzando le risorse a disposizione;

- Cyber Risk Reporting: quantificazione del livello di cyber risk con semplificazione della reportistica e della comunicazione delle informazioni al board;

- Mergers & Acquisitions: valutazione della postura di sicurezza della società acquistata, riducendo il rischio prima dell’integrazione e simulando continuamente potenziali attacchi sia nel corso dell’integrazione, sia una volta completata;

- OT Security: simulazione continua degli scenari di attacco verso gli strumenti di gestione della rete OT, con verifica della corretta segmentazione dell’infrastruttura e rimozione proattiva dei rischi verso il mondo OT;

- Zero-Day Vulnerability Assessment: rapida valutazione dell’impatto di nuove vulnerabilità eclatanti (es: Log4J), identificando quali occorrenze possono permettere agli attaccanti di compromettere gli asset critici per il business, focalizzando quindi le attività correttive e facilitando la comunicazione del rischio al board.

Da un’analisi condotta da Forrester (Economic Impact of XM Cyber Exposure Management Platform) l’approccio con XM Cyber è risultato vincente anche in termini economici, fornendo un ROI del 394%, dato da una riduzione dei costi associati alle attività correttive, multe, perdita di business e brand reputation, da una riduzione dei costi legati alle attività di penetration test manuali e da una riduzione del 90% della probabilità di subire un attacco agli asset critici dell’azienda.

Autore: Davide Rivolta