Nel 2017, sul terzo numero della rivista Cybersecurity Trends Italia, avevo scritto un articolo relativo all’impatto della disinformazione sul valore azionario. Citai un esempio relativo alle elezioni presidenziali americane del novembre 2016: “A metà novembre 2016 viene riportata da un blog di conservatori statunitensi una intervista al CEO dell’azienda produttrice della bevanda, in cui avrebbe dichiarato (condizione d’obbligo) – CEO Tells Trump Supporters to Take Their Business Elsewhere -. … Il giorno stesso della notizia riportata, il punteggio del gradimento nei confronti dell’azienda sembrerebbe crollato di circa il 35%. Il prezzo dell’azione lo stesso giorno è crollato del 3,75% e per la restante parte del mese è sceso di oltre il 5%. Le due cose potrebbero non essere associate ma è stato comunque un caso discusso dagli analisti di brand reputation e comunicazione”. Oltre a questo caso citai altri, come esempio, anche i casi legati alla tecnica “Pump & Dump” cioè pompare e scaricare.

La disinformazione è uno strumento molto potente e difficile da arginare, se non anticipandola con una strategia di comunicazione pervasiva e trasparente. Da qui, sono nate altre considerazioni relative all’impatto sul valore azionario, non solo della disinformazione, ma anche di un attacco cyber nei confronti di un’azienda. La domanda che ci siamo posti è: “Un attacco cyber, con furto di dati, ha impatto sul valore azionario di un’azienda?”.

Marika, studentessa di Analisi Economica all’Università La Sapienza, sta effettuando approfondimenti sulla tematica di Efficient Market Hypothesis e durante il periodo di stage presso la Fondazione GCSEC ha analizzato il fenomeno sopra citato sulla base della sua esperienza e delle indicazioni fornitele.

L’analisi si è focalizzata sull’individuazione degli effetti degli attacchi informatici in merito all’andamento dei titoli azionari. Gli attacchi presi in considerazione sono di tipo esterno; in particolare sono stati aggregati: la distruzione, la perdita, la modifica, la divulgazione non autorizzata o l’accesso ai dati personali trasmessi, conservati o comunque trattati (l’accesso o l’acquisizione dei dati da parte di terzi non autorizzati; l’impossibilità di accedere ai dati per cause accidentali o per attacchi esterni, virus, malware, ecc.; la divulgazione di dati personali). L’etichetta che è stata associata è: data breach. Non è stata necessaria alcuna distinzione tra essi, in quanto, dall’analisi l’impatto è risultato essere identico.

I dati presentati sono relativi a 37 attacchi significativi1 dal 2016-2019. Le aziende selezionate sono state divise in base alla borsa di quotazione. Gli Aggregati sono 3: New York Stock Exchange (18 aziende), NASDAQ (11 aziende) e Altro (Tokyo, Oslo, Londra ecc. 8 aziende). Gli stati più attaccati e le cui informazioni erano maggiormente disponibili sono quelli dell’America del Nord, motivo per cui è stata effettuata questa divisione. Le 37 aziende sono: 27 statunitensi, 3 britanniche, 2 canadesi, 2 cinesi, 2 tedesche e una norvegese.

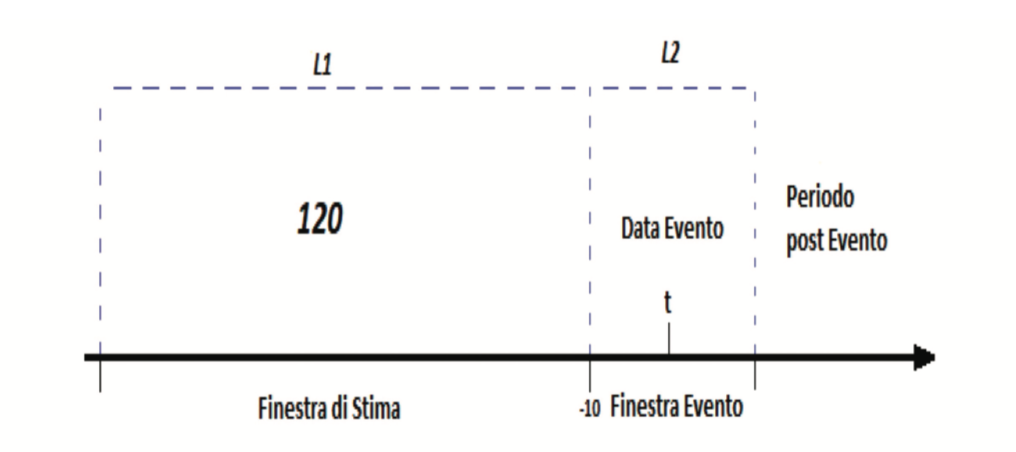

Lo studio si basa sulla letteratura finanziaria degli Event Study, metodo di analisi che studia il comportamento di una serie storica in corrispondenza di un dato avvenimento. L’approccio di Event Study più comune prevede in linea generale tre passaggi:

1 – Il calcolo dei parametri nell’estimation period prescelto;

2 – La valutazione del risultato aggregato per l’insieme delle imprese e, contestualmente, la considerazione dell’effetto medio;

3 – La stima degli Abnormal Returns in modo tale che sia possibile isolare quelle caratteristiche rilevanti del titolo che si pensa possano influenzare l’impatto della pubblicazione dell’evento.

L’Abnormal Return dell’azione, è ottenuto come differenza tra il rendimento normale e atteso in assenza del verificarsi dell’evento e il rendimento attuale calcolato nel periodo dell’evento. Per procedere alla stima del rendimento normale di ogni impresa, in relazione al rendimento del portafoglio di mercato, viene adottato il market model. Il confronto è invece effettuato con l’indice di mercato corrispondente ovvero IXIC per Nasdaq, GPSC per New York Stock Exchange e un indice generale per i restanti mercati.

Il periodo per la stima del rendimento atteso del titolo è effettuato nella finestra di stima di 120 giorni, la quale si interrompe 10 giorni prima dell’evento così da ottenere valori non distorti. Si sottolinea, infatti, che il Data Breach non viene annunciato quasi mai tempestivamente. Dunque, per evitare che i suoi effetti possano distorcere il valore azionario nel periodo precedente all’annuncio, questo non è considerato nella previsione. La finestra evento, invece, inizia nel periodo subito successivo (-10, +10) ed è quella usata nell’analisi effettiva. E’stato dunque considerato il breve periodo e non il lungo periodo.

Le event windows selezionate per la stima dei Cumulative Abnormal Returns sono centrate sulla report date (data evento) di 3 giorni (-1, +1), è stata poi possibile calcolare la risposta media nell’intero campione (Cumulative Average Abnormal Return, CAAR) e sottoposto a verifica statistica che questa fosse diversa da 0.

Di seguito riportiamo i risultati ottenuti dall’analisi:

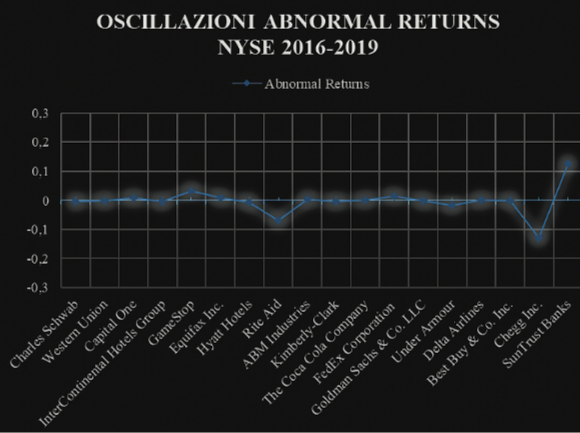

– New York Stock Exchange (NYSE)

Sui casi delle 18 aziende attaccate, si mostra di seguito un grafico contenente le oscillazioni dei Rendimenti Anormali. L’impatto dell’annuncio è diverso da zero, talvolta discostandosi da esso di poco e talvolta risulta addirittura positivo. Il valore azionario e il volume di scambio delle azioni è mutato nella giornata di contrattazione, ma questo non si discosta dal rendimento normale atteso previsto. Le oscillazioni presenti all’interno del grafico, possono rappresentare eventi di diversa natura che nella stima sono stati tralasciati, eventi probabilmente correlati all’azienda in sé e non al mercato (gli eventi relativi al mercato sono stati inglobati nella stima dei rendimenti normali attraverso l’indice ^GPSC).

Attraverso l’uso del CAAR, l’indagine ha voluto catturare un effetto che potesse dare risposta universale per le aziende esaminate. L’impatto sul valore azionario del titolo causato dall’evento è dunque -0,0226%, negativo e molto piccolo, dunque è davvero difficile che un investitore decida modificare posizioni su un titolo in seguito a eventi di questo genere, se lo facesse, sarebbe comunque limitata nel brevissimo periodo, se non addirittura giornaliera.

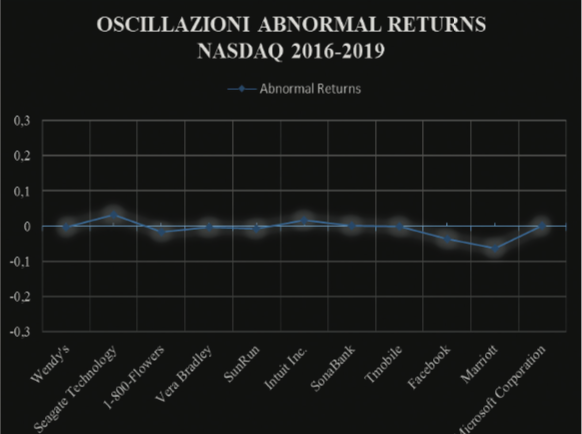

– NASDAQ

Anche sul NASDAQ l’impatto è minimo, maggiore rispetto al NYSE, ma comunque molto basso. Complessivamente è pari a -0,0762%. Nel secondo grafico (pagina precedente) è riportato l’andamento dei Rendimenti Anormali giornalieri, la trama è la medesima. Inoltre, gli assestamenti avvengono nella giornata subito successiva all’annuncio. L’evento non si propaga. Quando è di piccola portata, esso è impercettibile sul mercato finanziario.

– Altri mercati

Anche sui restanti mercati l’impatto è minimo, esso sembra essere talvolta nullo, infatti, il valore catturato in questa analisi è pari a -0,0086%.

Conclusione

Rispetto ad altri fenomeni, sembra che l’impatto di un attacco cyber, con furto di dati, incida minimamente sul rendimento azionario di un’azienda. Questo ci permette di fare alcune considerazioni. La prima è che questa tipologia di attacco non è utile per premeditare una eventuale scalata per acquisire maggiori quote azionarie. Inoltre, mette in evidenza il fatto, che la perdita di informazioni è qualcosa che colpisce più a livello di conformità e sanzioni invece che sulla propensione all’acquisto del titolo.

Si sottolinea, per giunta, che tali attacchi, per le sanzioni ad essi correlate, talvolta vengono taciuti dalle imprese stesse, è dunque raro che l’annuncio avvenga contestualmente al verificarsi dell’evento stesso, ciò causa perdita di effetto del fenomeno sui mercati.

Nel mercato azionario i prezzi riflettono il comportamento di agenti che per la teoria economica sono razionali, ma per i nuovi filoni della finanza questa è un’ipotesi non sufficiente; gli agenti non si muovono solo in base a rischio e rendimento, infatti, la percezione di un fenomeno funge da perno nelle decisioni e se la disinformazione dilaga, gli effetti sono sedati.

In futuro, con la massiva digitalizzazione dei servizi, qualcosa potrebbe cambiare, ma allo stato attuale i risultati del campione analizzato hanno portato alla considerazione di non approfondire o ampliare questa analisi per comprendere gli effetti dell’impatto. Di tutt’altra natura è il discorso della disinformazione che meriterebbe un approfondimento. Sulla base anche dei casi riscontrati di disinformazione o di ampliamento della diffusione di notizie attraverso bot, durante le campagne europee, si dovrebbe studiare quale sia la portata dell’impatto della disinformazione sugli investimenti o sui titoli delle aziende nei Paesi interessati dalle elezioni stesse.

1 Significatività riferita alla quantità di dati rubati, il parametro di selezione è “almeno 5000 per tipologia di dato”( almeno 5000 account, almeno 5000 profili di carte di credito, almeno 5000$ in riferimento alle perdite), il criterio di selezione è stato utile per evitare di considerare impatti troppo insignificanti la cui rilevazione avrebbe generato outlier.