CERT-PA ha pubblicato sul proprio portale una notizia di una nuova campagna di Ransomware che cifra i dati delle vittime trasformando i file e rinominandoli .FTCODE, campagna già confermata il 23 settembre dalla società TG Soft.

Riportiamo di seguito integralmente il comunicato del CERT-PA (2.10.2109)

“Osservato in Italia a partire da settembre 2019, il ransomware denominato FTCODE ha lo scopo di cifrare i file e, rinominarli con estensione .FTCODE, al fine di ottenere un riscatto dalle potenziali vittime.

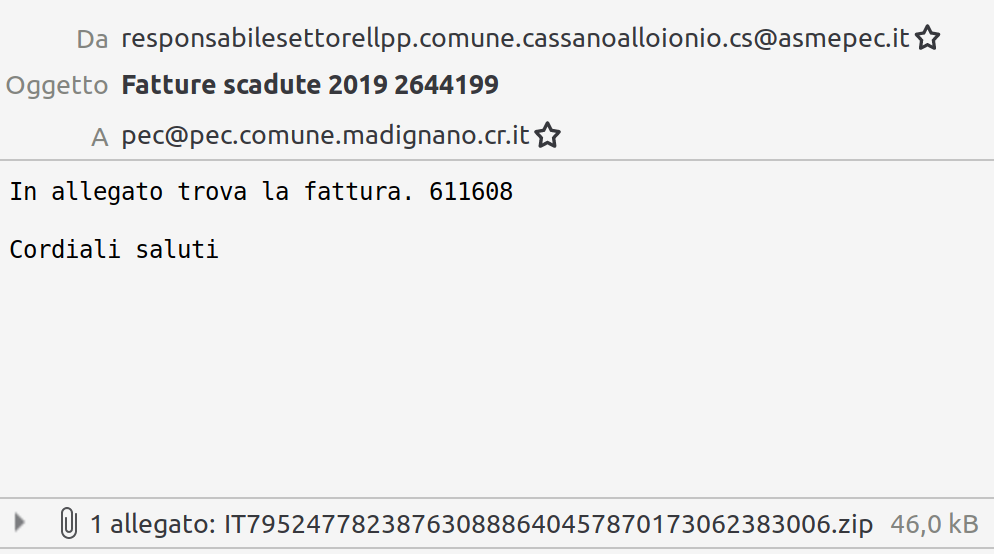

Il CERT-PA ha avuto evidenza della campagna odierna grazie alle segnalazioni pervenute da parte di comuni e di PA centrali. Nel caso specifico il malware viene veicolato attraverso l’invio di mail, sia PEO che PEC precedentemente compromesse, contenenti in allegato un archivio compresso all’interno del quale è presente un file .doc con macro malevola. Di seguito uno screenshot della mail utilizzata per la campagna in oggetto.

Una volta estratto ed aperto il file doc presente all’interno dell’archivio zip, qualora le funzionalità macro venissero abilitate, il malware provvede a scaricare un file powershell leggermente offuscato del quale rendiamo disponibile una copia decodificata ai fini di ricerca.”

Come riporta TgSoft (la cui news è disponibile al presente link [link cliccabile]) il malware è stato veicolato nel mese di settembre grazie JasperLoader. Una analisi approfondita è stata pubblicata in data odierna da Certego.”

- IoC (.txt) – Hash

- IoC (HASHr.txt) – Lista dei soli file hash da utilizzare in combinazione con lo strumento HASHr

Fonti:

- CERT-PA

- C.R.A.M. by TG Soft www.tgsoft.it

“Si ringrazia il Centro Ricerche Anti-Malware C.R.A.M. by TG Soft di cui segnaliamo il link diretto all’informativa originale:[http://www.tgsoft.it/italy/news_archivio.asp?id=1024#]”

Aggiornamento (7.10.2019) Variante della campagna Ransomware

Una PA ha comunicato una variante del malware al CERT-PA che ha aggiornato la propria notizia.

Il messaggio di posta elettronica infatti potrebbe contenere un anche documento word (.doc) compresso la cui esecuzione della macro avvia il processo di contagio di FTCODE.

Per l’analisi si riporta lo studio di un ricercatore di sicurezza reecDeep.

Fonte: reecDeep

Aggiornamento CAMPAGNA FTcode:

CERT-PA: possibile nuova campagna FTCODE

Il CERT-PA in data odierna ha avuto evidenze di un’ulteriore possibile campagna di malspam volta a diffondere il ramsonware FTCODE.

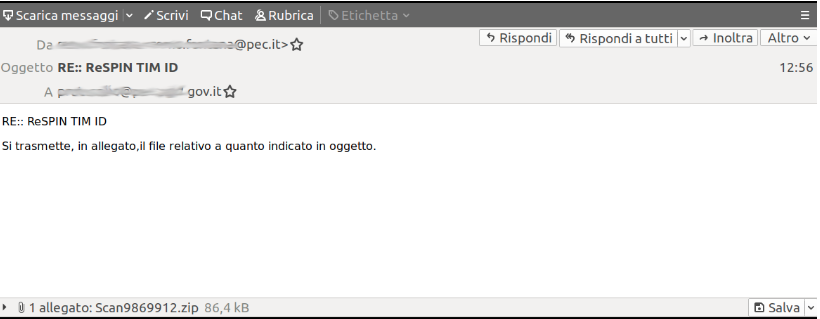

La campagna utilizza e-mail PEC all’interno delle quali è presente un unico link, il cui testo è preso dall’oggetto di una precedente conversazione con il mittente. Il link punta ad un file ZIP (al momento hostato su dropbox) con dentro un file VBS.

La versione diffusa è la 1117.1, analisi più dettagliate sono in corso, ma anche questa versione cifra la chiave inviata al CnC, genera tutti i parametri crittografici usati casualmente ed esfiltra i dati personali (come le password) dell’utente.

IL CERT-PA ricorda di porre particolare attenzione a questo tipo di malware in quanto, sia pur di semplice struttura, non dà possibilità di recupero dei file una volta cifrati.

Questa volta la fattura è di una TELCO. Gli esperti classificano tale minaccia “grave” minaccia per poichè ad oggi momento non esiste modo di recuperare i file cifrati.

Ecco un estratto:

Di seguito gli IoC indicati dal CERT-PA

URL:

http://john.jzinky.com/r.php

http://ride.rideswithoutsaddle.com/?need=5a5210f&vid=vb1&28023

http://ride.rideswithoutsaddle.com/?need=e9791ad&vid=vb1&

http://ride.rideswithoutsaddle.com/?need=5a5210f&vid=vb1&70714

http://john.jzinky.com/

http://dbi.willjohnson.net/?need=e9791ad&vid=vb1&

http://jays.meganjohnson.net/

https://www.dropbox.com/s/4lphgc75u21n5gu/invio_file_8_263ef39289cfd7ebd3770eac265864e3.zip?dl=1

http://dbi.willjohnson.net/?need=5a5210f&vid=vb1&71998

http://home.aphistoryonline.com/

SHA256

d66a31ffa3db328f4caa23f2d340c15fcfd2f9712f7aa6bf3ae2ff09811de84e

0211ec937660c4c654c4dac2236e4ebb05c431cfa32e49b5c896ef6ea94a50d1

cabae18d95a4c0b1caf8267ae141b2cdd140a1df427c344641a48ff86d1e4964

404219711c9d7e4d708ea65237eaf19b7f7f291c177a171b700056ed075be5a6

de13c44a8bb737b9f31371c4db60db3cbc2411b8f9b2f558739c0ef536dde69b

MD5

4a92bc8cdf33e56c3302cd9c4e56423e

0fd97c3802382802112f4fabefdca617

331b1548293c1cc9f2c0946f50cf4412

1f0fb2d8877a156579d3dff8dfa6a5de

7b0da686f62de2253b092605500fd083

Domini

ride.rideswithoutsaddle.com

john.jzinky.com

jays.meganjohnson.net

home.aphistoryonline.com

dbi.willjohnson.net

SHA1

d3f2ae27c637950272ed8f43830e8e2fe8aeecba

2fac9b2ccd70266a3dbbc5e254b234f7b9dc5c86

33b222a807e87120c4a53f9e23c82195d3c59a5e

a0cb7de5bc29c5523c7fba5d67b9efa91c9543c1

0c6f70672c1a35520a66d82fd5fe5ce13d302534

https://www.cert-pa.it/notizie/possibile-nuova-campagna-ftcode/