Come riportato da “Symantec”e nuove frontiere degli attacchi sono in continua evoluzione. Ogni giorno i trend degli attacchi ma come le tipologie degli stessi aumentano notevolmente.

Oggi ci occuperemo di FORMJACKING o meglio un codice JavaScript noto già da tempo ma che è divenuto un’arma sempre più utilizzata dagli Hacker per la sottrazione di credenziali e dati.

Come Funziona?

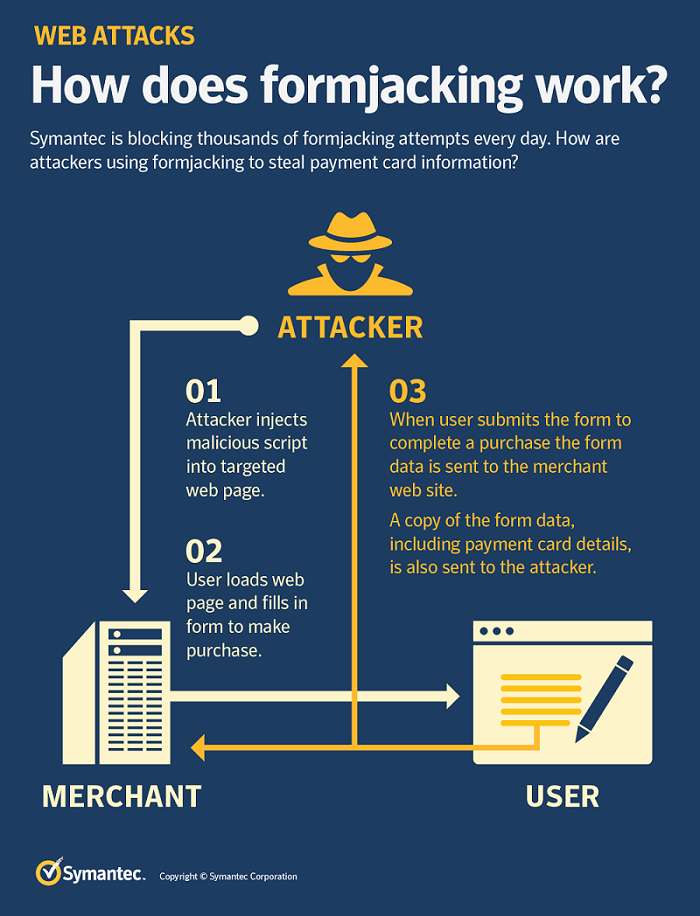

Quando un cliente di un sito di e-commerce fa clic su “invia” o “subscript” o equivalente dopo aver inserito i dettagli nel modulo di pagamento di un sito Web, il codice JavaScript malevolo, iniettato dai criminali informatici, raccoglie tutte le informazioni immesse.

Tra i dettagli ovviamente compaiono quelli della della carta di pagamento nonché del nome e indirizzo dell’utente.

Queste informazioni vengono quindi automaticamente trasferite ai server dell’hacker che possono utilizzare tali informazioni per eseguire sottrazioni di denaro dai conti violati, frodi con carte di pagamento alternative o vendere questi dettagli ad altri criminali.

Questo tipo di attacco è stato particolarmente efficace negli ultimi mesi del 2018.

Come descritto anche in questo articolo, che raccoglie tutti gli attacchi più rilevanti del 2018, alcune delle aziende maggiormente compromesse sono state Ticketmaster, British Airways, Feedify e Newegg.

Uno dei gruppi hacker che ha sfruttato maggiormente tali attacchi è chiamato Magecart, attivo da ben 5 anni. Vi sono due fasi dell’attacco. Una diretta ai server del sito, l’altro che compromette i dati del compratore e fruitore del servizio on-line di e-commerce con la relativa sottrazione.

Il primo dei due passaggi è chiamato “supply chain attack” e permette agli attaccanti di ottenere l’accesso al cuore del sito web della piattaforma consentendo cosi di cambiare i codici per le pagine di pagamento. Tale attacco è particolarmente difficile da gestire ma allo stesso tempo molto facile da attuare. I targhet indiretti di Magecart infatti erano sempre compagnie terze che garantivano i pagamenti per aziende e società per i siti di e-commerce che venivano sfruttati per reindirizzare i pagamenti. Nonostante infatti, la sicurezza informatica di questi siti di pagamento è solitamente solida, la principale vittima è proprio il piccolo sito che utilizza tale servizio e che (solitamente n.d.r.) non adotta sufficienti misure di sicurezza informatica.

L’hacker si premura di iniettare una “web-based card skimmers” direttamente su un sito e-commerce cosi da ingannare il compratore che, ignaro della truffa, fornisce tutti i dati di pagamento oltre che validare la transazione economica sul conto degli attaccanti ( o altro cyber criminale). Altre volte si dedicano proprio alla creazione rilascio di nuove app in tutto e per tutto simili alle originali ( ovviamente sicure).

Perche è difficile accorgersi di tale attacco?

La metodologia utilizzata dagli hacker per il Formjacking è molto efficace. Consiste nellacreazione di domini web falsificati progettati appositamente per assomigliare a quelli della società legittima, gli stessi attaccanti , al fine di far sembrare i server veritieri e speculari agli originali, acquistato certificati SSL pagamento di comodo per rimanere credibili.

I consigli

Il consiglio per i piccoli distributori di beni e servizi è quello di prevedere nelle proprie strutture informatiche (meglio by-design) sistemi che possano anticipatamente controllare eventuali intrusioni (IPS) magari anche affidandoli a servizi noti di outsourcing che garantiranno la vostra sicurezza ( lato venditore ) ma specialmente la sicurezza del vostro cliente finale. Altra importante componente è sicuramente controllare sempre il mercato delle App, verificando che non siano presenti applicazioni che possano essere identiche o verosimili a quelle che avete rilasciato. (Molte aziende importanti infatti prevedono il c.d. “Security Market Monitoring” e “threat intelligence”)

La Scheda di Symantec che descrive in sintesi la tipologia dell’attacco.