In un precedente articolo avevamo analizzato le normative in ambito cyber che regolamentano il mondo finanziario.

In questo articolo effettuiamo lo stesso percorso riferendoci alle normative in ambito business continuity e alla loro evoluzione verso quella che viene definita resilienza operativa.

L’ occasione di affrontare questo argomento ci viene data dalla predisposizione, la cui pubblicazione si ritiene imminente, del Regolamento in materia di Resilienza operativa dell’UE: REGOLAMENTO DEL PARLAMENTO EUROPEO E DEL CONSIGLIO, relativo alla resilienza operativa digitale per il settore finanziario e che modifica i regolamenti (CE) n. 1060/2009, (UE) n. 648/2012, (UE) n. 600/2014 e (UE) n. 909/2014. Si tratta del cosiddetto DORA (Digital Resilience Operation Act) che riprende il concetto di resilienza operativa già citato in precedenza in un documento emesso dal Basel Committee on Banking Supervision: Principles for Operational Resilience, pubblicato nella sua versione definitiva nel marzo 2021.

Tuttavia solo le ultime normative parlano di continuità operativa o che comunque comprendono tale argomento.

Pur limitandoci a considerare alcuni delle principali autorità che hanno emanato normativa sull’argomento l’elenco è lungo e ha origini lontane.

Cominciamo proprio con il Basel Committee on Banking Supervision che cita tale materia nelle seguenti pubblicazioni (in ordine cronologico):

Cominciamo proprio con il Basel Committee on Banking Supervision che cita tale materia nelle seguenti pubblicazioni (in ordine cronologico):

- Prassi corrette per la gestione e il controllo del rischio operativo – Febbraio 2003

- High -level principles for business continuity – August 2006

- Principles for effective risk data aggregation and risk reporting – January 2013

- Progress in adopting the Principles for effective risk data aggregation and risk reporting – March 2017

- Cyber-resilience: Range of practices – December 2018

L’European Banking Authority, negli ultimi anni ha citato il tema della continuità operativa in diversi documenti, fra i quali:

L’European Banking Authority, negli ultimi anni ha citato il tema della continuità operativa in diversi documenti, fra i quali:

- EBA/GL/2017/05 – Orientamenti sulla valutazione dei rischi relativi alle tecnologie dell’informazione e della comunicazione (Information and Communication Technology – ICT) a norma del processo di revisione e valutazione prudenziale (SREP)

- EBA/GL/2017/11 – Orientamenti sulla governance interna

- EBA/GL/2017/17 – Orientamenti sulle misure di sicurezza per i rischi operativi e di sicurezza dei servizi di pagamento ai sensi della direttiva (UE) 2015/2366 (PSD2)

- EBA/GL/2019/02 – Orientamenti in materia di esternalizzazione

- EBA/GL/2019/04 – Guidelines on ICT and security risk management

La pubblicazione, Guidance on cyber resilience for financial market infrastructures, è stata invece rilasciata nel Giugno del 2016 da Committee on Payments and Market Infrastructures – Board of the International Organization of Securities Commissions.

Anche il parlamento europeo tratta l’argomento in alcune normative.

Ad esempio, nella così detta PSD2 del novembre 2015: Direttiva 2015/2366

e anche indirettamente nella Direttiva 2016/1148, la così detta NIS.

Per quanto riguarda specificatamente l’Italia, la Banca d’Italia in particolare aveva emanato nel luglio del 2004 una specifica Circolare avente come oggetto: Continuità operativa in casi di emergenza.

A tale prima circolare ne seguirono altre fino ad una prima raccolta organizzata nella Circolare 263 che poi è diventata la Circolare 285.Non è possibile in questa sede effettuare un’analisi completa delle singole normative, ma è interessante notare come ciascuna di essa introduca qualche elemento di novità che ha reso sempre più articolato il quadro di riferimento a cui si devono adeguare le istituzioni finanziarie.

Ad esempio, la Circolare 285 richiede in forma generica che siano resi disponibili piani settoriali per la risoluzione di varie situazioni e che sia garantita la continuità del sistema informativo, indipendentemente da quale che sia la causa dell’interruzione.

È evidente che il solo piano di DR non è in grado di fronteggiare tutte le situazioni di discontinuità, in quanto pensato solitamente per permettere la ripartenza del CED in un’altra località in caso di distruzione totale o parziale del CED primario.

Un attacco informatico, un ramsomware e molte altre tipologie di eventi non trovano soluzione nel piano di DR, ma devono disporre di specifiche soluzioni.

A questo proposito è assolutamente esplicito quanto normato in Guidance on cyber resilience for financial market infrastructures – June 2016, emesso da Committee on Payments and Market Infrastructures – Board of the International Organization of Securities Commissions che recita:

“c. Third, certain cyber attacks can render some risk management and business continuity arrangements ineffective. For example, automated system and data replication arrangements that are designed to help preserve sensitive data and software in the event of a physical disruptive event might in some instances fuel the propagation of malware and corrupted data to backup systems”.

Mentre la BCE si spinge oltre e nel suo Cyber resilience oversight expectations for financial market infrastructures – December 2018 dichiara:

Mentre la BCE si spinge oltre e nel suo Cyber resilience oversight expectations for financial market infrastructures – December 2018 dichiara:

“…automated system and data replication arrangements that are designed to help preserve sensitive data and software in the event of a physical disruptive event might, in some instances, fuel the propagation of malware and corrupted data to backup systems”.

Evidenziando come in questo caso una soluzione pensata per garantire la continuità se non correttamente gestita può rilevarsi non solo inutile, ma anche dannosa e come quindi la predisposizione di soluzioni debba essere soggetta a continue revisioni in funzione del mutare degli eventi.

Altre normative sono più o meno dello stesso tenore, enfatizzando come gli attacchi cyber siano un possibile evento di minaccia per la continuità operativa.

Ad esempio, negli Orientamenti sulla valutazione dei rischi relativi alle tecnologie dell’informazione e della comunicazione (Information and Communication Technology – ICT) a norma del processo di revisione e valutazione prudenziale (SREP), EBA richiede espressamente che siano disponibili:

“viii. soluzioni per proteggere attività o servizi Internet critici (ad es. servizi di e-banking), ove necessario e appropriato, da attacchi “denial of service” e da altri attacchi informatici provenienti da Internet mirati a impedire o disturbare l’accesso a tali attività e servizi”.

Mentre il Basel Committee on Banking Supervision nel Cyber-resilience: Range of practices recita:

“…To safeguard the availability and continuity of critical business activities in case of exceptional events or crises (eg cyber-attacks), regulators typically request that financial institutions analyse these activities, to design and implement appropriate plans, procedures and technical solutions, and to adequately test mitigating measures”.

Un altro aspetto evolutivo è il maggior peso che nelle normative viene dato al controllo dell’operato delle terze parti coinvolte nei processi aziendali, e sulle quali le istituzioni finanziarie non hanno un pieno controllo.

Al di là delle attività di analisi precontrattuale per verificare la reale capacità di tali soggetti di essere in grado di operare anche in caso di incidenti di varia natura, EBA nel suo documento EBA Guidelines on ICT and security risk management si spinge oltre ed arriva a dichiarare:

“1.7.3. Piani di risposta e di ripristino

- Inoltre, nell’ambito dei piani di risposta e di ripristino, gli istituti finanziari dovrebbero considerare e attuare misure di continuità per mitigare gli effetti delle inadempienze dei fornitori terzi, che sono di fondamentale importanza per la continuità dei servizi ICT di un istituto finanziario (in linea con le disposizioni degli orientamenti dell’ABE in materia di esternalizzazione (EBA/GL/2019/02)”.

Come ultimo esempio dello sviluppo subito dalla normativa, prendiamo in considerazione la modalità con cui valorizzare i parametri di valutazione di una BIA (Business Impact Analysis) e cioè la valutazione dell’evoluzione nel tempo del fermo di un processo/servizio. Tale valutazione non è da confondere con l’analisi dei rischi per due motivi. Il primo è che tale valutazione si limita a considerare gli impatti e non la probabilità di un evento, in quanto considera l’evento come accaduto e quindi certo. La seconda è che non esprime un unico valore, ma l’evoluzione della perdita attesa in funzione del trascorre del tempo dal momento della interruzione del processo/servizio analizzato.

Di norma tali valutazioni, si fanno esprimendo un valore qualitativo (alto, medio, basso…), abbinato a volte ad un range di valori che identificano delle perdite operative, reputazionali, rischi legali…

Tale tipo di metrica non è più in linea con le più recenti aspettative degli enti che regolano il settore, che iniziano a richiedere valutazioni di tipo quantitativo.

Ne sono un esempio alcuni documenti in particolare di EBA, che nel suo documento Orientamenti sulla governance interna così recita:

“211. Al fine di stabilire un piano efficace di gestione della continuità operativa, un ente dovrebbe analizzare attentamente la propria esposizione a gravi interruzioni delle attività e valutare (dal punto di vista quantitativo e qualitativo) le possibili ripercussioni di tali eventi, ricorrendo a un’analisi dei dati e degli scenari interni e/o esterni”.

Mentre quello sulle Guidelines on ICT and security risk management recita:

“78. Nell’ambito di una solida gestione della continuità operativa, gli istituti finanziari dovrebbero condurre un’analisi di impatto aziendale (Business Impact Analysis-BIA) esaminando la propria esposizione a diverse interruzioni dell’operatività e valutando i loro potenziali impatti (anche in termini di riservatezza, integrità e disponibilità), con un approccio sia quantitativo che qualitativo, utilizzando dati interni e/o esterni (ad esempio, dati di fornitori terzi rilevanti per un processo aziendale o dati di pubblico dominio che possono essere utili per l’analisi di impatto sull’operatività), e condurre inoltre un’analisi di scenario”.

Ed infine il documento Orientamenti sulle misure di sicurezza per i rischi operativi e di sicurezza dei servizi di pagamento ai sensi della direttiva (UE) 2015/2366 (PSD2) recita:

6.2 Al fine di impiantare una solida gestione della continuità operativa, i prestatori di servizi di pagamento dovrebbero attentamente analizzare la propria esposizione a gravi interruzioni dell’operatività e valutare, dal punto di vista quantitativo e qualitativo, le possibili ripercussioni di tali eventi, ricorrendo ad analisi interne e/o esterne dei dati e degli scenari.

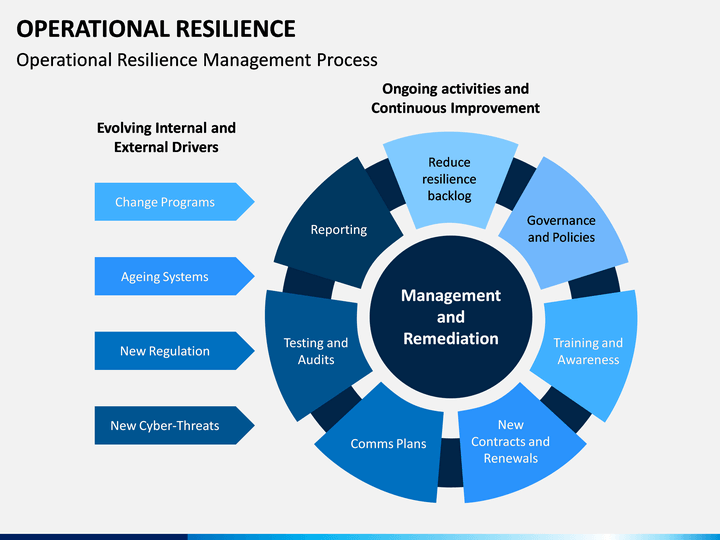

Torniamo ora alle due normative che introducono il concetto di Resilienza operativa.

Il Comitato di Basilea ha redatto i Principles for Operational Resilience, come conseguenza principalmente della pandemia, alla quale attribuisce una serie di effetti impattanti sulla capacità di operare delle banche:

“Pandemic-related disruptions have affected information systems, personnel, facilities and relationships with third-party service providers and customers. In addition, cyber threats (ransomware attacks, phishing, etc) have spiked, and the potential for operational risk events caused by people, failed processes and systems has increased as a result of greater reliance on virtual working arrangements”.

La normativa introduce il concetto di resilienza operative che viene definita come “the ability of a bank to deliver critical operations through disruption”.

Le banche devono essere in grado “to absorb operational risk-related events, such as pandemics, cyber incidents, technology failures and natural disasters, which could cause significant operational failures or wide-scale disruptions in financial markets.”

In particolare, la normativa riconosce che esistono una serie rischi per cui è impossibile una prevenzione e quindi è necessario essere preparati per affrontarli.

“Recognising that a range of potential hazards cannot be prevented, the Committee believes that a pragmatic, flexible approach to operational resilience can enhance the ability of banks to withstand, adapt to and recover from potential hazards and thereby mitigate potentially severe adverse impacts.

Operational resilience is an outcome that benefits from the effective management of operational risk.3 Activities such as risk identification and assessment, risk mitigation (including the implementation of controls) and the monitoring of risks and control effectiveness work together to minimise operational disruptions and their effects. In addition, management’s focus on the bank’s ability to respond to and recover from disruptions, assuming failures will occur, will support operational resilience. An operationally resilient bank is less prone to incur untimely lapses in its operations and losses from disruptions, thus lessening incident impact on critical operations and related services, functions and systems. While it may not be possible to avoid certain operational risks, such as a pandemic, it is possible to improve the resilience of a bank’s operations to such events”.

Per ottenere questo risultato il Comitato individua una serie di 7 principi che riportiamo nella loro sintesi:

Governance

Principle 1: Banks should utilise their existing governance structure11 to establish, oversee and implement an effective operational resilience approach that enables them to respond and adapt to, as well as recover and learn from, disruptive events in order to minimise their impact on delivering critical operations through disruption.

Operational risk management

Principle 2: Banks should leverage their respective functions for the management of operational risk to identify external and internal threats and potential failures in people, processes and systems on an ongoing basis, promptly assess the vulnerabilities of critical operations and manage the resulting risks in accordance with their operational resilience approach.

Business continuity planning and testing

Principle 3: Banks should have business continuity plans in place and conduct business continuity exercises under a range of severe but plausible scenarios in order to test their ability to deliver critical operations through disruption.

Mapping interconnections and interdependencies

Principle 4: Once a bank has identified its critical operations, the bank should map the internal and external interconnections and interdependencies that are necessary for the delivery of critical operations consistent with its approach to operational resilience.

Third-party dependency management

Principle 5: Banks should manage their dependencies on relationships, including those of, but not limited to, third parties or intragroup entities, for the delivery of critical operations.

Incident management

Principle 6: Banks should develop and implement response and recovery plans to manage incidents18 that could disrupt the delivery of critical operations in line with the bank’s risk appetite and tolerance for disruption. Banks should continuously improve their incident response and recovery plans by incorporating the lessons learned from previous incidents.

ICT including cyber security

Principle 7: Banks should ensure resilient ICT including cyber security that is subject to protection, detection, response and recovery programmes that are regularly tested, incorporate appropriate situational awareness and convey relevant timely information for risk management and decision-making processes to fully support and facilitate the delivery of the bank’s critical operations.

L’approccio del Regolamento UE sulla resilienza ha un approccio in parte sovrapponibile.

Anche in questo caso la prima parte è dedicata alla governance; l’organo di gestione sarà tenuto a mantenere un ruolo attivo e cruciale nel dirigere il quadro di gestione dei rischi relativi alle TIC[1] e dovrà garantire il rispetto di una scrupolosa igiene informatica.

Il Regolamento prosegue con prescrizioni relative ai rischi che riguardano le TIC, prevedendo la predisposizione di un ciclo per la loro gestione (identificazione, protezione e prevenzione, individuazione, risposta e ripristino, apprendimento, evoluzione e comunicazione).

È prescritto di istituire e mantenere strumenti e sistemi di TIC resilienti, tali da ridurre al minimo l’impatto dei rischi relativi alle TIC, identificare costantemente tutte le fonti di rischi relativi alle TIC, introdurre misure di protezione e prevenzione, individuare tempestivamente le attività anomale, mettere in atto strategie di continuità operativa e piani di ripristino in caso di disastro come parte integrante della strategia di continuità operativa.

Le misure di sicurezza devono anche garantire l’integrità, la sicurezza e la resilienza delle infrastrutture e attrezzature fisiche che supportano l’uso della tecnologia nonché del personale e dei processi collegati alle TIC.

Vengono anche definite degli specifici test per verificare la resilienza operativa digitale e le entità identificate dalle autorità competenti come significative dovrebbero avere l’obbligo di svolgere prove avanzate mediante test di penetrazione basati su minacce.

Anche il Regolamento da grande rilievo alla gestione dei rischi derivanti da soggetti terzi, tramite stipula, esecuzione, estinzione e fase post-contrattuale.

I fornitori terzi di servizi di TIC critici saranno inoltre sottoposti a un quadro di sorveglianza da parte di autorità di sorveglianza capofila.

Da ultimo specifici articolo sono dedicata alla condivisione delle informazioni su minacce e soluzioni e segnalazione di incidenti connessi alle TIC.

CONCLUSIONE

L’evoluzione della normativa va verso una gestione integrata, proattiva e misurabile dei rischi che minacciano la continuità operativa delle istituzioni finanziarie, ma anche gli altri settori possono beneficiare dalle idee proposte, coscienti del fatto che l’ambito a cui sono destinate è uno dei più critici.

[1] Tecnologie digitali, o tecnologie dell’informazione e della comunicazione

Autore: Giancarlo Butti