Panda Security in questo articolo spiega la natura di un attacco Man-in-the-Middle (MITM), le fasi di veicolazione, come rilevarlo e i consigli proteggersi e non cadere vittima di questo tipo di attacco informatico.

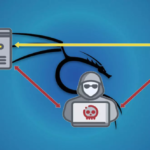

«Un attacco man-in-the-middle (MITM) è un tipo di attacco informatico in cui gli aggressori intercettano una conversazione esistente o il trasferimento di dati, intercettando o fingendo di essere un partecipante legittimo. Alla vittima sembrerà che sia in corso uno scambio standard di informazioni, ma inserendosi nel “mezzo” della conversazione o del trasferimento di dati, l’attaccante può dirottare silenziosamente le informazioni.

L’obiettivo di un attacco MITM è recuperare dati riservati come dettagli del conto bancario, numeri di carta di credito o credenziali di accesso, che possono essere utilizzati per commettere ulteriori reati come furto di identità o trasferimenti illegali di fondi. Poiché gli attacchi MITM vengono eseguiti in tempo reale, spesso non vengono rilevati fino a quando non è troppo tardi.

Le due fasi di un attacco Man-in-the-Middle

Un attacco MITM riuscito prevede due fasi specifiche: l’intercettazione e la decrittazione.

- Intercettazione

L’intercettazione implica che l’attaccante interferisca con la rete legittima di una vittima intercettandola con una rete falsa prima che possa raggiungere la destinazione prevista. La fase di intercettazione è essenzialmente il modo in cui l’attaccante si inserisce come “l’uomo nel mezzo”. Gli aggressori spesso lo fanno creando un falso hotspot Wi-Fi in uno spazio pubblico che non richiede una password. Se una vittima si connette all’hotspot, l’attaccante ottiene l’accesso a tutti gli scambi di dati online che esegue.

Una volta che un aggressore si inserisce con successo tra la vittima e la destinazione desiderata, può utilizzare una varietà di tecniche per continuare l’attacco:

- Spoofing IP: ogni dispositivo connesso al Wi-Fi ha un indirizzo IP (Internet Protocol) che è fondamentale per il modo in cui i computer e i dispositivi collegati in rete comunicano. Lo spoofing IP coinvolge un utente malintenzionato che altera i pacchetti IP per impersonare il sistema informatico della vittima. Quando la vittima tenta di accedere a un URL connesso a quel sistema, viene invece inviata inconsapevolmente al sito Web dell’attaccante.

- Spoofing ARP: con lo spoofing ARP (Address Resolution Protocol), l’attaccante utilizza messaggi ARP falsi per collegare il proprio indirizzo MAC con l’indirizzo IP legittimo della vittima. Collegando il proprio indirizzo MAC a un indirizzo IP autentico, l’attaccante ottiene l’accesso a tutti i dati inviati all’indirizzo IP host.

- Spoofing DNS: lo spoofing del DNS (Domain Name Server), noto anche come avvelenamento della cache DNS, implica che un utente malintenzionato altera un server DNS per reindirizzare il traffico Web di una vittima a un sito Web fraudolento che assomiglia molto al sito Web previsto. Se la vittima accede a quello che crede sia il suo account, gli aggressori possono accedere ai dati personali e ad altre informazioni.

- Decrittografia

Un attacco MITM non si ferma all’intercettazione. Dopo che l’attaccante ha ottenuto l’accesso ai dati crittografati della vittima, questi devono essere decrittografati affinché l’attaccante possa leggerli e utilizzarli. È possibile utilizzare diversi metodi per decrittografare i dati della vittima senza avvisare l’utente o l’applicazione:

- Spoofing HTTPS: lo spoofing HTTPS è un metodo per indurre il browser a pensare che un determinato sito Web sia sicuro e autentico quando non lo è. Quando una vittima tenta di connettersi a un sito sicuro, viene inviato un certificato falso al browser che la porta invece al sito Web dannoso dell’attaccante. Ciò consente all’attaccante di accedere a tutti i dati condivisi dalla vittima su quel sito.

- Dirottamento SSL: ogni volta che ti connetti a un sito Web non sicuro, indicato da “HTTP” nell’URL, il tuo server ti reindirizza automaticamente alla versione HTTPS sicura di quel sito. Con il dirottamento SSL, l’attaccante utilizza il proprio computer e server per intercettare il reindirizzamento, consentendo loro di interrompere qualsiasi informazione passata tra il computer e il server dell’utente. Ciò consente loro di accedere a qualsiasi informazione sensibile utilizzata dall’utente durante la sessione.

- SSL Stripping: lo stripping SSL comporta l’interruzione della connessione tra un utente e un sito Web da parte dell’attaccante. Questo viene fatto eseguendo il downgrade della connessione HTTPS sicura di un utente a una versione HTTP non sicura del sito web. Ciò connette l’utente al sito non protetto mentre l’attaccante mantiene una connessione al sito sicuro, rendendo l’attività dell’utente visibile all’attaccante in una forma non crittografata.

Esempi reali di un attacco MITM

Negli ultimi decenni si sono verificati numerosi attacchi MITM noti.

- Nel 2015, è stato scoperto che un programma adware chiamato Superfish, preinstallato sui computer Lenovo dal 2014, scansionava il traffico SSL e installava certificati falsi che consentivano agli intercettatori di terze parti di intercettare e reindirizzare il traffico in entrata sicuro. I certificati falsi funzionavano anche per introdurre annunci pubblicitari anche su pagine crittografate.

- Nel 2017 è stata scoperta un’importante vulnerabilità nelle app di mobile banking per un certo numero di banche di alto profilo, esponendo i clienti con iOS e Android ad attacchi man-in-the-middle. Il difetto era legato alla tecnologia di blocco del certificato utilizzata per prevenire l’uso di certificati fraudolenti, in cui i test di sicurezza non sono riusciti a rilevare gli aggressori a causa del blocco del certificato che nascondeva la mancanza di un’adeguata verifica del nome host. Ciò alla fine ha consentito l’esecuzione di attacchi MITM.

Come rilevare un attacco MITM

Se non stai cercando attivamente segnali che indicano che le tue comunicazioni online sono state intercettate o compromesse, rilevare un attacco man-in-the-middle può essere difficile. Sebbene sia facile per loro passare inosservati, ci sono alcune cose a cui dovresti prestare attenzione quando navighi sul Web, principalmente l’URL nella barra degli indirizzi.

Il segno di un sito Web sicuro è indicato da “HTTPS” nell’URL di un sito. Se in un URL manca la “S” e si legge come “HTTP”, è un segnale rosso immediato che la tua connessione non è sicura. Dovresti anche cercare un’icona di blocco SSL a sinistra dell’URL, che denota anche un sito Web sicuro.

Inoltre, fai attenzione a connetterti alle reti Wi-Fi pubbliche. Come discusso in precedenza, i criminali informatici spesso spiano le reti Wi-Fi pubbliche e le utilizzano per eseguire un attacco man-in-the-middle. È meglio non presumere mai che una rete Wi-Fi pubblica sia legittima ed evitare di connettersi a reti Wi-Fi non riconosciute in generale.

Prevenzione e come prepararsi

Sebbene sia importante essere consapevoli di come rilevare un potenziale attacco MITM, il modo migliore per proteggersi è prevenirlo in primo luogo. Assicurati di seguire queste best practice:

- Evita le reti Wi-Fi che non sono protette da password e non utilizzare mai una rete Wi-Fi pubblica per transazioni sensibili che richiedono le tue informazioni personali.

- Utilizza una rete privata virtuale (VPN) , soprattutto quando ti connetti a Internet in un luogo pubblico. Le VPN crittografano la tua attività online e impediscono a un utente malintenzionato di leggere i tuoi dati privati, come password o informazioni sul conto bancario.

- Esci da siti Web sensibili (come un sito Web di banking online) non appena hai finito per evitare il dirottamento della sessione.

- Mantieni le corrette abitudini per le password, ad esempio non riutilizzare mai le password per account diversi, e utilizza un gestore di password per assicurarti che le tue password siano il più forti possibile.

- Usa l’autenticazione a più fattori per tutte le tue password.

- Utilizzare un firewall per garantire connessioni Internet sicure.

- Usa un software antivirus per proteggere i tuoi dispositivi dai malware.

Mentre il nostro mondo connesso digitalmente continua ad evolversi, così fa la complessità della criminalità informatica e lo sfruttamento delle vulnerabilità della sicurezza. Avere cura di informarsi sulle migliori pratiche di sicurezza informatica è fondamentale per la difesa degli attacchi man-in-the-middle e di altri tipi di criminalità informatica. Per lo meno, essere dotati di un potente software antivirus fa molto per mantenere i tuoi dati al sicuro».

https://www.pandasecurity.com/en/mediacenter/security/man-in-the-middle-attack/