La cybersecurity è una delle preoccupazioni più importanti per aziende, organizzazioni e individui in tutto il mondo. Con il crescente numero di attacchi informatici, le aziende e le organizzazioni devono sviluppare solide strategie di sicurezza per prevenire, rilevare e rispondere a potenziali minacce cyber. Le simulazioni di un attacco cyber sono uno degli strumenti più efficaci per valutare la postura cyber di un’azienda e identificare le vulnerabilità che possono essere sfruttate dai criminali informatici. In questo articolo, esploreremo il concetto di attack breach simulation e come i cyber-attack simulation tool possono aiutare a rafforzare la postura di sicurezza della tua organizzazione.

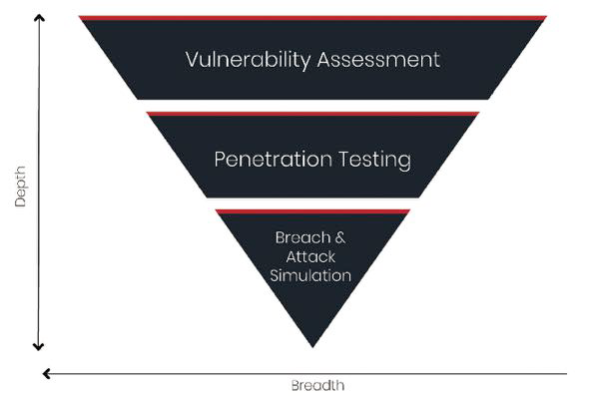

Cosa è un Attack Breach Simulation?

Un Attack breach simulation, noto anche come red teaming, è progettato per simulare attacchi informatici nel mondo reale per identificare le vulnerabilità e le misure di sicurezza di un’organizzazione. Questo tipo di simulazione viene eseguito da un team di ethical hacker, che tentano di penetrare le difese di un’organizzazione utilizzando le stesse tattiche e tecniche usate dai reali aggressori. Un Attack breach simulation può essere eseguito in vari modi, tra cui network penetration testing, social engineering e test di sicurezza fisica.

I penetration testing della rete prevedono il tentativo di penetrare nella rete di un’organizzazione sfruttando le vulnerabilità nei suoi sistemi software e hardware. Il social engineering implica l’uso di tattiche psicologiche per ottenere l’accesso a informazioni sensibili o a sistemi, come e-mail di phishing o chiamate telefoniche. I test di sicurezza fisica prevedono il tentativo di ottenere l’accesso fisico alle strutture di un’organizzazione bypassando le misure di sicurezza come serrature o telecamere di sicurezza.

L’obiettivo di un attack breach simulation è identificare le vulnerabilità nelle misure di sicurezza di un’organizzazione prima che i reali aggressori possano sfruttarle. In questo modo, le organizzazioni possono migliorare la loro postura di sicurezza e proteggersi meglio dalle minacce cyber.

I Vantaggi di un Attack Breach Simulation

I vantaggi nell’eseguire un attack breach simulation sono molteplici:

Identificare le Vulnerabilità: un attack breach simulation è progettato per identificare le vulnerabilità nelle misure di sicurezza di un’organizzazione. In questo modo, le organizzazioni possono migliorare la loro postura di sicurezza e proteggersi meglio dalle minacce cyber.

Migliorare i Tempi di Risposta: un attack breach simulation può anche aiutare le organizzazioni a migliorare i tempi di risposta in caso di un reale attacco cyber. Simulando gli attacchi del mondo reale, le organizzazioni possono testare le proprie procedure di risposta agli incidenti e identificare le aree che necessitano di miglioramenti.

Valutare i Controlli di Sicurezza: un attack breach simulation può anche aiutare le organizzazioni a valutare l’efficacia dei loro controlli di sicurezza. Identificando le vulnerabilità nei controlli di sicurezza, le organizzazioni possono migliorare il livello generale della loro postura di sicurezza.

Valutare i Controlli di Sicurezza: un attack breach simulation può anche aiutare le organizzazioni a valutare l’efficacia dei loro controlli di sicurezza. Identificando le vulnerabilità nei controlli di sicurezza, le organizzazioni possono migliorare il livello generale della loro postura di sicurezza.

Test sui Dipendenti: un attack breach simulation può anche aiutare le organizzazioni a testare la consapevolezza dei propri dipendenti sulle minacce cyber. Simulando attacchi di social engineering, le organizzazioni possono testare la capacità dei propri dipendenti di identificare e affrontare e-mail di phishing o altri tipi di attacchi.

Compliance: un attack breach simulation può anche aiutare le organizzazioni a soddisfare i requisiti normativi di compliance. Molti standard di compliance, come PCI-DSS e HIPAA, richiedono alle organizzazioni di eseguire regolari valutazioni e test di sicurezza.

Come Funziona un Attack Breach Simulation

Un attack breach simulation generalmente comporta diversi step:

Planning: il primo step in un attack breach simulation è la pianificazione. Gli ethical hacker lavoreranno con l’organizzazione per determinare l’ambito della simulazione, compresi i sistemi e le applicazioni che saranno presi di mira.

Reconnaissance: lo step successivo è la reconnaissance. Gli ethical hacker raccoglieranno informazioni sui sistemi e le applicazioni dell’organizzazione, tra cui l’architettura di rete, i sistemi operativi e le versioni del software.

Exploitation: una volta che gli ethical hacker hanno raccolto le informazioni sui sistemi e le applicazioni dell’organizzazione, tenteranno di sfruttare le vulnerabilità nelle misure di sicurezza. Ciò può comportare il tentativo di penetrare nella rete, ottenere l’accesso a informazioni sensibili o aggirare le misure di sicurezza fisica.

Reporting: una volta completata la simulazione, gli ethical hacker forniranno un report dettagliato sulle vulnerabilità identificate, insieme a raccomandazioni per migliorare la postura di sicurezza dell’organizzazione.

Remediation: lo step finale è la remediation. L’organizzazione utilizzerà il report fornito dagli etichal hacker per risolvere le vulnerabilità identificate durante la simulazione. Durante ogni fase di un attack breach simulation, il team di sicurezza valuterà l’efficacia dei controlli di sicurezza dell’organizzazione e identificherà eventuali punti deboli o vulnerabilità che potrebbero essere sfruttati dagli aggressori.

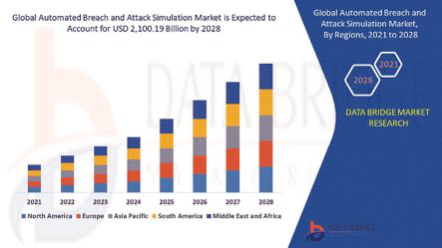

Cosa sono gli Attack Simulation Tool e come Funzionano?

I Cyber-attack simulation tool sono programmi software che consentono alle organizzazioni di simulare attacchi informatici in un ambiente controllato. Questi tool possono aiutare le organizzazioni a identificare le vulnerabilità nei loro sistemi e reti e sviluppare e testare strategie di risposta efficaci. I cyber-attack simulation tool in genere funzionano simulando un ambiente che riproduce i reali sistemi e le reti dell’organizzazione.

Il tool simula quindi una serie di scenari di attacco, come campagne di phishing, attacchi malware e attacchi Denial of Service (DoS), per testare le difese dell’organizzazione e identificare le vulnerabilità. Durante la simulazione, il tool tenterà di sfruttare i punti deboli nella security posture dell’organizzazione, come software obsoleti o password deboli. L’obiettivo è identificare questi punti deboli prima che possano essere sfruttati dagli aggressori nel mondo reale.

Una volta completata la simulazione, il tool genera un report che descrive le vulnerabilità identificate e fornisce raccomandazioni per affrontarle. Il report può anche includere metriche come il tempo impiegato per rilevare e rispondere all’attacco simulato. I cyber-attack simulation tool possono essere utilizzati da organizzazioni di tutte le dimensioni e in tutti i settori. Sono particolarmente utili per le organizzazioni che hanno un alto rischio di essere prese di mira da attacchi cyber, come istituzioni finanziarie, fornitori di servizi sanitari e agenzie governative.

Sono disponibili diversi tipi di cyber-attack simulation tool, ciascuno con i propri punti di forza e di debolezza. Alcuni tool sono progettati per simulare tipi specifici di attacchi, come campagne di phishing o attacchi ransomware, mentre altri sono più generici e possono simulare un’ampia gamma di scenari di attacco. Una considerazione importante quando si sceglie un cyber-attack simulation tool è il livello di customizzazione e flessibilità che offre. Il tool dovrebbe essere in grado di simulare scenari di attacco rilevanti per il settore e il profilo di rischio specifici dell’organizzazione e dovrebbe essere in grado di adattarsi ai cambiamenti nel panorama delle minacce nel tempo.

Nel complesso, i cyber-attack simulation tool sono uno strumento prezioso per migliorare la resilienza informatica di un’organizzazione. Simulando scenari di un attacco cyber del mondo reale in un ambiente controllato, le organizzazioni possono identificare le vulnerabilità e sviluppare strategie di risposta efficaci, riducendo in ultima analisi il rischio di un attacco informatico riuscito.

In che modo i cyber-attack simulation tool possono aiutarti con la tua postura di sicurezza?

I cyber-attack simulation tool sono programmi software che simulano gli attacchi alla rete o all’infrastruttura di un’organizzazione. Questi tool possono aiutare ad aumentare la postura di sicurezza dell’organizzazione fornendo una simulazione realistica di ciò che farebbe un attaccante e identificando i punti deboli e le vulnerabilità che potrebbero essere sfruttate. Ecco alcuni modi in cui i cyber-attack simulation tool possono contribuire ad aumentare la postura di sicurezza della tua organizzazione:

Identificare punti deboli e vulnerabilità: i cyber-attack simulation tool possono identificare punti deboli e vulnerabilità nella postura di sicurezza della tua organizzazione che altrimenti non sarebbero stati scoperti. Simulando una varietà di scenari di attacco, questi tool possono identificare i punti deboli nella rete, nelle applicazioni e nei processi dell’organizzazione.

Valutare l’efficacia dei controlli di sicurezza: i cyber-attack simulation tool possono aiutare a valutare l’efficacia dei controlli di sicurezza della tua organizzazione. Simulando attacchi che bypassano o eludono i controlli di sicurezza, questi tool possono identificare le aree in cui è necessario migliorare i controlli di sicurezza dell’organizzazione.

Formare il personale di sicurezza: i cyber-attack simulation tool possono essere utilizzati per formare il personale di sicurezza su come rispondere a diversi tipi di attacchi cyber. Simulando attacchi che imitano scenari del mondo reale, il personale addetto alla sicurezza può acquisire esperienza nella risposta agli attacchi e sviluppare strategie per mitigarli.

Testare i piani di risposta agli incidenti: i cyber-attack simulation tool possono essere utilizzati per testare il piano di risposta agli incidenti dell’organizzazione. Simulando un attacco cyber, puoi valutare l’efficacia del piano di risposta agli incidenti della tua organizzazione e identificare le aree in cui deve essere migliorato.

Validare i requisiti di conformità: i cyber-attack simulation tool possono essere utilizzati per validare i requisiti di conformità. Simulando attacchi che testano i requisiti di conformità, le organizzazioni possono assicurarsi di rispettare i propri obblighi di conformità.

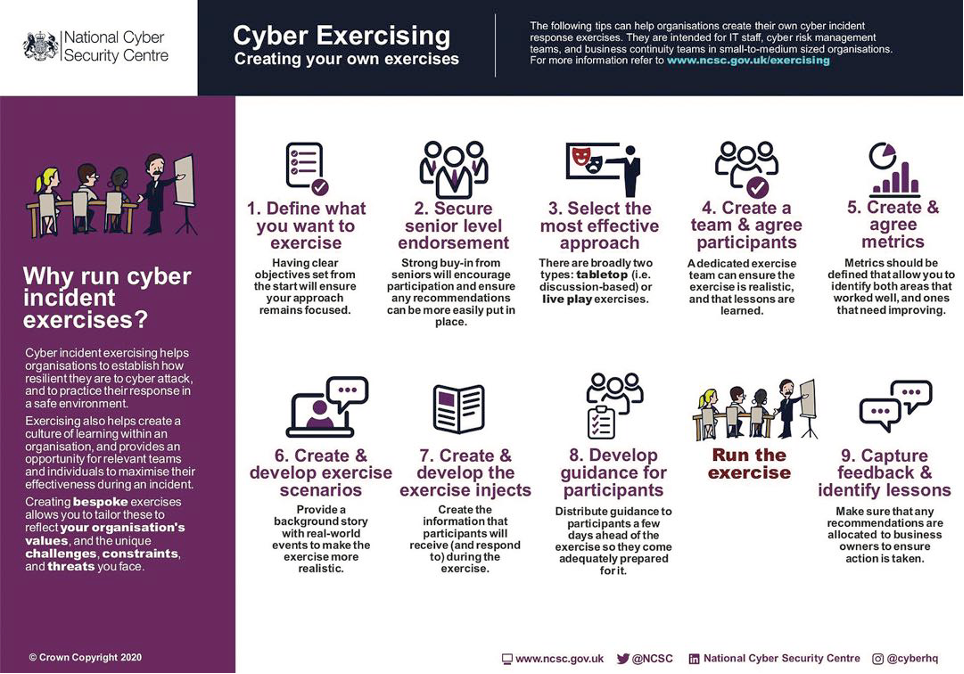

Alcuni esempi di esercitazione di una simulazione di un attacco includono:

Campagne di phishing: una campagna di phishing è un email o un messaggio di testo simulato che tenta di indurre gli utenti a divulgare informazioni sensibili, come username e password. L’esercizio può essere personalizzato per imitare le tattiche utilizzate dagli attaccanti reali e può aiutare a formare i dipendenti su come riconoscere ed evitare attacchi di phishing.

Esercitazioni di Red Teaming: le esercitazioni di Red Teaming coinvolgono un team di ethical hacker che tentano di penetrare le difese di un’organizzazione e ottenere l’accesso a informazioni sensibili. Il team può utilizzare una varietà di tecniche, come il social engineering e network explotation, per simulare attacchi il più possibile vicini a quelli reali.

Attacchi ransomware: un’esercitazione di simulazione di un attacco ransomware prevede l’implementazione di un attacco ransomware simulato sui sistemi di un’organizzazione. L’esercitazione può aiutare a identificare le vulnerabilità nei processi di backup e di ripristino dell’organizzazione,nonché formare i dipendenti su come rispondere a un attacco ransomware.

Attacchi Denial of Service (DoS): un’esercitazione di simulazione di un attacco DoS comporta l’interruzione intenzionale della rete o dei sistemi di un’organizzazione, con l’obiettivo di renderli inutilizzabili. L’esercitazione può aiutare a identificare le vulnerabilità nell’infrastruttura di rete dell’organizzazione e può essere utilizzata per testare le procedure di risposta.

Violazioni della sicurezza fisica: un’esercitazione di simulazione di una violazione della sicurezza fisica comporta il tentativo di ottenere l’accesso non autorizzato alle strutture fisiche di un’organizzazione, ad esempio aggirando i controlli di accesso o utilizzando tecniche di social engineering. L’esercitazione può aiutare a identificare i punti deboli nelle misure di sicurezza fisica dell’organizzazione e può essere utilizzata per formare i dipendenti su come rispondere alle violazioni della sicurezza.

Attacchi alla catena di approvvigionamento: un’esercitazione di simulazione alla supply chain prevede la simulazione di un attacco contro un fornitore di terze parti, con l’obiettivo di ottenere l’accesso ai sistemi dell’organizzazione attraverso una supply chain vulnerabile. L’esercitazione può aiutare a identificare i punti deboli nei processi di gestione dei fornitori dell’organizzazione e può essere utilizzata per istruire i dipendenti su come riconoscere e rispondere agli attacchi alla catena di approvvigionamento.

Questi sono solo alcuni esempi delle numerose esercitazioni di simulazione di attacco che le organizzazioni possono utilizzare per testare la propria resilienza informatica. È importante condurre queste esercitazioni regolarmente e applicare le lezioni apprese nei continui miglioramenti della sicurezza.

Esempi di attack breach simulation tool

Sul mercato sono disponibili numerosi attack breach simulation tool e alcuni di questi includono:

Cobalt Strike: questo tool viene spesso utilizzato da penetration tester e red team per simulare attacchi cyber avanzati. Include funzionalità come beaconing, fileless malware e social engineering.

Metasploit: Metasploit è un framework popolare per condurre penetration test e simulare attacchi cyber. Include un’ampia libreria di exploit e payload per testare le vulnerabilità nei sistemi e nelle reti.

CANVAS: Sviluppato da Immunity Inc., CANVAS è un tool commerciale per la simulazione di attacchi cyber avanzati. Include un’ampia gamma di exploit e payload, nonché un’interfaccia personalizzabile per la creazione di attacchi personalizzati.

Core Impact: Core Impact è un tool commerciale che include un’ampia libreria di exploit e payload, oltre a funzionalità per la simulazione di attacchi di social engineering e campagne di phishing.

BeEF: BeEF (Browser Exploitation Framework) è un tool per testare e simulare web-based attack. Include funzionalità per testare le vulnerabilità nelle applicazioni Web e condurre attacchi XSS (cross-site scripting).

OWASP Zed Attack Proxy (ZAP): ZAP è un tool gratuito e open source per testare le vulnerabilità delle applicazioni Web. Include funzionalità per la simulazione di attacchi come SQL injection, cross-site scripting e buffer overflow.

Nmap: Nmap è un popolare tool per la scansione della rete che può essere utilizzato anche per eseguire port scans e vulnerability assessments. Include funzionalità per la simulazione di attacchi come attacchi Denial of Service (DoS) e attacchi di brute force. Questi sono solo alcuni esempi dei numerosi cyber-attack simulation tool disponibili. È importante utilizzare questi strumenti in modo responsabile e solo in conformità con le linee guida etiche e legali.

Come utilizzare un attack breach simulation tool in un ambiente reale?

Immaginiamo che un grande istituto finanziario sia preoccupato per il rischio di un attacco ransomware, dato il recente aumento degli attacchi ransomware contro altre organizzazioni del settore finanziario. Per valutare la propria preparazione a un simile attacco, l’istituto decide di condurre una simulazione di un attacco ransomware utilizzando un attack breach simulation tool.

La simulazione inizia con la creazione di un ambiente virtuale che replica la rete e i sistemi dell’istituto. Il tool di simulazione avvia quindi un attacco ransomware simulato, con l’obiettivo di crittografare quanti più dati possibile e richiedere un pagamento di riscatto in cambio della chiave di decrittazione. Durante la simulazione, il tool utilizza una varietà di tecniche per tentare di penetrare le difese dell’istituto, come lo sfruttamento di vulnerabilità prive di patch nel software o l’utilizzo di tattiche di social engineering per indurre i dipendenti a scaricare software malevolo.

Man mano che la simulazione procede, il tool identifica diverse vulnerabilità nelle difese dell’istituto, inclusi software obsoleti, password deboli e procedure di backup dei dati insufficienti. Il tool evidenzia anche le aree in cui la formazione dei dipendenti potrebbe essere migliorata, come riconoscere ed evitare le e-mail di phishing. Al termine della simulazione, l’istituto riceve un report dettagliato che delinea le vulnerabilità identificate e fornisce raccomandazioni per affrontarle. Sulla base dei risultati della simulazione, l’istituto aggiorna le proprie politiche e procedure di sicurezza, implementa ulteriori controlli di sicurezza e conduce ulteriore formazione dei dipendenti per migliorare la loro preparazione a un attacco ransomware nel mondo reale.

Sebbene questo scenario sia ipotetico, illustra come un attack breach simulation tool potrebbe essere utilizzato per simulare un attacco reale e identificare le vulnerabilità nelle difese di un’organizzazione. Utilizzando questo strumento per condurre simulazioni regolari, le organizzazioni possono identificare e affrontare in modo proattivo le vulnerabilità, riducendo in ultima analisi il rischio di un attacco informatico riuscito.

Perché le organizzazioni dovrebbero utilizzare un attack breach simulation?

Un attack breach simulation può aiutare le organizzazioni a identificare le falle e le vulnerabilità della sicurezza prima che vengano sfruttate dagli aggressori del mondo reale. Simulando vari tipi di attacchi, le organizzazioni possono ottenere una migliore comprensione di come i loro sistemi e reti potrebbero essere compromessi e possono adottare misure per migliorare la loro sicurezza.

Un attack breach simulation può anche aiutare le organizzazioni a migliorare i loro piani di risposta agli incidenti, offrendo opportunità per esercitarsi e testare la loro risposta a diversi tipi di incidenti di sicurezza. Ciò può aiutare le organizzazioni a essere meglio preparate a rispondere in modo rapido ed efficace alle violazioni della sicurezza, riducendo al minimo l’impatto di tali incidenti. Inoltre, può aiutare le organizzazioni a rispettare vari requisiti normativi e di conformità. Molte normative e standard, come il Payment Card Industry Data Security Standard (PCI DSS), richiedono test e assessment di sicurezza regolari. Un attack and breach simulation può aiutare le organizzazioni a soddisfare questi requisiti e dimostrare il loro impegno per la sicurezza. Sono spesso visti come uno strumento importante per le organizzazioni che cercano di migliorare la propria postura di sicurezza e proteggere i propri sistemi e dati dalle minacce cyber.

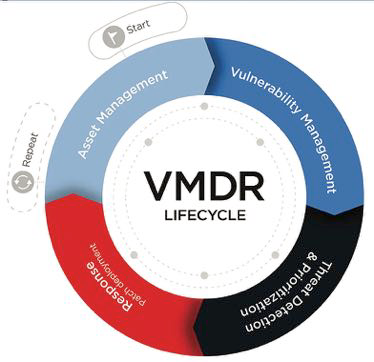

Quando le organizzazioni dovrebbero utilizzare gli attack breach simulation tool?

Le organizzazioni dovrebbero utilizzare regolarmente gli attack simulation tool come parte della loro strategia generale di test e assessment della sicurezza. Ecco alcuni casi specifici in cui le organizzazioni potrebbero voler utilizzare questi strumenti: Dopo l’implementazione di nuovi sistemi o applicazioni: ogni volta che vengono aggiunti nuovi sistemi o applicazioni all’infrastruttura di un’organizzazione, è importante eseguire test di sicurezza per identificare eventuali vulnerabilità che potrebbero essere sfruttate dagli aggressori.

Prima di modifiche importanti a sistemi o applicazioni esistenti: se sono previste modifiche importanti per sistemi o applicazioni esistenti, le organizzazioni devono eseguire test di sicurezza per garantire che le modifiche non introducano nuove vulnerabilità. Regolarmente, come parte dei test e degli assessment di sicurezza in corso: le organizzazioni dovrebbero eseguire regolarmente test e assessment di sicurezza per identificare eventuali nuove vulnerabilità che potrebbero essere state introdotte o scoperte dopo l’ultimo assessment. Dopo un incidente di sicurezza: se un’organizzazione subisce una violazione o un incidente di sicurezza, è importante eseguire test di sicurezza per identificare come si è verificata la violazione e prevenire incidenti simili in futuro.

Le organizzazioni dovrebbero considerare di adottare un approccio incentrato sulle minacce?

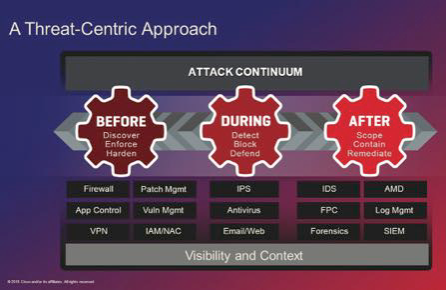

Il raggiungimento di un approccio incentrato sulle minacce è un obiettivo fondamentale per qualsiasi organizzazione che desideri migliorare le sue difese cybersecurity. Un approccio incentrato sulle minacce comporta lo spostamento dell’attenzione da misure reattive come firewall e software antivirus a un approccio proattivo che si concentra sull’identificazione e la mitigazione delle potenziali minacce prima che possano essere sfruttate. Questo approccio tiene conto dell’evoluzione del panorama delle minacce e delle tattiche, tecniche e procedure (TTP) utilizzate dagli aggressori.

In un approccio incentrato sulle minacce, le organizzazioni si concentrano sulla comprensione delle motivazioni, degli obiettivi e dei metodi dei potenziali aggressori. Ciò include l’identificazione degli attaccanti più probabili, i loro vettori di attacco preferiti e le vulnerabilità che potrebbero sfruttare. Comprendendo potenziali minacce e vulnerabilità, le organizzazioni possono adottare misure proattive per prevenire o mitigare gli attacchi cyber. Ciò può includere l’implementazione di controlli e misure di sicurezza per affrontare le vulnerabilità note, l’esecuzione regolare di test e assessment di sicurezza e lo sviluppo di piani di risposta agli incidenti efficaci.

Un approccio incentrato sulle minacce comporta anche il monitoraggio e l’analisi continui dell’attività di rete e dei feed di informazioni sulle minacce per identificare potenziali minacce e indicatori di compromissione (IoC). Ciò consente alle organizzazioni di rispondere rapidamente alle minacce e di intraprendere le azioni appropriate per prevenire o mitigare l’impatto di un attacco.

Un approccio incentrato sulle minacce comporta anche il monitoraggio e l’analisi continui dell’attività di rete e dei feed di informazioni sulle minacce per identificare potenziali minacce e indicatori di compromissione (IoC). Ciò consente alle organizzazioni di rispondere rapidamente alle minacce e di intraprendere le azioni appropriate per prevenire o mitigare l’impatto di un attacco.

Conclusioni

Un attack breach simulation e l’utilizzo di tool pre eseguire le simulazioni sono degli strumenti importanti per le organizzazioni che cercano di migliorare la propria postura di cyber security e proteggere i propri sistemi e dati dalle minacce cyber. Forniscono un approccio proattivo alla cybersecurity che può aiutare le organizzazioni a identificare le vulnerabilità, testare i piani di risposta agli incidenti, soddisfare i requisiti di conformità, ridurre i rischi e migliorare la security awareness. Tutte le organizzazioni dovrebbero prendere in considerazione l’integrazione di esecitazioni di attack breach simulation al proprio arsenale di cyber security. Più siamo preparati contro la crescente minaccia cyber e contro gli exploit di potenziali aggressori, più sicuri saranno i nostri sistemi dagli attacchi cyber.

Autore: Lisa Ventura