Il ricercatore Andrea Lelli di Microsoft ha riconosciuto come ancora attivo il di malware “Astaroth“(nome di uno dei principi dell’inferno),un famoso trojan utilizzato per sottrarre informazioni ad aziende europee e in brasiliane già identificato alla fine del 2017. Ad oggi sembrerebbe che alcuni sistemi Windows siano ancora sotto attacco come rivelato da un ricercatore italiano nel blog ufficiale di Microsoft.

Il malware infatti attacca utenti Windows con un importante APT per eludere il rilevamento. La sua scoperta è stata fatta da un italiano Andrea Lelli che ha notato degli strani picchi sul Windows Management Instrumentation Command-line tool (WMIC). Il “Fileless malware” è una tipologia di malware che sfrutta strumenti di sistema già esistenti, sopravvivendo nella memoria virtuale di una macchina e non lasciando alcuna traccia dopo la sua esecuzione. Il suo scopo è quello di persistere in alcuni ambienti di sistema “volatili” come il registro di sistema, nelle in-memory processes, e nelle service areas.

Il malware ha come fine quello di sottrarre alla vittima informazioni e dati. Questa specifica tipologia “Fileless” esegue script e shellcode semplici che sfruttando gli strumenti di amministrazione del sistema legittimi (indipendentemente dal sistema operativo). Tale tipologia di attacco anche chiamata “Living off the Land” permette il mascheramento del malware tanto che il suo rilevamento risulta particolarmente complesso per tutti quei software di sicurezza tradizionali.

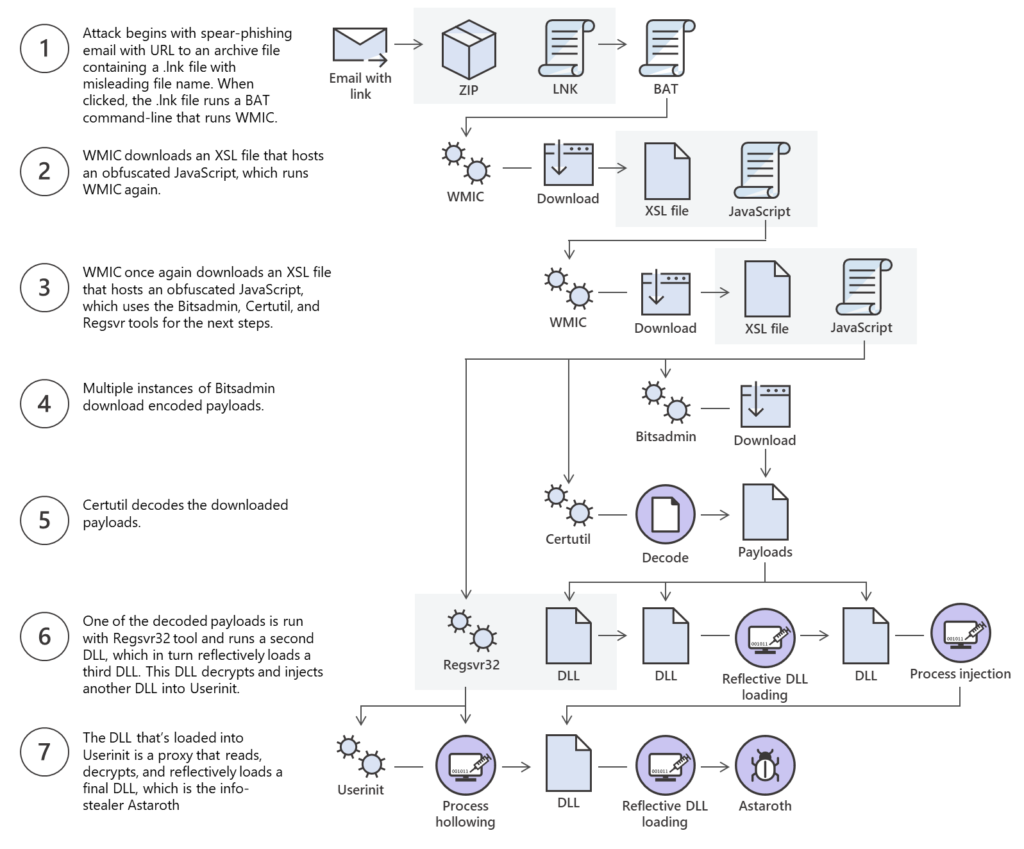

Come molti attacchi classici, il primo passaggio è l’infezione di una macchina aziendale attraverso una email di spear – phishing.

I cyber scriminali inviano le e-mail con un file LNK, file di collegamento rapido per i sistemi Windows. Si tratta di scorciatoie che reindirizzano a file originali. Una volta che la vittima ha fatto doppio clic sul file LNK, automaticamente avvia l’esecuzione dello strumento WMIC e conclude il processo scaricando ed eseguendo un codice JavaScript. Tale codice sfrutta lo strumento Bitsadmin per scaricare il payload codificato in Base64 e decodificato usando lo strumento Certutil.

Viene quindi avviato un ulteriore strumento Regsvr32 una utility eseguibile dalla riga di comando dei sistemi operativi Microsoft Windows per registrare e de-registrare una libreria dll , che carica “libreria” decodificata (DLL), che a sua volta decodifica e carica altri file fino a iniettare il payload Astaroth nello Userinit process.

“E’ interessante” dice il ricercatore Lelli, che non viene eseguito nessun programma terzo, bensì tutti strumenti interni al sistema Windows. Nonostante ciò il tool Microsoft Defender ATP è stato in grado di rilevare questo tipo di attacco.”

“Tornando ad uno dei miei punti di partenza in questo post, essere “Fileless” non significa essere invisibili e certamente non significa essere inosservabili”

Il ricercatore riporta una simpatica analogia del film di H.G. Wells L’uomo invisibile. “Pensi, fantastico, posso entrare direttamente in una banca e rubare denaro senza essere visto. Tuttavia, ti rendi presto conto che le cose non sono così semplici come sembrano. Quando esci all’aperto e fa freddo, la condensa del tuo respiro tradisce la tua posizione … i sensori di rilevamento di movimento possono avvertire la tua presenza e le telecamere a infrarossi possono ancora vedere il calore del tuo corpo … Essere invisibili può aiutarti per alcune cose, ma non dovresti avere l’illusione di essere invincibile. Lo stesso vale per il malware Fileless: abusare di tecniche fileless nonvuol dire nascondere il malware dalla portata o dalla visibilità del software di sicurezza. Al contrario, alcune delle tecniche non fileless possono essere così insolite e anomale da attirare immediatamente l’attenzione sul malware, nello stesso modo in cui un sacco di denaro si muoverà da solo.”.

Fonte: https://www.microsoft.com/security/blog/2019/07/08/dismantling-a-fileless-campaign-microsoft-defender-atp-next-gen-protection-exposes-astaroth-attack/