I ricercatori di Check Point Research hanno identificato un malware che recentemente ha infettato all’incirca 25 milioni di dispositivi Android.

Agent Smith, in omaggio al celebre personaggio della trilogia di Matrix, è in grado di colpire tutti i dispositivi basati su Android 7 e versioni successive, nascondendosi in un’app scaricabile da store non ufficiali dalla quale è in grado di sostituire programmi installati su smartphone con versioni alternative dannose, senza che l’utente abbia gli strumenti per rendersene conto.

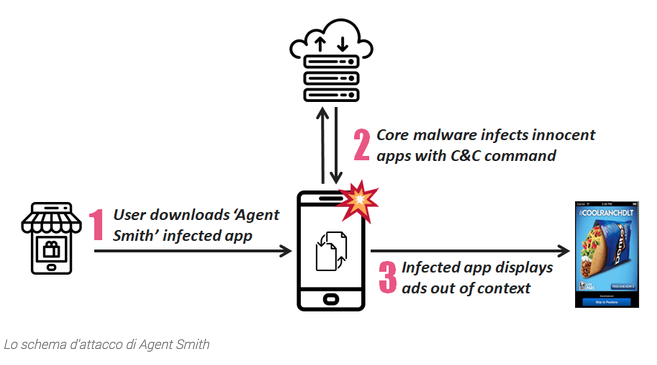

Lo schema di attacco può essere sintetizzato in tre fasi:

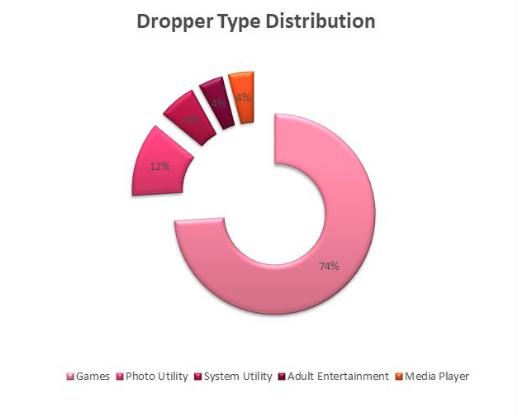

- Nella prima l’utente scarica l’applicazione dropper (è un tipo di trojan progettato per installare altri malware) da uno store non ufficiale, come 9Apps. Si presenta sotto forma di giochi gratuiti, app per la produttività personale o che offrono contenuti per adulti. Una volta scaricata, l’app dropper controlla se sono installate nel dispositivo app molto diffuse (es. WhatsApp o MXPlayer) per individuare il bersaglio

- Nella seconda fase, l’app dropper decripta nella forma originale il malware (un file APK) di cui si fa vettore e procede ad installarlo sfruttando diverse vulnerabilità di Android

- Nell’ultima fase la parte centrale del malware estrae i file APK delle applicazioni precedentemente identificate e inizia a modificarli con elementi dannosi; da ultimo, sfruttando altre vulnerabilità, sostituisce la versione originale con quella modificata.

Ma purtroppo c’è di più: il creatore del malware si è poi spostato sul Play Store. Ben 11 le app che veicolavano il malware:

Blockman Go: Free Realms & Mini Games, publisher Blockman Go Studio

Blockman Go: Free Realms & Mini Games, publisher Blockman Go Studio- Cooking Witch, publisher Ghost Rabbit

- Ludo Master – New Ludo Game 2019 For Free, publisher Hippo Lab

- Angry Virus, publisher A-Little Game

- Bio Blast – Infinity Battle: Shoot virus!, publisher Taplegend

- Shooting Jet, publisher Gaming Hippo

- Gun Hero: Gunman Game for Free, publisher Simplefreegames

- Clash of Virus, publisher BrainyCoolGuy

- Star Range, publisher A-little Game

- Crazy Juicer – Hot Knife Hit Game, publisher Mint Games Global

- Juice Blast, publisher Mint Games Global

- Sky Warriors: General Attack

Il modulo “core” contatta il server C & C al fine di ottenere un nuovo elenco di applicazioni da cercare o, in caso negativo, utilizzare un elenco di app predefinito:

- lenovo.anyshare.gps

- mxtech.videoplayer.ad

- jio.jioplay.tv

- jio.media.jiobeats

- jiochat.jiochatapp

- jio.join

- good.gamecollection

- opera.mini.native

- startv.hotstar

- meitu.beautyplusme

- domobile.applock

- touchtype.swiftkey

- flipkart.android

- cn.xender

- eterno

- truecaller

Technical Analysis

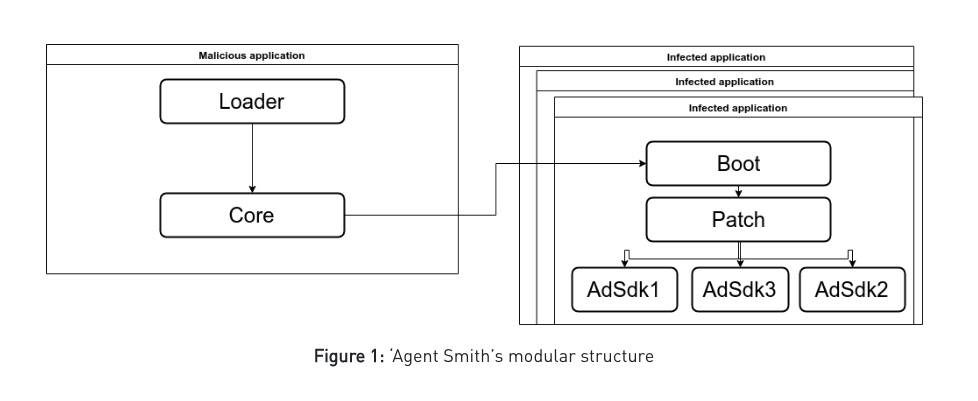

“Agent Smith” ha una struttura modulare composta dai seguenti moduli specifici:

- Loader

- Core

- Boot

- Patch

- AdSDK

- Updater

Soluzione:

Per rimuovere le app dannose, probabilmente colpite da Agent Smith, Check Point consiglia di seguire seguenti passaggi:

Per Android:

- Menù Impostazioni

- Cliccare su App o Application Manager

- Spostarsi sull’app sospetta e disinstallarla

- Se non si trova, rimuovere tutte le applicazioni installate di recente

Per iPhone:

- Menù Impostazioni

- Scorrere fino a Safari

- Nell’elenco delle opzioni, assicurarsi che sia selezionato “Block Pop-ups”

- Poi proseguire su Avanzate -> Dati del sito web

- Per tutti i siti elencati non riconosciuti, effettuare la cancellazione

La ricerca di Agent Smith è disponibile sul sito di Check Point Research