Un recente studio ha rilevato come i dispositivi di telesorveglianza privata siano facilmente hackerabili.

Centinaia di telecamere di sicurezza di svariate marche, baby monitor e campanelli “intelligenti” hanno gravi vulnerabilità che consentono agli hacker di dirottare i dispositivi e spiare i loro proprietari. Si parla di tutti quei dispositivi che utilizzano le funzionalità “peer-to-peer” (noto anche come “P2P”) e cioè la possibilità di poter controllare tali dispositivi con una semplice connessione online.

Gli hacker sono in grado di sfruttare le vulnerabilità di tali tecnologie per spiarvi e lanciare attacchi, il tutto senza la consapevolezza del proprietario.

Per capire se i propri dispositivi rientrano tra le tecnologie vulnerabili è necessario controllare il numero seriale speciale noto come UID, solitamente stampato in un’etichetta posta del dispositivo.

RRRR-123456-ABCDEdove RRRR rappresenta il prefisso.| AID | AJT | AVA | BSIP | CAM |

| CPTCAM | CTW | DFT | DFZ | DYNE |

| EEEE | ELSA | ESN | ESS | EST |

| FFFF | GCMN | GGGG | GKW | HDT |

| HHHH | HRXJ | HVC | HWAA | HZD |

| HZDA | HZDB | HZDC | HZDN | HZDX |

| HZDY | HZDZ | IIII | IPC | ISRP |

| JWEV | KSC | MCI | MCIHD | MDI |

| MDIHD | MEG | MEYE | MGA | MGW |

| MIC | MICHD | MMMM | MSE | MSEHD |

| MSI | MSIHD | MTE | MTEHD | MUI |

| MUIHD | NIP | NIPHD | NPC | NTP |

| OBJ | OPCS | OPMS | PAR | PARC |

| PCS | PHP | PIO | PIPCAM | PIX |

| PNP | PSD | PTP | QHSV | ROSS |

| SID | SIP | SXH | TIO | TSD |

| UID | VIO | VSTD | VSTF | WBT |

| WBTHD | WNS | WNSC | WXH | WXO |

| XDBL | XTST | ZES | ZLD | ZSKJ |

| ZZZZ |

Se il mio dispositivo è tra quelli appena letti?

La soluzione risiede nel bloccare il traffico in uscita alla porta UDP 32100. Ciò impedirà l’accesso ai dispositivi da reti esterne tramite P2P (sebbene l’accesso locale funzioni ancora).

Tecnicamente il P2P rappresenta una funzionalità molto facile e comoda in molti dispositivi e consente di accedere ai propri dispositivi associati senza alcuna configurazione manuale. Utilizzando infatti un numero seriale speciale noto come UID, gli utenti possono collegarsi istantaneamente al dispositivo dal proprio telefono o computer senza che lo stesso utilizzi il port forwarding o il DNS dinamico di accesso così permettendo, nella gran parte dei casi di superare automaticamente i NAT (Network address translation che opera una mappatura e modifica di un Ip in una determinata rete) e i firewall.

Come posso bloccare la porta 32100?

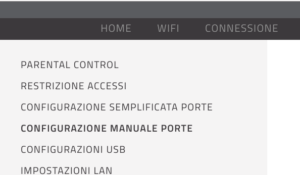

Ecco una breve descrizione per bloccare la porta 32100. Per poter far ciò è necessario collegarsi con il proprio browser web scrivendo nella barra degli indirizzi gli IP (es: 192.168.1.254, 192.168.1.1 oppure 192.168.0.1 solitamente sono standard per ogni operatore). Tali Ip solitamente consentono di accedere ad una pagina dove si dovrà inserire user ID e password ( se ancora non hai modificato le impostazioni base del router probabilmente il tuo user sarà ADMIN, è consigliabile cambiare queste impostazioni per motivi di sicurezza). Una volta che si è preso il controllo dell’interfaccia del router tra le impostazioni avanzate o nella sezione firewall e configurare manualmente la porta 32100.

Quali sono le vulnerabilità riscontrate?

CVE-2019-11219 e CVE-2019-11220 entrambe vulnerabilità che insistono sui dispositivi P2P in particolar modo per tutti quei dispositivi che utilizzano la tecnologia iLnkP2P.

Che cos’è CVE-2019-11219?

CVE, meglio conosciuta come Common Vulnerability Exposure, CVE-2019-11219 fa riferimento a una vulnerabilità di enumerazione in iLnkP2P che consente agli aggressori di scoprire rapidamente i dispositivi online. A causa della natura del P2P, gli aggressori sono quindi in grado di connettersi arbitrariamente e direttamente a dispositivi ignorando le restrizioni del firewall.

Che cos’è CVE-2019-11220?

CVE-2019-11220 fa riferimento a una vulnerabilità di autenticazione in iLnkP2P che consente agli aggressori di intercettare le connessioni ai dispositivi ed eseguire attacchi man-in-the-middle. Gli aggressori possono utilizzare questa vulnerabilità per rubare la password a un dispositivo e assumerne il controllo.

Queste alcune delle marche in commercio che utilizzano tale tecnologia iLnkP2P

HiChip: CamHi, P2PWIFICAM, iMega Cam, WEBVISION, P2PIPCamHi, IPCAM P

VStarcam: Eye4, EyeCloud, VSCAM, PnPCam

Wanscam: E View7

NEO: P2PIPCAM, COOLCAMOP

Sricam: APCamera

Varie: P2PCam_HD

Ecco un altro caso di importanti vulnerabilità riscontrate sulle videocamere digitali.

ESET scopre un’importante vulnerabilità della telecamera digitale D-Link