Se ne parla continuamente ma Huawei questa volta non ha potuto far altro che incassare il colpo. I ricercatori del Microsoft Defender Research Team infatti hanno scoperto un’importante vulnerabilità nei driver dei PCManager Huawei (il software di manutenzione del produttore cinese) che consentiva ad un utente senza privilegi di creare nuovi processi, proprio come un ” super admin”

Dal report pubblicato, Microsoft avrebbe scovato tale vulnerabilità grazie a una nuova funzione di monitoraggio chiamata Microsoft Defender APT, introdotta con la versione 1809 di Windows 10. Huawei, si è immediatamente attivata rispondendo e cooperando in maniera veloce e professionale. Già 9 gennaio, 2019 la casa madre cinese rilasciava un avviso sul proprio sito ufficiale, dove dichiarava l’esistenza di una vulnerabilità nel prodotto Huawei PCManager e ovviamente metteva a disposizione la relativa Patch.

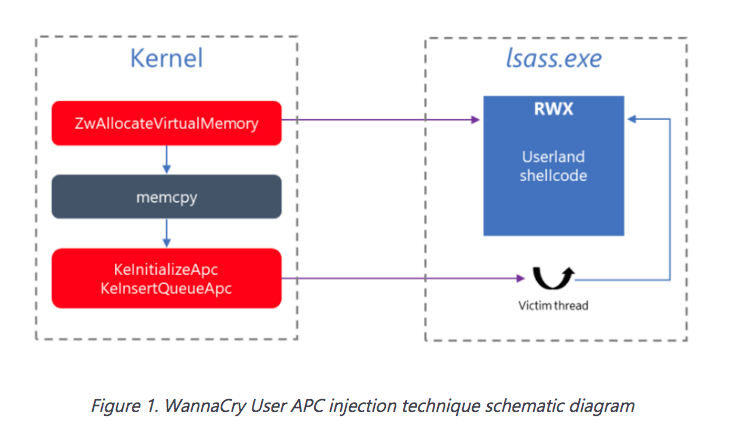

Si tratta tecnicamente di un “privilege escalation vulnerability” (ID:HWPSIRT-2018-11141). Come riferisce Microsoft, tecnicamente la falla di sicurezza individuata nel driver Huawei funziona in maniera molto simile a DoublePulsar, uno dei tool di hacking utilizzati dalla National Security Agency e resi pubblici dal leak degli Shadow Brokers nell’estate del 2017. Per intendersi DOUBLEPULSAR è una backdoor del kernel utilizzata dal ransomware WannaCry.

L’exploit infatti permette l’esecuzione di codici nel corso di una normale sessione di Windows senza pero che l’utente abbia privilegi da amministratore. Il codice inserito quindi consente una esecuzione forzata proprio attraverso un APC (asynchronous procedure calls), una funzionalità di Windows che consente di interrompere un processo e modificarne la funzione per velocizzare alcuni tipi di operazioni.

Huawei nella sostanza ha creato un driver che ha le stesse funzioni sopra descritte e che permetteva alla casa madre il monitoraggio del funzionamento del software PC Manager. Nel caso in cui il servizio venga terminato per qualsiasi motivo, il driver prevede il suo riavvio attraverso l’iniezione in un altro processo e l’uso di un APC per richiamarlo.

Se però da un lato permette a Huawei di poter monitorare il corretto funzionamento del proprio software dall’altro invece apre la possibilità che tale “backdoor” possa esse sfruttata da un possibile attaccante con con l’avvio un malware.

Ad oggi chi ha eseguito l’update ,vivamente consigliato dalla casa madre, può considerarsi al sicuro.