La società di sicurezza Netskope Threat Research Lab ha monitorato ed analizzato una nuova campagna di malspam che tenta di diffondere varianti dei malware LokiBot e NanoCore con allegati di file immagine ISO.

Questa campagna a differenza delle altre studiate, si caratterizza poiché attraverso un file immagine ISO come allegato diffonde un pericoloso payload. Differentemente da quanto accaduto nell’aprile 2019, il formato del file allegato alle email è cambiato. La precedente campagna di spam infatti conteneva un allegato dannoso in formato .ZIPX , nascosto all’interno di un file immagine di tipo .PNG che, proprio la sua natura, può sfuggire ai sistemi di controllo integrati degli antivirus dei server di posta elettronica.

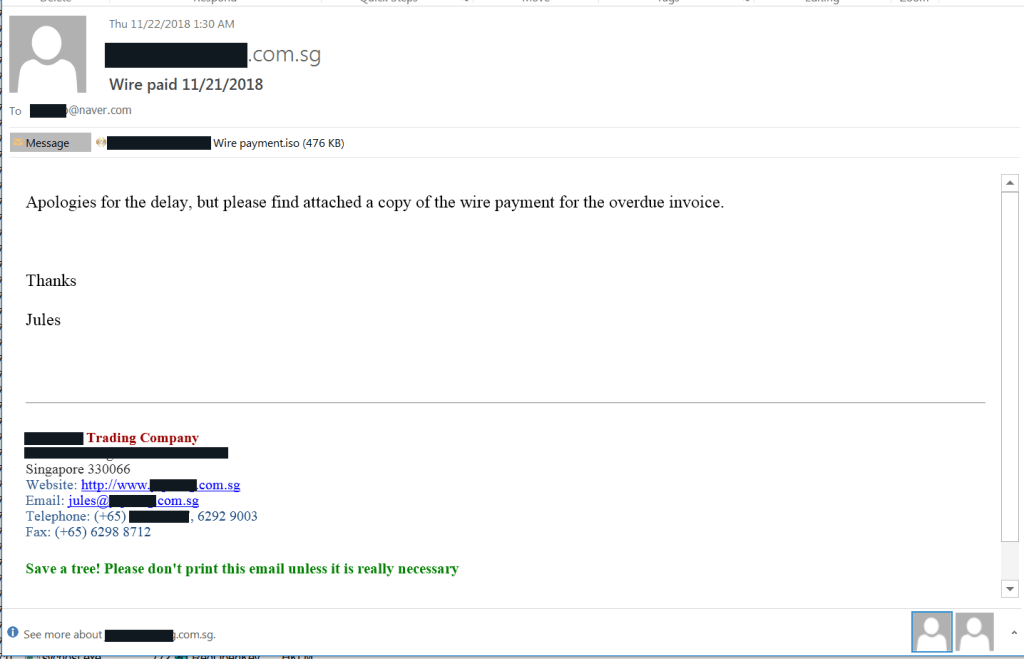

Nell’aprile 2019, le vittime hanno ricevuto un messaggio generico su una fattura che conteneva al proprio un allegato del file immagine ISO, tradizionalmente un file immagine che contiene l’intero contenuto di un archivio, che può essere usato direttamente (tramite software di emulazione) oppure scritto su un supporto ottico (CD o DVD ed esempio) tramite il processo di masterizzazione (Wiki). Tale campagna tuttavia non sembrerebbe essere mirata a specifici soggetti, ma massiva per colpire il più alto numero di vittime possibili. La particolarità che ha reso ancor più singolare tale campagna è che i file ISO osservati variavano tra dimensioni di 1 MB e 2 MB ma solitamente un file ISO ha (dovrebbe) avere dimensioni di 100 MB o più. L’immagine da 1 Mb, infatti, contiene solo un file eseguibile incorporato, che è il vero e proprio malware.

I cybercriminali hanno scelto di utilizzare una tecnica ibrida che mescola vecchie e nuove tecniche. La scelta di un file immagine ISO come allegato indica che intendono escludere i filtri e gli scanner e-mail che generalmente autorizzano o negano l’invio o la ricezione di alcuni tipi di file proprio come nel caso dei primi attacchi con file PNG dello scorso aprile.

Uno degli elementi del malware è LokiBot strumento in grado di raccogliere informazioni da più di 25 browser Web diversi, accedere ai dati di navigazione, sottrarre credenziali da più di 15 diversi client di posta elettronica, trasferire file e verificare la presenza di protocolli per remote administration tool come SSH, VNC e RDP. La pericolosità di LokiBot risiede proprio nel suo codice interno malevolo. La sua semplicità permette a chiunque con competenze tecniche di base di modificare il codice e adattarlo alle sue necessità. Da non sottovalutare anche il fatto che il malware è acquistabile nel Dark Web per soli 300 dollari.

La stessa campagna prevedeva anche una versione di NanoCore RAT creata utilizzando AutoIT come wrapper di primo livello per il codice .NET binario. Lo script AutoIT analizzato è pesantemente offuscato, costruisce l’attuale codice di .NET del NanoCore RAT.

Nanocore RAT è un malware “generico” che sfrutta le specifiche tecniche base fornite dalle fabbriche client e quindi facilmente accessibili a tutti. Ha una struttura modulare ed è attivo dal 2013. Le sue funzionalità potrebbero essere ampliate con plugin aggiuntivi.

“L’uso di payload nei malware diffusi in commercio dimostra che l’uso di tali strumenti non è rallentato nonostante le numerose misure repressive da parte delle forze dell’ordine sui singoli responsabili della loro creazione”.

Fonte: Netskope