I ricercatori di sicurezza di Malwarebytes hanno esaminato e divulgato uno skimmer che esiste da oltre un anno riuscendo a mantenere un profilo basso e il cui autore, oltre a nominare molti dei loro domini dopo Google, sta anche nominando i loro domini dopo aver compromesso i siti Web.

Questo skimmer è stato menzionato pubblicamente da Eric Brandel all’inizio di giugno 2021 e, a differenza del codice JavaScript Magecart, questo è molto più semplice. Precedentemente era stato individuato anche da Jordan herman che lo aveva denominato Lil’Skim. La prima istanza sembra comunque essere almeno di marzo 2020.

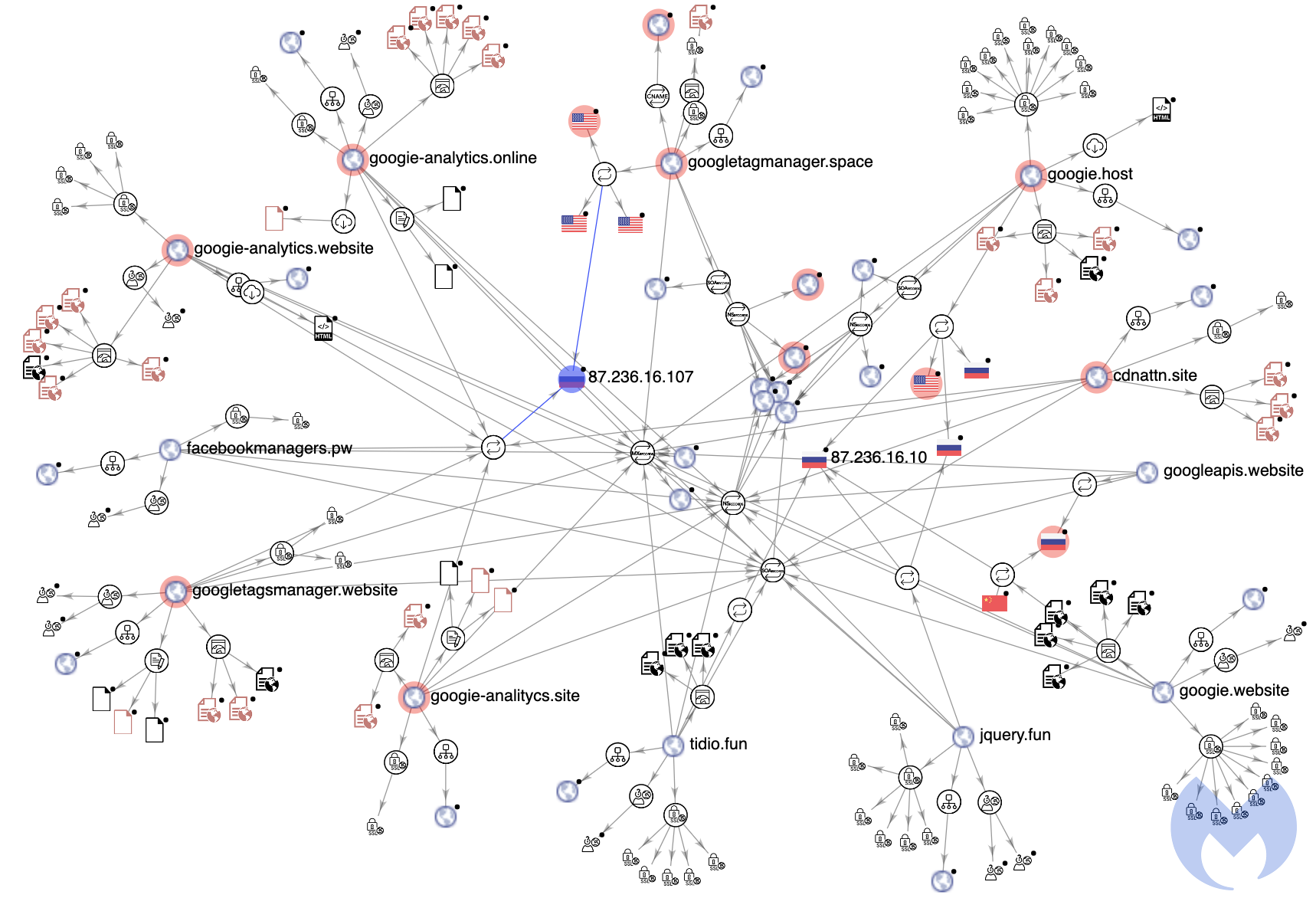

Identificare la sua infrastruttura aggiuntiva sulla stessa rete è risultato più complesso poiché i server di hosting sono composti da un gran numero di nomi di dominio, molti dei quali sono anche dannosi ma non correlati allo skimming.

Attraverso una rapida revisione del sistema autonomo (AS198610 Beget) in cui si trovano quei domini skimmer mostra un numero significativo di host dannosi legati a kit di phishing, payload di Windows e malware Android, solo per citarne alcuni.

Lo stesso codice Lil’Skim è stato riconosciuto sul gioco su tidio.com, un’applicazione di chat per i proprietari di siti web che desiderano interagire con i clienti.

I ricercatori hanno anche scoperto una serie di domini skimmer che prendevano il nome da market compromessi, pratica di per sé non nuova e spesso vista con i siti di phishing.

L’attore delle minacce ha semplicemente sostituito il nome di dominio di primo livello con .site, .website o .pw per creare host che caricano il codice skimmer e ricevono i dati della carta di credito rubata.

“Lil’Skim è un semplice web skimmer che è abbastanza facile da identificare e differisce dagli altri script Magecart. L’attore delle minacce è appassionato di impersonare le società Internet, ma anche i siti vittime che insegue”, si legge nell’articolo.

I ricercatori sono stati in grado di monitorare questo attore attraverso lo stesso ASN in cui ha registrato un numero di domini diversi per un periodo di almeno un anno sebbene, probabilmente ci sono più parti di infrastruttura da scoprire, processo che potrebbe richiedere tempo. I market interessati da questa campagna sono stati informati.

https://blog.malwarebytes.com/cybercrime/2021/06/lil-skimmer-the-magecart-impersonator/