LA MIGLIOR RISPOSTA A UN INCIDENTE INFORMATICO NON E’ LA PIU’ VELOCE, MA LA PIU’ RAGIONATA

Intervista VIP a Marco Ramilli

Cybersecurity Trends affronta in questa intervista realizzata con Marco Ramilli, Chief Executive Officer di Yoroi srl, azienda del gruppo Tinexa polo italiano di eccellenza che gestisce sistemi integrati per la difesa cibernetica, l’intreccio sempre più fitto che lega sicurezza informatica e IA.

Ingegner Ramilli in che rapporto stanno sicurezza e automazione?

La domanda offre uno spunto più generale che vorrei cercare di argomentare, perché offre l’opportunità di inquadrare il grado di evoluzione scientifica e tecnologica che caratterizza la complessità dei sistemi IT nel contesto della rivoluzione digitale in atto. Partirei se permette dall’esperienza che vivo quotidianamente operando in azienda.

Prego, la ascolto…

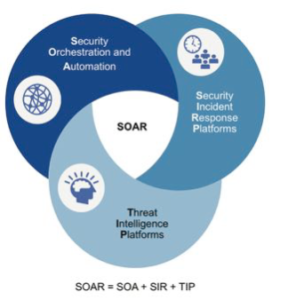

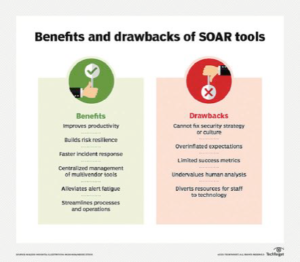

Ho sentito in più occasioni frasi del tipo: “Quando siamo di fronte ad un attacco informatico, è necessario essere velocissimi altrimenti ci ritroviamo in poco tempo i dischi cifrati”. Questo “claim” approssima due scenari molto differenti tra loro lasciando intendere che una risposta immediata ad un incidente informatico sia la soluzione migliore, ovvero la migliore risposta che si possa avere. Da questa linea di pensiero nasce l’imminente necessità di installare tecnologie di orchestrazione automatica come le SOAR (Security Orchestration, Automation and Response n.d.r). Non credo che sia corretto operare in tal senso, perché la logica che sottende questa scelta associa alla velocità di cifratura di un ransomware la velocità di attacco, che sono due dimensioni profondamente differenti.

Si tratta di un aspetto molto delicato, possiamo spiegarlo in termini semplici?

Non è corretto definire un attacco moderno “veloce”, perché siamo comunque di fronte ad azioni lente, premeditate e molto studiate. Ricordiamoci che un attaccante deve compiere numerosi passi prima di arrivare all’avvio del Ransomware, che è l’ultimo step di una catena molto complessa, che comporta di fatto passaggi molto lenti. Pensiamo per esempio all’aumento del footprint interno, operazione che ha il fine di garantirsi una persistenza aziendale e non di sistema. Per effettuare questo “passo” l’attaccante deve per prima cosa effettuare scansioni “sotto-traccia”, identificare possibili e ulteriori punti di accesso, per poi sfruttare i punti individuati o exploitare le vulnerabilità rilevate nella rete interna attraverso un processo che si definisce “trial and error”. Tali passaggi dipendono fortemente dalla complessità della rete oggetto di attacco e dalla sua dimensione reale. Stiamo parlando di attività che occupano da giorni a mesi.

Quella della velocità è dunque una falsa percezione?

Quella della velocità è dunque una falsa percezione? Una falsa percezione dovuta a un modo sbagliato di guardare i trend evolutivi in atto. Penso a un esempio eclatante come il “rapimento dei dati”, operazione con cui un ipotetico attaccante si applica per esfiltrare le informazioni della vittima, che devono essere estratte “pochi byte alla volta” per evitare che sistemi volumetrici possano identificare pattern di traffico malevolo. Considerando in particolare l’enorme quantità di dati sottratti nel corso di attacchi della tipologia “double extrortion/ransomware moderno” occorrono giorni se non settimane per portare a termine. Per questo motivo invece di parlare genericamente di velocità, credo che sia più corretto e più aderente alla realtà dei fatti ritenere che una volta avviato il ransomware, la migliore difesa da mettere in atto possa essere quella più rapida, a patto di ricordarsi che stiamo parlando solo dell’ultimo atto della catena.

Il paradigma della complessità”

Dal paradigma del controllo al paradigma della governance, gli studiosi della complessità da Edgar Morin a Mauro Ceruti, al Nobel Giorgio Parisi tendono a inserire le problematiche legate alla sicurezza in un orizzonte filosofico ed epistemologico che presenta forti discontinuità rispetto al passato. Le sue riflessioni sono molto vicine a questo indirizzo di pensiero che tende a capovolgere le convinzioni della fisica di stampo newtoniano e galileiano che ha dominato per secoli. Quali scenari si prospettano?

In un contesto mutato, sempre più dominato dalle leggi del caos, che governano sistemi lontani dall’equilibrio anche per chi si occupa della tutela di reti e sistemi, gli indirizzi strategici hanno cambiato profondamente profilo. Quando dico che bisogna comprendere che la migliore difesa delle infrastrutture critiche e delle organizzazioni aziendali non è semplicemente quella più veloce, sottintendo la matrice complessa su cui poggiano le architetture informatiche nelle organizzazioni produttive. Questo non vuol dire che la velocità di intervento non giochi un ruolo fondamentale, non a caso Yoroi ha investito molto nei team che operano senza soluzione di continuità nelle 24 ore, a patto di ricordarsi che non è l’unico parametro. Altra dimensione importante è l’esperienza, che si intreccia con un’adeguata conoscenza delle tipologie di attacco, delle strategie di difesa, e infine la flessibilità degli artefatti che gli analisti detengono, affinando tecniche specifiche in risposta agli attacchi/minacce che si verificano.

Elogio della “lentezza” e della qualità del fattore umano

La tecnologia SOAR, cui faceva prima riferimento, quali livelli di protezione garantisce?

Per rispondere alla domanda dobbiamo considerare un paradosso. Maggiore è il numero di strumenti che orchestra un SOAR, più alta sarà la precisione di intervento, ma anche il tempo di reazione. Se misuriamo la qualità degli interventi sull’unico terreno della velocità, cadiamo ancora una volta in un’evidente contraddizione. In effetti la spiegazione deve essere un’altra: nel momento in cui un ransomware

viene lanciato da un attaccante su una macchina vittima, essendo un processo di cifratura automatica la cui velocità dipende unicamente dalla forza computazionale e dalla velocità di lettura/scrittura del disco della macchina ostaggio, neanche un processo di automazione come un SOAR riuscirà a intervenire in tempo essendo un’automazione dipendente da vari componenti che presentano differenti latenze e relativi errori. Questo vuol dire che tutte le volte che sentiamo i clienti tracciare la facile equazione: Cyber Attack=Velocità di intervento = SOAR siamo di fronte ad un approccio riduzionista, non più accettabile per quanto ho cercato di spiegare fin d’ora. Questo dimostra come la migliore risposta ad un incidente informatico non sia quella più rapida, ma la più ragionata.

Possiamo illustrare in termini semplici le modalità operative del SOAR?

Un SOAR lavora per playbook, ovvero per passaggi successivi basati su indicatori statici. Il ragionamento statico, non è un ragionamento intelligente, perché non considera il cambio di contesto e non cerca di adattarsi ad esso. L’incapacità di adattamento è di fatto un deficit di intelligenza. Un SOAR non ha infatti grande capacità di adattamento. Un’email oggi può essere benevola e domani può non esserlo, un dominio oggi è innocuo domani diventa propagatore di Malware, un login localizzato da una certa zona del mondo oggi può risultare autentico, domani destare forti sospetti.

Una strategia di difesa basata solo su una piattaforma come SOAR è una difesa basata su un livello di ragionamento ridotto, soprattutto su una scarsa capacità di astrazione, con la conseguenza che la variabilità del reale sfugge ad ogni capacità di analisi. Questo ci fa capire, se ancora non fosse chiaro a sufficienza, che è sempre l’essere umano “aiutato/aumentato” da una buona tecnologia che fa la differenza.

Ricordarlo non è mai superfluo, per evitare di cedere a troppi facili e superficiali entusiasmi.

Autore: Massimiliano Cannata