Tra il 2017 e il 2018 gli Stati Membri dell’Unione Europea, a fronte dei regolamenti e delle direttive emanate nel 2016 dal legislatore europeo, hanno operato importanti interventi normativi di adeguamento che hanno interessato istituzioni nazionali ma anche imprese pubbliche e private.

In tale ambito, i sistemi di pagamento elettronici con la direttiva PSD2, la nuova formulazione di un testo sulla tutela della privacy con il regolamento GDPR, e non per ultimo la sicurezza delle reti e dei sistemi informativi nell’Unione con la direttiva NIS, sono state alcune delle più importanti novità recepite nei sistemi giuridici nazionali.

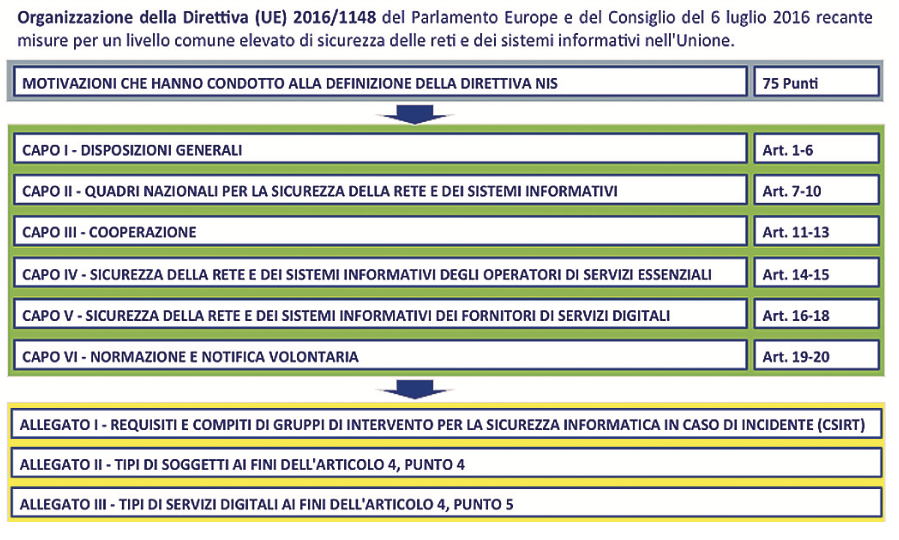

L’obiettivo di quest’articolo è di fornire quegli elementi utili per inquadrare i punti essenziali e per alcuni versi lo stato dell’arte della direttiva (UE) 2016/1148 del Parlamento europeo e del Consiglio, del 6 Luglio 2016 (a cui ci si riferirà d’ora in avanti con il termine “Direttiva”) recante misure per un livello comune elevato di sicurezza delle reti e dei sistemi informativi nell’Unione Europea, anche nota come direttiva NIS (Network and Information Security); si terrà altresì conto di come la Direttiva è stata finora recepita e attuata in Italia con il Decreto Legislativo 18 Maggio 2018 n°65 (a cui ci si riferirà d’ora in avanti con il termine “Decreto”), pubblicato sulla G.U. del 9 Giugno 2018, n. 132.

La Direttiva, entrata in vigore a Maggio del 2016, è il risultato della definitiva comprensione da parte del Parlamento Europeo e del Consiglio, dell’importanza del ruolo che le reti e i sistemi informativi hanno per il benessere sociale ed economico dell’Unione, soprattutto in una dimensione transnazionale e di forte interdipendenza che caratterizza gli Stati membri, data la continua evoluzione e imprevedibilità della minaccia cybernetica che esaspera sempre di più lo scontro asimmetrico che vede contrapposti attaccante e difensore, rendendo necessario un intervento continuo e concreto del legislatore sovranazionale e nazionale.

E’ di Repubblica (1) un articolo dal quale emerge che oltre mezzo miliardo di account sono stati rubati nel mondo e poco meno di 18 milioni di domini sono stati violati; poco più di 11 milioni sono state le credenziali di accesso (username e password) sottratte ad organizzazioni italiane e poco meno di 300 mila i domini compromessi a seguito di un attacco informatico nell’ultimo anno. In tal senso circa l’1,6% dei totali “data breach” ha interessato i domini italiani come il 2% delle credenziali complessive sono riconducibili ad account italiani. Dallo stesso articolo, dagli studi cui si riferisce ma in generale dai tanti report disponibili in rete, emergono molti altri dati interessanti che meritano di essere approfonditi per comprendere la reale entità della minaccia cibernetica; è proprio in questo scenario che la Direttiva pone obblighi in capo agli Stati membri affinché si dotino di un livello comune elevato di sicurezza delle reti e dei sistemi informativi per migliorare la propria capacità di difesa cibernetica, gestire in maniera adeguata i rischi e gli incidenti informatici e sviluppare programmi di cooperazione strategica per essere costantemente aggiornati sulle nuove minacce, vulnerabilità e tecniche di attacco. In tal senso, fermo restando il principio di autonomia garantito dalla Direttiva stessa, sia per le parti istituzionali coinvolte di ogni Stato membro, sia le imprese interessate dal provvedimento, ci sarà un vero e proprio obbligo di adeguamento per perseguire gli obiettivi sopra menzionati, senza che essi vengano a collidere con quelle che sono le esigenze di Sicurezza nazionale.

Per una corretta interpretazione della NIS, occorre ricordare che la Direttiva non rappresenta “la strategia” dell’Unione Europea per la sicurezza cibernetica, piuttosto ne rappresenta un “elemento” importante con il quale per la prima volta è stato imposto agli Stati Membri di adottare un modello di governance.

Tale modello codifica e articola da un punto di vista organizzativo, strategico e operativo, la realizzazione di livello comune di sicurezza della rete e dei sistemi informativi nell’Unione e, in ultima analisi, ha l’obiettivo di migliorare il funzionamento del mercato interno (digital trust). Fatta questa premessa di seguito sono elencati gli aspetti salienti della Direttiva e, per quanto possibile, come la stessa è stata recepita in Italia. La Direttiva coinvolge un discreto numero di soggetti, alcuni anche con funzioni e caratteristiche indipendenti rispetto agli Stati membri altri che invece prevedono l’esplicito coinvolgimento di autorità pubbliche e imprese private.

Gruppo di cooperazione – Commissione Europea, ENISA e Stati Membri

Tra i principali soggetti istituiti dalla Direttiva per ottenere un avanzato e comune livello di sicurezza delle reti e dei sistemi informativi troviamo il c.d. “gruppo di cooperazione (2)” che, a livello europeo, è composto dalla Commissione Europea, dall’Agenzia dell’Unione europea per la sicurezza delle reti e dell’informazione (ENISA) e dai rappresentanti degli Stati membri, con l’obiettivo di sostenere e agevolare la cooperazione strategica e lo scambio d’informazioni tra gli Stati stessi. Al riguardo l’Italia con l’art.1, comma 2, lettera “d” del Decreto, stabilisce che il proprio ruolo nel gruppo di cooperazione è garantito dal Dipartimento delle informazioni per la sicurezza della Repubblica (DIS) in qualità di punto di contatto unico, così come indicato nell’art.7, comma 3 e 5 dello stesso Decreto. Al gruppo di cooperazione sono presenti la Francia con l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI), la Germania con l’Ufficio Federale per la Sicurezza delle Informazioni (Bundesamt für Sicherheit in der Informationstechnik), la Spagna con il Consiglio di Sicurezza Nazionale – Dipartimento di Sicurezza Nazionale (Consejo de Seguridad Nacional – Departamento de Seguridad Nacional) e così via molti altri paesi; tuttavia è bene sottolineare che non ancora tutti gli Stati membri al momento hanno istituito il proprio Punto di contatto unico.

Rientrano tra i principali obiettivi del gruppo di coordinamento, la condivisione di best practices e lo scambio d’informazioni sulle modalità di notifica degli incidenti, il supporto alla creazione di “capabilities” in materia di sicurezza anche attraverso l’attuazione di programmi di ricerca e sviluppo, gli schemi di sensibilizzazione e di formazione, sui fattori di rischio e in generale la capacità e lo stato di preparazione di ciascun Stato membro, i modelli che caratterizzano le strategie nazionali in materia di sicurezza delle reti e dei sistemi informativi oltre all›efficacia dei CSIRT. Da quando è stato istituito, il gruppo di cooperazione ha pubblicato documenti d’interesse, quali:

- il Reference document on security measures for Operators of Essential Services (3) (pubblicato a Gennaio 2018);

- il Reference document on incident notification for Operators of Essential Services, circumstances of notification(4) (pubblicato a Febbraio 2018) con il quale, in linea con l’art. 14, comma 3 e 4 della Direttiva, s’intende;

- il Compendium on cyber security of election technology (5) (pubblicato a Marzo 2018);

- il Cybersecurity incident taxonomy (6) (pubblicato ad Aprile 2018);

- la Guidelines on notification of Operators of Essential Services incidents, formats and procedures7 (pubblicato ad Maggio 2018);

- la Guidelines on notification of Digital Service Providers incidents, formats and procedures (8) (pubblicato ad Giugno 2018);

- il Reference document on the identification of Operators of Essential Services, modalities of the consultation process in cases with cross-border impact (9) (pubblicato ad Luglio 2018).

A beneficio degli Stati membri questi documenti intendono promuovere un approccio convergente nell’adozione di principi e misure di sicurezza durante la fase di adozione e trasposizione a livello nazionale delle disposizioni previste dalla Direttiva, a prescindere dai gradi di libertà previsti con l’art.14, comma 1 e 2 della Direttiva, recepiti in maniera paritetica con l’art. 12, comma 1 e 2 del Decreto.

Operatori di servizi essenziali, fornitori di servizi digitali e Autorità Competenti

Nei documenti citati si fa riferimento ai c.d. operatori di servizi essenziali e fornitori di servizi digitali; i primi sono tutti quei soggetti che forniscono un servizio essenziale per il mantenimento delle attività economiche e/o sociali, la cui fornitura dipende proprio dalla rete e dai sistemi informativi e in tal senso potrebbe essere compromessa da un incidente, i secondi sono invece quelli che forniscono servizi di e-commerce, cloud computing e motori di ricerca.

Gli operatori di servizi essenziali e i fornitori di servizi digitali non sono individuati direttamente dalla Direttiva; i criteri e l’onere per identificarli rimangono in capo a ciascuno Stato membro. Le categorie che rientrano nell’ambito di applicazione della Direttiva sono per quanto concerne gli operatori di servizi essenziali quelli dell’energia, dei trasporti, delle banche, dei mercati finanziari, della sanità, della fornitura e distribuzione di acqua potabile e delle infrastrutture digitali; in Italia con l’art. 4, comma 1 del Decreto, le categorie e sottocategorie dovevano essere individuate entro il 9 Novembre 2018 dalle autorità competenti NIS che, previste nell’art.8 della Direttiva, sono state identificate, così come indicato nell’art.7, comma 1 del Decreto, nei seguenti dicasteri:

- il Ministero dello Sviluppo Economico, per il settore energia (energia elettrica, gas e petrolio), le infrastrutture digitali (IXP, DNS e TLD) e per i fornitori di servizi digitali (mercato on line, motori di ricerca online e servizi di cloud computing);

- il Ministero delle Infrastrutture e dei Trasporti, per il settore trasporti (aereo, ferroviario, per vie d’acqua e su strada);

- il Ministero dell’Economia e Finanze in collaborazione con Banca d’Italia e Consob, per il settore bancario e le infrastrutture dei mercati finanziari;

- il Ministero della Salute per il settore sanitario (istituti sanitari compresi ospedali e cliniche private);

- il Ministero dell’Ambiente e della Tutela del territorio e del Mare, le Regioni e le Provincie Autonome di Trento e Bolzano per il settore della fornitura e distribuzione di acqua potabile.

In ultima analisi in Italia, per quanto riguarda le Autorità Competenti in materia Cyber con i relativi aspetti di vigilanza e sanzionatori, si è deciso di adottare un modello decentralizzato in analogia a quello di alcuni paesi nordici come ad esempio la Svezia. Stante il ritardo nell’identificazione degli operatori di servizi essenziali e dei fornitori di servizi digitali, grazie alla Direttiva tali soggetti dovranno necessariamente adottare misure tecniche e organizzative adeguate per comprendere e gestire i rischi attraverso processi e tecnologie in grado di garantire la resilienza delle reti e dei sistemi informatici e dunque la continuità operativa, per attuare programmi di monitoraggio audit e test, per valutare la rilevanza dell’impatto di un incidente e segnalarlo all’autorità competente.

In Italia l’obbligo di notifica degli incidenti è stato recepito per entrambe le categorie di soggetti, rispettivamente con l’art.12 e l’art.14 del Decreto e si esplica attraverso:

- il Computer Security Incident Response Team – CSIRT (10) che, rispettivamente ciascuno Stato Membro dovrà istituire, ha il compito (art.9 della Direttiva) di trattare gli incidenti e i rischi secondo procedure ben definite

- l’ Autorità competente NIS (per conoscenza) che, anch’essa unica per ciascuno Stato membro, ha il compito di controllare la corretta applicazione della Direttiva a livello nazionale.

Il CSIRT e il Punto di contatto unico

In Italia, con l’art.8 del Decreto, a partire dalla convergenza del CERT Nazionale e dal CERT PA, è stato costituito presso la Presidenza del Consiglio dei Ministri l’”unico” CSIRT italiano; anche in questo caso si attendeva entro il 9 novembre il rilascio di un provvedimento teso a definirne l’organizzazione. Purtroppo i tempi sembrano allungarsi, con un consequenziale impatto sull’operatività ed in particolare per la prevenzione e la risposta agli incidenti informatici.

Nota interessante tratta direttamente dal sito del CERT PA (11) è quella che afferma “…nel frattempo, il CERT Nazionale e il CERT- PA, già operanti rispettivamente presso il Ministero dello Sviluppo Economico e l’Agenzia per l’Italia Digitale, rafforzano la loro pluriennale collaborazione per svolgere congiuntamente il ruolo e le funzioni del CSIRT Italiano. Il CERT Nazionale ed il CERT PA, nella fase transitoria, sulla base dell’esperienza maturata in questi anni, continuano a svolgere compiti di prevenzione e di risposta ad incidenti informatici, facilitando la mitigazione dei relativi effetti. In tale ottica, dall’entrata in vigore del D.Lgs. 65/2018, congiuntamente gestiscono le notifiche d’incidenti informatici, che nella fase transitoria hanno carattere obbligatorio solo per i fornitori di servizi digitali. Nell’attesa che le Autorità competenti NIS individuino gli operatori di servizi essenziali, le Imprese e le Pubbliche Amministrazioni – attive nei settori individuati dall’Allegato II della Direttiva – potranno su base volontaria segnalare eventuali incidenti informatici rispettivamente al CERT Nazionale e al CERT PA.”. In questa nota c’è un chiaro riferimento al già citato art.8 del Decreto e nello specifico a quanto previsto al comma 3; in tal senso il CERT Nazionale garantisce la cooperazione a livello europeo, anche nell’ambito della rete di CSIRT, in accordo con il CERT-PA.

Gli obblighi di notifica da parte del CSIRT Italiano ricomprendono nell’attuazione dell’intero processo, oltre che la comunicazione all’Autorità Competente anche la comunicazione al Punto di contatto unico, il DIS. Il ruolo focale di quest’ultimo si manifesta con il coordinamento generale di tutto ciò che concerne la sicurezza delle reti e dei sistemi informativi, la tutela dei rapporti (insieme alle Autorità Competenti) con le Autorità di contrasto e il Garante Privacy, e la salvaguardia della garanzia di cooperazione transfrontaliera a livello comunitario tra le Autorità Competenti italiane e le rispettive degli altri Stati Membri, il Gruppo di Cooperazione (con il quale tra l’altro ne partecipa alle attività) e la rete di CSIRT.

Tra i principali compiti del CSIRT italiano abbiamo la gestione degli incidenti notificati dagli operatori di servizi essenziali e i fornitori di servizi digitali e il coordinamento degli interventi tesi a contenerne l’impatto; ciò anche con la predisposizione e la divulgazione delle migliori procedure di gestione degli eventi e degli incidenti di sicurezza che devono ricomprendere aspetti metodologici di categorizzazione e classificazione, la gestione delle escalation nei confronti delle autorità di controllo, etc..

In tal senso le procedure di gestione degli incidenti di sicurezza devono essere predisposte tenendo conto la possibilità di dover procedere per lo stesso evento con una notifica verso più Autorità di Controllo – ad esempio al Garante Privacy in ottemperanza a quanto previsto dal GDPR, come pure alla Banca d’Italia quando ad essere coinvolti sono i servizi finanziari erogati dalle Banche.

Per la notifica degli incidenti, oltre alle disposizioni previste nel Decreto, si dovrà tener ulteriori risorse quali:

- il Regolamento di esecuzione (UE) 2018/151 della Commissione del 30 Gennaio 2018 che, per i fornitori di servizi digitali, individua tutti i parametri che consentono di determinare la rilevanza di un incidente e dunque la conseguente necessità o meno di procedere con la notifica nei confronti del CISRT Italiano;

- il sito del CSIRT italiano (12) dove nella sezione “Notifica incidenti” s’informa che la notifica dell’incidente deve essere effettuata utilizzando il modulo reso disponibile nella sezione “Modulistica” che, opportunamente compilato e cifrato con la chiave pubblica PGP (13) , deve essere inviato all’indirizzo notifica.nis@csirt-ita.it.

Al fine della valutazione dell’incidente, come si evince dal modulo di notifica del CSIRT e quindi al corretto coinvolgimento di tutti gli organi deputati alla collaborazione internazionale, si dovrà valutare l’impatto come fenomeno critico che interessa due o più Stati dell’Unione Europea. Tra l’altro il necessario coinvolgimento di due o più stati è un requisito stabilito dalla stessa Commissione Europea che, con il progetto “EPCIP”(European Program for Critical Infrastructure Protection), ha definito un sistema EU (ICE) che incardina la definizione di infrastruttura critica come: l’infrastruttura collocata negli stati membri dell’Unione Europea la cui distruzione o malfunzionamento avrebbe come conseguenza diretta un impatto significativo su almeno due Stati Membri dell’Unione.

Oltre alla gestione degli incidenti informatici, non meno importanti sono tutti quei servizi di sicurezza erogati dal CSIRT Italiano per favorire la cooperazione nazionale e internazionale, ad esempio partecipando alla rete dei CSIRT (14).

Tale rete è composta dai CSIRT degli Stati membri e da quello del CERT-UE (art. 11 del Decreto), e ha la funzione di garantire la migliore e costante condivisione d’informazioni in merito ad incidenti, schemi di attacco e minacce informatiche che ogni singolo Stato ha collezionato. Tra i vari servizi che operano nella medesima direzione, troviamo anche quelli per l’emissione di bollettini sulle vulnerabilità presenti nel software e nell’hardware dei sistemi informatici.

La strategia nazionale

Con l’art. 7 la Direttiva impone agli Stati membri di adottare una strategia nazionale con obiettivi, misure strategiche e regolamentari, inclusi i ruoli e le responsabilità degli organi istituzionali, per indirizzare aspetti di sicurezza delle reti e dei sistemi informativi, gestire gli incidenti informatici, sviluppare programmi di formazione e sensibilizzazione, favorire la collaborazione tra il pubblico e il privato, definire piani di ricerca e per la valutazione dei rischi.

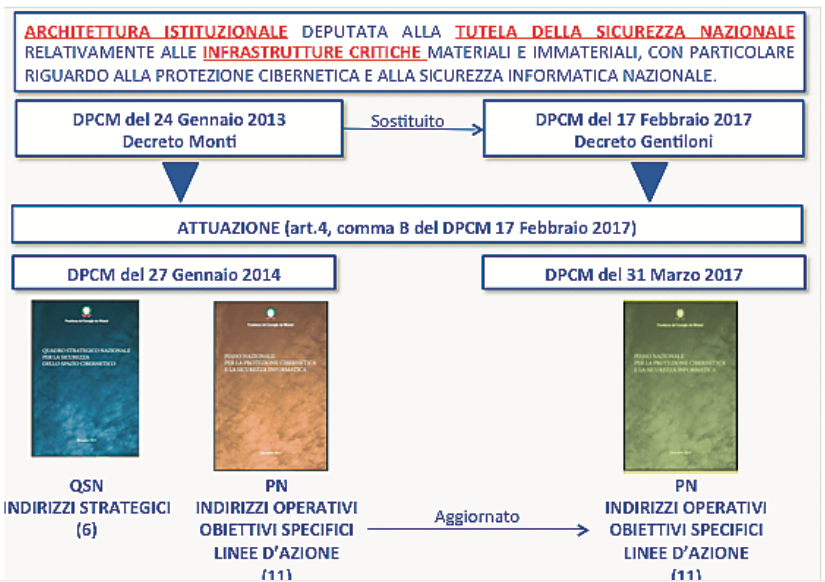

L’Italia recepisce questo obbligo al capo II del Decreto in particolare fornendo una specifica elencazione all’art. 6 comma 2. Nell’ambito della definizione della strategia nazionale di sicurezza cibernetica è bene specificare i punti salienti che hanno caratterizzato l’evoluzione normativa.

Con D.P.C.M. del 24 gennaio 2013, il c.d. Decreto Monti, pubblicato sulla G.U. del 19 marzo 2013 n°66 si iniziava un processo particolarmente ambizioso per rendere efficiente il sistema di sicurezza nazionale in cyber security. Sempre nel 2013 fu istituito un Tavolo Tecnico Cyber ( TTC ) che portò alla stesura di due documenti: il “Quadro Strategico nazionale per la sicurezza dello spazio cibernetico”, integrato con il “Piano Nazionale per la protezione cibernetica e la sicurezza informatica” pubblicati nel mese di dicembre dello stesso anno. Tali documenti furono infine adottati con il comunicato D.P.C.M. del 27 gennaio 2014 poi pubblicato in Gazzetta Ufficiale il 19 febbraio 2014, n. 41.

Rimanendo sostanzialmente invariata la strategia, comunque da rivedere per cogliere nella sua interezza quanto previsto nell’art.7 della Direttiva , con il D.P.C.M. del 17 febbraio 2017 è stata aggiornata la direttiva recante gli indirizzi per la protezione cibernetica e la sicurezza informatica nazionale, adottando con il D.P.C.M. del 31 marzo 2017 quello che è il nuovo Piano nazionale per la protezione cibernetica e la sicurezza informatica nazionali.

Il Quadro Strategico nazionale per la sicurezza dello spazio cibernetico nel concreto si articola in sei indirizzi strategici: il potenziamento delle capacità di difesa delle infrastrutture critiche nazionali e degli attori di rilevanza strategica per il sistema- Paese, il miglioramento delle capacità tecnologiche, operative e di analisi degli attori istituzionali interessati, l’incentivazione della cooperazione tra istituzioni ed imprese nazionali, la promozione e diffusione della cultura della sicurezza cibernetica, il rafforzamento della cooperazione internazionale in materia di sicurezza cibernetica e il rafforzamento delle capacità di contrasto alle attività e contenuti illegali on-line.

Con il secondo documento il “Piano Nazionale per la protezione cibernetica e la sicurezza informatica” sono invece fissati gli indirizzi operativi per

conseguire quelli strategici.Gli indirizzi operativi riguardano più specificatamente: il potenziamento delle capacità d’intelligence, di polizia e di difesa civile e militare, il potenziamento dell’organizzazione e delle modalità di coordinamento e d’interazione a livello nazionale tra soggetti pubblici e privati, la promozione e la diffusione della cultura della sicurezza informatica, la formazione e l’addestramento, la cooperazione internazionale e le esercitazioni, l’operatività delle strutture nazionali per la gestione degli incidenti, gli interventi legislativi e di compliance rispetto agli obblighi internazionali, la compliance a standard e protocolli di sicurezza, il supporto allo sviluppo industriale e tecnologico, la comunicazione strategica e operativa, le risorse e l’implementazione di un sistema di cyber risk management nazionale.

Conclusioni

Le sfide che la Comunità Europea e gli Stati membri stanno affrontando in questo delicato e alquanto complesso comparto, sia da un punto di vista tecnologico, sia da un punto di vista dell’adeguamento normativo, richiedono grandi sforzi e un cambio culturale che deve basarsi sempre di più su aspetti d’innovazione resi possibili “in primis” con la ricerca e lo sviluppo, una maggiore disponibilità di d’investimenti (mentre Israele investe circa il 4% del proprio PIL in ricerca e sviluppo, l’Italia investe appena l’1,3% (15) ) e strumenti d’incentivazione, lo sviluppo delle competenze, la valorizzazione del capitale umano e molto altro ancora (es. campagne di sensibilizzazione, etc.). A titolo meramente esemplificativo, la ricerca e lo sviluppo dovrebbero essere parte integrante di un programma orientato ad innalzare il livello di sicurezza del sistema paese, con una cabina di regia al comando in grado di indicare l’orientamento alle imprese pubbliche e private, nonché le tempistiche, il tutto per valorizzare gli investimenti fatti e infondere la percezione che la sicurezza non è solamente un costo ma un reale valore da tutelare.

1 https://www.repubblica.it/tecnologia/sicurezza/2018/02/21/news/l_anno_vissuto_ pericolosamente_dall_italia_11_milioni_di_nostri_account_in_vendita_sul_dark_web- 189425514/ Basti pensare che in Italia

2 https://ec.europa.eu/digital-single-market/en/nis-cooperation-group

3 http://ec.europa.eu/newsroom/dae/document.cfm?doc_id=53643

4 http://ec.europa.eu/newsroom/dae/document.cfm?doc_id=53644

5 http://ec.europa.eu/newsroom/dae/document.cfm?doc_id=53645

6 http://ec.europa.eu/newsroom/dae/document.cfm?doc_id=53646

7 http://ec.europa.eu/newsroom/dae/document.cfm?doc_id=53677

8 http://ec.europa.eu/newsroom/dae/document.cfm?doc_id=53675

9 http://ec.europa.eu/newsroom/dae/document.cfm?doc_id=53661

10 ENISA definisce il CSIRT “è un gruppo di esperti in sicurezza IT, la cui attività principaleconsiste nel reagire a incidenti di sicurezza informatica. Esso fornisce i servizi necessari per affrontare tali incidenti e aiutare i relativi utenti di riferimento a riprendersi dalle violazioni. Al fine di attenuare i rischi e ridurre al minimo il numero d’interventi richiesti, la maggior parte dei CSIRT fornisce anche servizi preventivi e didattici per la propria comunità di riferimento. Essi emettono bollettini informativi sulle vulnerabilità presenti nei softwaree hardware in uso e informano gli utenti in merito agli exploit (attacchi finalizzati a produrre accesso a un sistema o incrementi di privilegio) e ai virus che approfittano di queste debolezze. Gli utenti di riferimento possono quindi porvi rapidamente rimedio e aggiornare i loro sistemi.”, Un approccio graduale alla creazione di uno CSIRT.

11 https://www.cert-pa.it/csirt-italiano/

12 https://www.csirt-ita.it/

13 Chiave pubblica PGP del CSIRT Italiano: 2960 3E4EA7148C12227BCA4AE42790DDA969D6EC

14 Il primo incontro formale della rete dei CSIRT si è svolto a Malta tra il 22 e il 23 febbraio 2017. L’incontro è stato organizzato da CSIRTMalta in collaborazione con l’ENISA nell’ambito della presidenza maltese del Consiglio del Unione Europea (gennaio – giugno 2017), promovendo per il conseguimento degli obiettivi a breve termine previsti nei successivi 18 mesi (da febbraio 2017 ad agosto 2018) la formazione dei seguenti gruppi di lavoro:WG1: test del portale ENISA, WG2: livello di maturità, WG3: requisiti specifici per i servizi operativi, WG4: SOP e WG5: comunicazioni con il gruppo di cooperazione.

15 Corriere della Sera, mercoledì 14 novembre 2018