Nei giorni scorsi il CERT-AGID ha individuato una nuova campagna di malware rivolta agli smartphone Android in Italia. Si chiama Flu Bot 3.9 ed è un malware trasmesso tramite SMS. Finge di essere una richiesta di azione da parte del corriere DHL. In realtà, è ben altro.

Si tratta di un malware già individuato più volte in passato in Spagna, Germania e Ungheria e che, adesso, ha anche una versione specifica per l’Italia che, oltre ad avere il testo del messaggio in lingua italiana, include al suo interno diversi stratagemmi per aggirare ogni tentativo di rimozione da parte dell’utente. Il fatto che questo malware non si attivi sugli smartphone che hanno impostato uzbeco, inglese (Regno Unito), turco, tagico, russo, rumeno, lingua kirghisa, kazaco, georgiano, armeno, bielorusso o azerbaigiano come linguaggio principale, invece, lascia supporre che si tratti di un virus made in Russia: l’esclusione dei paesi dell’ex URSS è tipica dei malware sviluppati in quel Paese.

Come funziona Flu Bot?

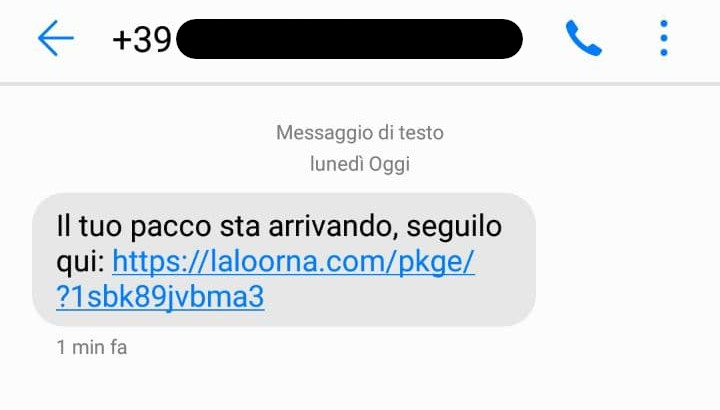

La vittima riceve un link malevolo tramite SMS. Il contenuto menziona una falsa spedizione in arrivo: “Abbiamo il tuo pacco in attesa“, “Il tuo pacco sta arrivando“, “pacchetto in attesa per [numero di telefono] si prega di controllare i dettagli e confermare“, oppure “domani consegneremo il tuo pacco“. Il messaggio termina con un link. Cliccando sul collegamento, una finta pagina propone di scaricare l’applicazione DHL.apk. Naturalmente non si tratta dell’app ufficiale, ma una creata ad hoc per la truffa.

Una volta ottenuti i permessi, il malware Android Flu Bot 3.9 è in grado di agire come “servizio di accessibilità”. In questo modo si impossessa dei dati sensibili salvati sullo smartphone. In particolare, i cyber criminali sono interessati alle credenziali di accesso a servizi e conti bancari. I dati vengono successivamente copiati e inviati a server esterni.

Esistono diversi comandi pericolosi che il malware può effettuare una volta installato sul telefono Android. Da alcune analisi è emerso che Flu Bot è in grado di:

- Esportare la rubrica

- Inviare SMS malevoli

- Disabilitare Google Play Protect

- Attivare servizi come la deviazione delle chiamate

- Disattivare l’autenticazione a due fattori

- Aprire URL

- Esportare SMS

- Disinstallare un’app

Per proteggersi da Flu Bot è fondamentale non cliccare su link contenuti all’interno di SMS sospetti. In quanto, per installare l’APK malevolo occorrono dei permessi. È bene evitare di ricorrere a sorgenti sconosciute e fare affidamento alle app ufficiali preseti nel Play Store.

Proteggersi dagli attacchi

Diversi SMS ricevuti da fonti non autorevoli possono contenere dei malware. Tuttavia, è possibile evitarli seguendo alcuni suggerimenti:

- Verificare che l’SMS non presenti errori ortografici e grammaticali;

- Verificare il numero di telefono del mittente;

- Non inserire informazioni finanziarie su link contenuti nei messaggi;

- Installare un programma antivirus per smartphone;

- Mantenere il sistema operativo sempre aggiornato.

https://www.computermagazine.it/2021/04/17/sms-pacco-in-arrivo-virus-flubot/