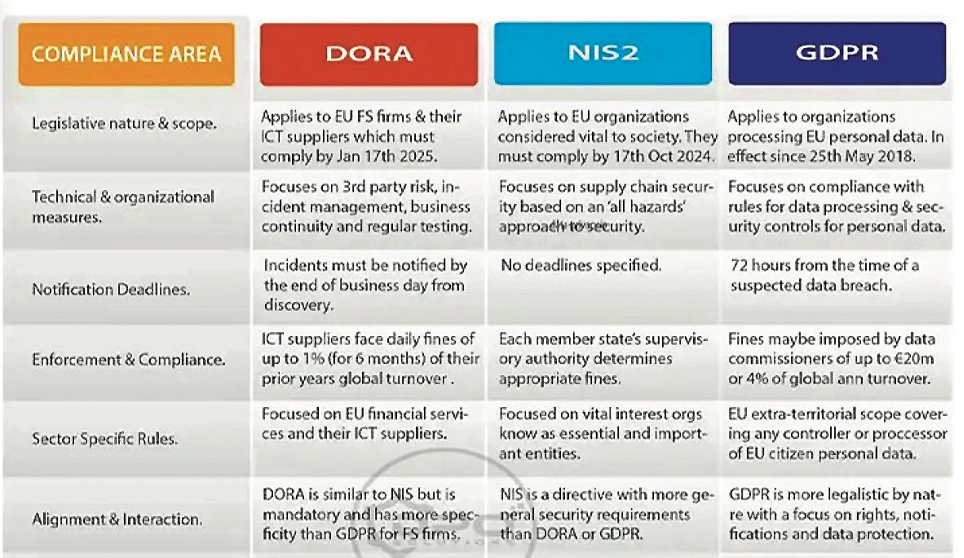

GENERALITA’. In un precedente articolo apparso sulla rivista Cybersecurity Trends [B001], si faceva notare che la gestione delle terze parti in ambito cybersecurity è diventato un tema cruciale, specialmente con l’introduzione della direttiva NIS2 e del regolamento DORA. Entrambi questi provvedimenti europei mirano a rafforzare la sicurezza informatica, ma presentano requisiti specifici e distinti per le organizzazioni, in particolare per quelle che operano nel settore finanziario e in settori critici. La Direttiva NIS2 amplia il perimetro della cybersecurity includendo tutti i fornitori lungo la supply chain. Le aziende sono ora obbligate a rivedere i contratti con i fornitori di servizi ICT, integrando clausole di sicurezza informatica e prevedendo audit regolari per garantire la conformità. Questa direttiva si applica a un ampio numero di settori, tra cui energia, trasporti e servizi digitali, imponendo misure più severe rispetto alla precedente NIS1.

Un framework efficace per la gestione delle terze parti in ambito NIS2 e DORA deve integrare la gestione del rischio derivante da fornitori e terze parti ICT all’interno della strategia complessiva di risk management dell’organizzazione. Ecco gli elementi chiave di un tale framework, basati sulle normative e best practice europee:

- Valutazione e gestione del rischio. Il primo passo consiste nella valutazione approfondita dei rischi associati ai fornitori ICT, identificando vulnerabilità specifiche, qualità dei prodotti e delle pratiche di cybersecurity dei fornitori, incluse le loro procedure di sviluppo sicuro. Questa valutazione deve essere effettuata prima di instaurare o rinnovare contratti con terze parti e deve essere aggiornata durante tutto il rapporto contrattuale.

- Integrazione nella strategia di risk management. La gestione del rischio delle terze parti deve essere parte integrante della strategia complessiva di gestione del rischio dell’organizzazione, con obblighi specifici di registrazione, documentazione e monitoraggio continuo dei fornitori.

- Contratti e clausole di sicurezza. È fondamentale inserire clausole contrattuali che impongano ai fornitori il rispetto delle normative NIS2 e DORA, inclusi requisiti di sicurezza, audit regolari e obblighi di notifica in caso di incidenti di sicurezza. Questo permette di esercitare un potere contrattuale rilevante e garantire la conformità normativa.

- Monitoraggio continuo e gestione degli incidenti. Implementare un monitoraggio costante delle infrastrutture tecnologiche e delle terze parti per rilevare tempestivamente anomalie o minacce, affiancato da procedure specifiche per la gestione rapida ed efficace degli incidenti di sicurezza, con notifiche agli enti competenti come il CSIRT.

- Piani di continuità operativa ICT. Definire e testare periodicamente piani di continuità operativa che includano strategie di risposta e recupero per mitigare l’impatto di eventuali incidenti o interruzioni causate da terze parti.

- Formazione e sensibilizzazione. Estendere le attività di formazione e sensibilizzazione sulla cybersecurity anche ai dirigenti e al management, per garantire una governance efficace della supply chain e responsabilità personali in caso di violazioni.

Per facilitare l’implementazione di questo framework, si possono adottare soluzioni software integrate che supportano la gestione dei processi di cybersecurity in conformità a NIS2, DORA, GDPR e standard internazionali come ISO 27001 e ISO 28000[B003], quest’ultimo focalizzato sulla sicurezza della supply chain. In sintesi, un framework per la gestione delle terze parti in ambito NIS2 e DORA deve essere basato su una valutazione continua e integrata del rischio, contratti rigorosi con clausole di sicurezza, monitoraggio attivo, gestione degli incidenti, piani di continuità e formazione, il tutto supportato da strumenti e standard riconosciuti a livello europeo. Questo approccio garantisce una governance efficace della supply chain ICT e la conformità alle normative europee.

Per facilitare l’implementazione di questo framework, si possono adottare soluzioni software integrate che supportano la gestione dei processi di cybersecurity in conformità a NIS2, DORA, GDPR e standard internazionali come ISO 27001 e ISO 28000[B003], quest’ultimo focalizzato sulla sicurezza della supply chain. In sintesi, un framework per la gestione delle terze parti in ambito NIS2 e DORA deve essere basato su una valutazione continua e integrata del rischio, contratti rigorosi con clausole di sicurezza, monitoraggio attivo, gestione degli incidenti, piani di continuità e formazione, il tutto supportato da strumenti e standard riconosciuti a livello europeo. Questo approccio garantisce una governance efficace della supply chain ICT e la conformità alle normative europee.

PROBLEMI ANCORA IRRISOLTI. La sinergia tra DORA e NIS2 offre un’opportunità per le aziende di sviluppare un approccio integrato alla cybersecurity. Tuttavia, la diversità degli ambiti e dei requisiti normativi può comportare sfide significative nella gestione della compliance. È essenziale che le organizzazioni adottino un modello di “compliance integrata” per navigare efficacemente tra le diverse normative e garantire una protezione robusta dei dati e delle operazioni. In sintesi, mentre DORA e NIS2 condividono obiettivi comuni in termini di sicurezza informatica, la loro integrazione richiede un’attenta considerazione delle specificità settoriali e delle misure richieste per ciascun ambito, tale integrazione potrebbe meglio esprimersi se le aziende fossero certificate ISO 27001 e/o ISO 28000. Come dicevamo, le attuali normative in ambito Cybersecurity prevedono che l’azienda fornitrice debba fare un controllo e una analisi rispetto alle proprie terze parti. Quindi, a valle di una gara, il fornitore deve includere clausole contrattuali richieste dai rispettivi uffici legali dei clienti in accordo con le loro strutture di Cybersecurity che prevedano la gestione del rischio cyber conforme alla propria postura aziendale.

POSSIBILI SOLUZIONI. Per affrontare la proliferazione di controlli e questionari in ambito cybersecurity, come evidenziato dalle normative NIS2 e DORA, è cruciale adottare un approccio integrato e standardizzato. Queste normative, pur fornendo indicazioni utili per i contratti di fornitura con terze parti, non stabiliscono formati uniformi per i controlli, il che può portare a inefficienze, duplicazioni e perdita di tempo nella gestione di una fornitura. Proponiamo a riguardo tre ipotesi risolutive:

- Standardizzazione dei Controlli. Una possibile soluzione consiste nell’implementare standard comuni per i controlli di sicurezza informatica. Questo potrebbe includere la creazione di un Framework di riferimento che tutte le aziende devono seguire, riducendo così la varietà di questionari e controlli richiesti dai diversi fornitori anche rispetto alle differenti tipologie di aziende.

- Collaborazione tra Enti Regolatori. È fondamentale che le autorità competenti collaborino per armonizzare le normative esistenti. Un’iniziativa congiunta tra NIS2, DORA e altre normative potrebbe facilitare l’integrazione dei requisiti e ridurre la complessità per le aziende.

- Utilizzo di Framework già esistenti. Adottare framework già esistenti, come il NIST (National Institute of Standard Technology) [B002] potrebbe offrire un modello utile. Il NIST ha già affrontato, diversi anni orsono, problematiche simili attraverso l’adozione di un approccio basato sulla gestione del rischio, incoraggiando le organizzazioni a valutare le proprie vulnerabilità e a implementare controlli proporzionati ai rischi identificati. In particolare incoraggia l’uso di pratiche di gestione del rischio che includono la valutazione continua delle terze parti e la revisione periodica dei contratti per garantire che i requisiti di sicurezza siano sempre aggiornati. Adottando queste strategie, è possibile migliorare l’efficacia della gestione della cybersecurity nelle relazioni con le terze parti, riducendo al contempo la complessità e il carico burocratico derivante dalla proliferazione di controlli. Nella pubblicazione SP 800-161r1, NIST offre una chiara ed efficace metodologia integrata globale di gestione del rischio cyber di una tipica Supply Chain operante nel settore della sicurezza informatica attraverso un modello organizzativo multilivello. La metodologia comprende le linee guida sullo sviluppo di piani di implementazione della strategia, le politiche, i piani e le valutazioni del rischio sui prodotti e servizi della Supply Chain.

La gestione dei rischi dinamici della sicurezza informatica lungo tutta la catena di fornitura è un’impresa complessa che richiede una necessaria trasformazione culturale e un approccio coordinato e multidisciplinare all’interno di un’impresa, nonché tecnologie avanzate di monitoraggio e controllo basate su ambienti di Cyber Threat Intelligence preferibilmente integrate con motori AI.

Autore: Francesco Corona

Bibliografia

[B001] Gestione delle terze parti, Direttiva NIS e regolamento DORA: i problemi irrisolti – Rivista Cybersecurity Trends [B002] Cybersecurity Supply Chain Risk Management (C-SCRM): un approccio dinamico – Rivista Cybersecurity Trends [B003] ISO 28000:2022 – ISO 28000:2022