Ruba credenziali il nuovo malware soprannominato ForeLord, scoperto nelle recenti e-mail di phishing. I ricercatori hanno attribuito la campagna a un noto gruppo iraniano di persistenza avanzata (APT).

Le e-mail che distribuiscono ForeLord sono state scoperte nell’ambito di una campagna, tra metà 2019 e metà gennaio 2020. Erano indirizzate a organizzazioni in Turchia, Giordania, Iraq, nonché a organizzazioni governative globali e entità sconosciute in Georgia e Azerbaigian, hanno detto i ricercatori alla RSA Conference che si sta svolgendo questa settimana negli Stati Uniti.

Confrontando il target delle vittime e la somiglianza del codice tra le macro nei campioni analizzati e le macro documentate nei report open source, i ricercatori hanno attribuito la campagna al gruppo di minacce di Cobalt Ulster (noto anche come MuddyWater, Seedworm, TEMP.Zagros e Static Kitten). Questo gruppo APT ha storicamente preso di mira le vittime del governo in Medio Oriente per esfiltrare i dati.

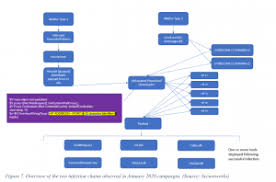

Alle vittime viene chiesto di aprire un archivio ZIP contenente un file Excel dannoso che richiede di abilitare i contenuti per visualizzare il documento. Una volta abilitati i contenuti, i controlli di sicurezza sono vengono disattivati e nei sistemi delle vittime si esegue il codice dannoso incorporato nel file.

Il documento dannoso utilizza il prompt dei comandi (cmd.exe) per eseguire uno script batch, che quindi aggiunge una chiave al registro per la persistenza. Contemporaneamente, viene eseguito uno script PowerShell che utilizza rundll.32 (uno strumento di Windows che esegue il codice di programma nei file DLL come se fossero all’interno del programma effettivo; molti virus usano anche questo nome o altri simili) per eseguire il malware ForeLord.

ForeLord è chiamato così perché una volta che il malware si collega ai server di comando e controllo (C2), riceve una stringa di codice che dice “lordlordlordlord”, indicando che i suoi messaggi sono stati ricevuti dal C2.

Una volta scaricato, ForeLord rilascia diversi strumenti per raccogliere credenziali, testare tali credenziali sulla rete e creare un tunnel SSL inverso per fornire un canale di accesso aggiuntivo alla rete.

Il malware fa inoltre uso esclusivo di uno strumento legittimo chiamato CredNinja.Ps1, uno strumento open source che consente ai tester di penetrazione di testare rapidamente le credenziali o gli hash raccolti per determinare quale funzionerà su un dominio Windows di destinazione.

“Gli attori della minaccia hanno utilizzato un elenco di account utente validi dal dominio di destinazione insieme a un elenco di password deboli per determinare account potenzialmente accessibili”, hanno affermato i ricercatori. “L’elenco delle password potrebbe essere ampliato per testare le credenziali acquisite dagli strumenti di scarico delle credenziali”.