Purtroppo, trovare una risposta non è semplice, infatti sembra non esistere una definizione univoca di questa parola; a partire dalla metà del XIX, periodo in cui fu coniata, diverse sono state le scuole di pensiero che continuamente nel tempo e fino ai giorni nostri ne hanno rivisto e fatto evolvere il significato. La rivista Limes 1, nell’articolo “Cos’è la geopolitica e perché va di moda 2”, afferma che “la geopolitica analizza conflitti di potere in spazi determinati”; in tal senso l’analisi si pone l’obiettivo di comprendere come nel breve-medio periodo potrebbero mutare e ridefinirsi gli equilibri tra gruppi di potere, siano essi rappresentati da Stati più o meno grandi, entità sovranazionali, grandi imprese industriali e commerciali con elevata capacità di condizionamento, nonché gruppi “forti” anche non statali e dunque di qualsiasi natura, che agiscono e interagiscono su aree geografiche che potrebbero tra loro influenzarsi.

Si tratta di analisi complesse a causa degli effetti globalizzanti che, rispetto a qualche decennio fa, caratterizzato da un mondo sostanzialmente bipolare dove da una parte avevamo la zona atlantica e dall’altra quella sovietica, hanno iper-frammentato il contesto di riferimento. Tra i gruppi di potere più rilevanti oggi troviamo: gli Stati Uniti e la Cina che, in forte contrapposizione su diversi fronti 3, vogliono rispettivamente mantenere e conquistare la posizione di prima potenza mondiale, gli americani attraverso le pressioni delle grandi lobby dell’alta finanza, i cinesi attraverso quella della dirigenza del Partito Comunista; la Russia che sogna di tornare ai tempi della grande Unione Sovietica; la Germania che vuole affermarsi come la locomotiva d’Europa; molti altri attori che, un po’ su tutto il pianeta, stanno cercando di trovare un loro spazio (ad es. l’Iran, la Corea del Nord).

Un panorama mondiale in continuo fermento, caratterizzato da molteplici rischi che sono stati ben illustrati e discussi nel rapporto “Global Risk Report 2020 4”, recentemente pubblicato dal World Economic Forum 5, prima a Londra, il 15 gennaio, ed ufficialmente a Davos dal 21 al 24 febbraio.

Dal documento si evince che i principali rischi sono riconducibili al clima attraverso eventi meteorologici di grande portata che causano sempre più danni in termini di perdita di vite umane e danni alle infrastrutture, il fallimento delle misure di mitigazione poste o che si pensa di porre in essere per mitigare il rischio stesso, i crimini ambientali commessi dall’uomo nei confronti dell’ecosistema terrestre e marino.

È interessante notare come nello stesso documento la frammentazione digitale è ritenuta un fattore di rischio tale da essere citato subito dopo quello climatico: “Attualmente, oltre il 50% della popolazione mondiale ha accesso a Internet, circa un milione di persone vi accede per la prima volta ogni giorno e due terzi della popolazione globale possiedono un dispositivo mobile. Sebbene la tecnologia digitale offra enormi vantaggi economici e sociali alla maggior parte della popolazione mondiale, questioni quali la disparità dell’accesso a Internet, l’assenza di un modello globale di governance della tecnologia e la scarsa sicurezza informatica pongono rischi significativi. Anche l’instabilità geopolitica e geo-economica, tra cui la possibilità di uno spazio informatico frammentato, minacciano la piena realizzazione di tutto il potenziale delle tecnologie di prossima generazione. Gli intervistati ai fini del sondaggio hanno indicato l’«interruzione delle infrastrutture di informazione» come il sesto rischio per impatto nei prossimi anni fino al 2030 6”.

Un’affermazione la precedente che mette anche in evidenza come la mancanza di un modello globale di “governance” delle tecnologie (soprattutto quelle emergenti) e aspetti di natura “cyber” preoccupino al punto da sentire sempre più forte l’esigenza di gestire in maniera adeguata la sicurezza nel “cyberspazio”. Del resto, molte delle tecnologie che si utilizzano, stanno ridefinendo in maniera radicale l’assetto di società ed economie; basti pensare alle reti di quinta generazione (5G), all’Internet of Things (IoT) in tutte le sue diverse declinazioni, al Cloud, all’informatica quantistica e all’intelligenza artificiale.

La stabilità, la prosperità e l’indipendenza che devono e dovranno garantire questi nuovi assetti, devono necessariamente passare per la risoluzione di tutti i problemi appena menzionati, “in primis” la sicurezza delle tecnologie e dei servizi digitali che sono nel frattempo diventati di estremo interesse per quei gruppi di potere citati all’inizio dell’articolo. Non a caso negli ultimi anni le cronache ci hanno abituato a sentir parlare di attacchi informatici condotti nei confronti di target pubblici e privati, spesso strategicamente rilevanti per un sistema paese, con l’obiettivo: di destabilizzarlo politicamente; di ottenere nel breve e medio periodo vantaggi competitivi, ad esempio ostacolandone la crescita economica o sottraendogli proprietà intellettuale ad alto valore aggiunto; più in generale, di rimetterne in discussione equilibri interni ed esterni (consolidati o precari che siano) così da esasperare in ultima analisi le rivalità geopolitiche.

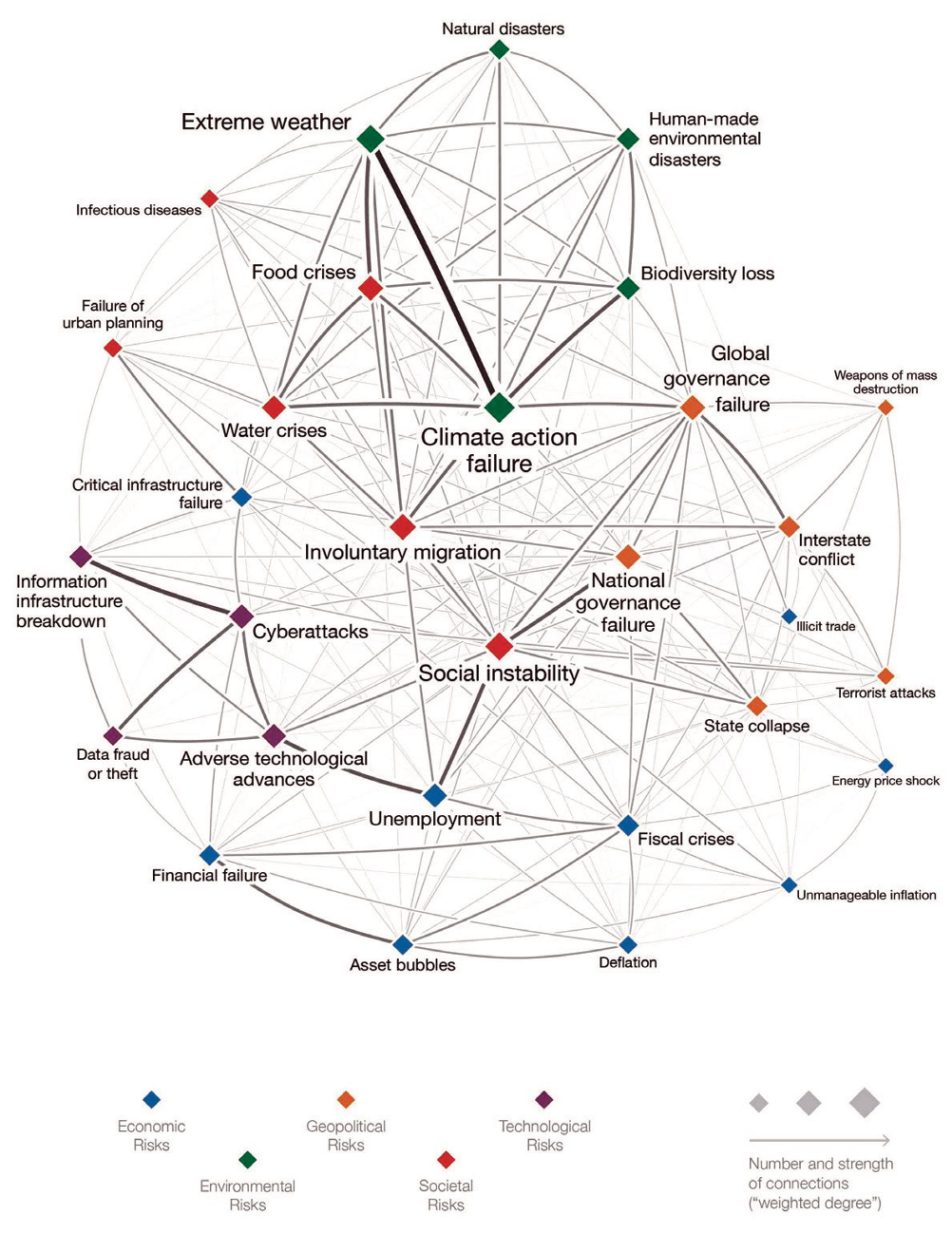

Affianco a queste considerazioni, occorre altresì ricordare come l’elevata compenetrazione tra il mondo digitale e quello fisico ha accentuato i rischi a cui è esposta la nostra società, soprattutto se si pensa alle infrastrutture critiche del settore energetico, dei trasporti, della sanità, ma non solo, che, se interessate da attacchi informatici possono subire impatti devastanti concreti. Per le precedenti ragioni, geopolitica e cybersecurity presentano una forte relazione d’interdipendenza (in termini di rischio), anche illustrata nel già citato rapporto “Global Risk Report 2020”. In particolare nella fig.1 “The Global Risks Interconnections Map 2020” si evidenzia la relazione tra il rischio di un attacco informatico (Cyberattacks) e quello relativo alla perdita di capacità di governo da parte di uno Stato (National Governance Failure), piuttosto che quello di disputa tra Stati (Interstate Conflict). In tal senso, l’attacco informatico non deve essere più inteso come lo strumento utilizzato dai c.d. “hacker tradizionali”, il cui obiettivo è monetizzare le proprie gesta, piuttosto invece, come lo strumento utilizzato per rimettere in discussione equilibri geopolitici in essere.

La rilevanza della dimensione digitale

In questi ultimi anni la dimensione digitale, a differenza di quella terrestre, marittima, aerea e spaziale, ha dunque assunto un ruolo prevalente e strategico per tutti quei gruppi di potere che hanno interesse nel rimettere in discussione l’assetto geopolitico di un sistema paese; infatti per perseguire tale obiettivo, l’attacco informatico presenta molteplici vantaggi per l’attaccante: il suo carattere spesso asimmetrico, non permette di attribuire con certezza la paternità e la responsabilità dell’attacco stesso, da cui un limitato rischio di ritorsione, anche di tipo convenzionale (ad es. risposte militari), da parte di chi ha subito l’offesa; la disparità di risorse impiegate, anche a livello finanziario, che consente ad piccolo Stato o attore non statale di condurre un attacco e avere la meglio nei confronti di soggetti dotati anche di elevate capacità difensive e offensive, ciò anche grazie a strumenti, competenze e servizi “ad hoc” resi disponibili in modalità “as-a-service” nel Dark Web; l’intrinseca vulnerabilità che caratterizza le tecnologie digitali, sia in ragione della loro complessità, sia della velocità con le quali si tende a portarle sul mercato; il ritardo nell’adozione di sistemi di certificazioni che garantiscono l’affidabilità delle tecnologie utilizzate, ecc.

Questi motivi hanno indotto i Governi di molti Stati, quelli appartenenti alla Comunità Europea ne sono un esempio, a cambiare il modo di concepire la sicurezza cibernetica, ad esempio ponendo maggiore attenzione alla protezione delle proprie infrastrutture critiche, nel sostenere e garantire i valori della società e del mercato digitale e prevenire in generale l’escalation di conflitti tra Stati. In tal senso, in questi ultimi anni, proprio gli sforzi della Comunità Europea e di Stati come l’Italia, ma non solo, hanno fatto sì che si ponessero al centro del dibattito temi rilevanti e d’attualità come la necessità di una governance tecnologica, l’adozione di misure di sicurezza comuni, schemi di certificazione e modelli di approvvigionamento delle tecnologie orientati alla sicurezza, il contenimento dei rischi con l’offshoring dei dati e molto altro; per cui, i legislatori, sia a livello comunitario, sia nazionale, hanno emanato molteplici provvedimenti per innalzare il livello della sicurezza cibernetica delle infrastrutture critiche, dei sistemi e dei servizi digitali utilizzati nei rapporti con la pubblica amministrazione e nei mercati digitali, per la sicurezza nazionale, al fine di garantire quella voluta e necessaria capacità di governo da parte degli Stati che poi si riflette in senso positivo sulle imprese e il benessere dei cittadini. In maniera non esaustiva ricordiamo alcuni tra i principali provvedimenti che, in maniera diretta o indiretta sono stato emanati negli ultimi 5 anni in materia di sicurezza:

- la direttiva (UE) 2015/2366 sui servizi di pagamento digitali (la c.d. direttiva PSD2)

- il regolamento (UE) 2016/679 in materia di trattamento dei dati personali e privacy (il c.d. regolamento GDPR);

- la direttiva (UE) 2016/1148 sulla sicurezza delle reti e dei sistemi informativi (la c.d. direttiva NIS)

- il regolamento (UE) 2019/881 con il quale si completa la strategia europea per la sicurezza cibernetica (il c.d. Cybersecurity Act)

- il Dpcm del 24 gennaio 2013 prima e poi quello del 17 febbraio 2017 (rispettivamente il c.d. Decreto Monti e Gentiloni) per istituire, attraverso successivi decreti attuativi della Presidenza del Consiglio dei Ministri, un’architettura istituzionale deputata alla tutela della sicurezza nazionale relativamente alle infrastrutture critiche Folder centraleFolder centrale.

- il D. lgs. del 18 maggio 2018, n. 65 in attuazione alla direttiva (UE) 2016/1148;

- il D.l. del 21 settembre 2019, n. 105, con il quale sono state introdotte misure urgenti in materia di perimetro di sicurezza nazionale cibernetica

- il Dpcm dell’8 agosto 2019, recante disposizioni sull’organizzazione e il funzionamento del Computer Security Incident Response Team (CSIRT) italiano, in attuazione della direttiva NIS

- la Legge del 18 novembre 2019, n. 133 che ha convertito il già citato D.L. n. 105 del 21 settembre 2019.

Proprio in questi giorni il nostro Governo per far fronte alle forti oscillazioni della Borsa di Milano a causa dell’emergenza Coronavirus, e dunque al pericolo di manovre speculative da parte di gruppi stranieri con possibili scalate nei confronti di aziende strategiche (non solo in termini di capacità produttiva, ma anche per la sicurezza nazionale) del nostro Sistema Paese, ha attivato la c.d. Golden Power approvata per estensione a settembre 2019 con il D.l. n.105. La Golden Power anche se al momento è stata utilizzata per motivi che non hanno attinenza con le tecnologie, si ricorda che è uno degli elementi caratterizzanti il perimetro di sicurezza nazionale, proprio in riferimento alla tecnologia 5G; al riguardo la disposizione richiede a tutti i soggetti inclusi nel perimetro di comunicare accordi e contratti che riguardano servizi di telecomunicazioni basati su questa tecnologia e che vedono il coinvolgimento di soggetti extra-UE, riservandosi lo Stato il diritto di veto per motivi di sicurezza nazionale.

Conclusioni

I molteplici sforzi normativi fatti finora, hanno tracciato una direzione di assoluto interesse affinché la sfida per ottenere un adeguato livello di sicurezza dello spazio cibernetico possa essere vinta. Si tratta di un obiettivo assolutamente perseguibile, che richiede insieme allo sforzo dei legislatori, che dovranno comunque adeguarsi alla velocità con cui le tecnologie evolvono, anche quello delle istituzioni coinvolte, delle imprese pubbliche e private, nonché dei cittadini. Sforzi commisurati alla complessità della materia, con investimenti adeguati a tutti i livelli, il coinvolgimento di personale affidabile e altamente qualificato (dotato di adeguate competenze organizzative, di processo e tecnologiche), lo sviluppo di programmi mirati a far crescere la consapevolezza in materia di sicurezza, nonché lo sfruttamento dell’enorme potenziale derivante dai programmi di ricerca e innovazione. Centrale in questa sfida sarà la capacità di prevenire gli attacchi informatici o quantomeno limitarne gli effetti, promuovendo in ottica preventiva: l’uso di sistemi di monitoraggio avanzati; in generale la cultura della condivisione delle informazioni sugli incidenti di sicurezza e le tecniche utilizzate dagli attaccanti; lo sviluppo di rigorosi programmi d’ ”intelligence” per la ricerca, il trattamento e la distribuzione di informazioni strategiche nel processo decisionale, anche in questo caso a qualsiasi livello. Del resto, la sicurezza di uno Stato dipende anche dal contributo che ogni singola impresa e gli stessi cittadini sono in grado di fornire.

Autore: Gianluca Bocci

1 https://www.limesonline.com/

2 https://www.limesonline.com/rubrica/cose-la-geopolitica-e-perche-va-di-moda

3 Relativamente ai rapporti tra Stati Uniti e Cina, l’Organizzazione per la cooperazione e lo

sviluppo economico (OCSE) avverte “Escalatingtradeconfl icts are taking an increasingtoll

on confi dence and investment, adding to policy uncertainty, aggravatingrisks in

fi nancialmarkets and endangeringalreadyweakgrowthprospectsworldwide.”

4 http://www3.weforum.org/docs/WEF_Global_Risk_Report_2020.pdf

5 https://www.weforum.org/

6 http://www3.weforum.org/docs/WEF_GRR20_Executive_Summary_Italian.pdf