Cos’è un programma Insider Threats?

I programmi che permettono di rilevare e bloccare minacce provenienti dall’interno sono strategie progettate per aiutare le organizzazioni a identificare potenziali vulnerabilità che possono essere sfruttate mediante informazioni o accessi privilegiati. Idealmente, questi programmi possono aiutare le organizzazioni a scoprire e correggere le autorizzazioni o l’accesso a risorse che potrebbero essere sfruttate da dipendenti insoddisfatti o malintenzionati, aggressori con credenziali compromesse o errori umani.

Se implementati correttamente, questi programmi possono aiutare a ridurre significativamente la possibilità di compromissione o violazione dei sistemi. Ciò può aiutare le organizzazioni a risparmiare ingenti somme di denaro ed evitare la perdita di reputazione del marchio e la fiducia dei clienti. Secondo un recente studio sulle Insider Threats del Ponemon Institute, questi programmi possono rappresentare in media circa 11,5 milioni di dollari, che altrimenti sarebbero spesi in multe, rimedi o mancati guadagni.

In questo articolo copriremo i seguenti temi:

- Definizione di Insider Threats

- 8 suggerimenti per creare il proprio programma Insider Threats

- Creare un team dedicato

- Determinare gli asset critici

- Eseguire una valutazione del rischio basata sulle minacce interne

- Effettuare controlli sui precedenti dei dipendenti

- Implementare e mantenere i controlli di sicurezza delle informazioni

- Creare casi d’uso specifici per le minacce interne

- Definire, valutare e selezionare gli strumenti per bloccare minacce interne

- Rivedere nel tempo il programma Insider Threats

- Best practice avanzate per programmi Insider Threats

Definizione di Insider Threats

Come riporta Horizon Data Breach Report del 2020 circa il 30% dei data breach coinvolge attori interni (https://www.exabeam.com/ueba/insider-threats/).

Letteralmente è possibile definire un insider threat come una attività malevola verso asset aziendali che ha come sorgente un utente con accesso legittimo/autorizzato alle risorse interne come rete, database, applicazioni, mail, server, etc..

In generale questo utente può essere un dipendente, un ex-dipendente, un contractor o una terza parte esterna; da un punto di vista della sicurezza la difficoltà nel gestire questo tipo di minaccia è che l’accesso ad applicazioni e dati (anche dati sensibili a secondo del ruolo) fa parte della normale attività dell’utente ed è quindi molto difficile da rilevare.

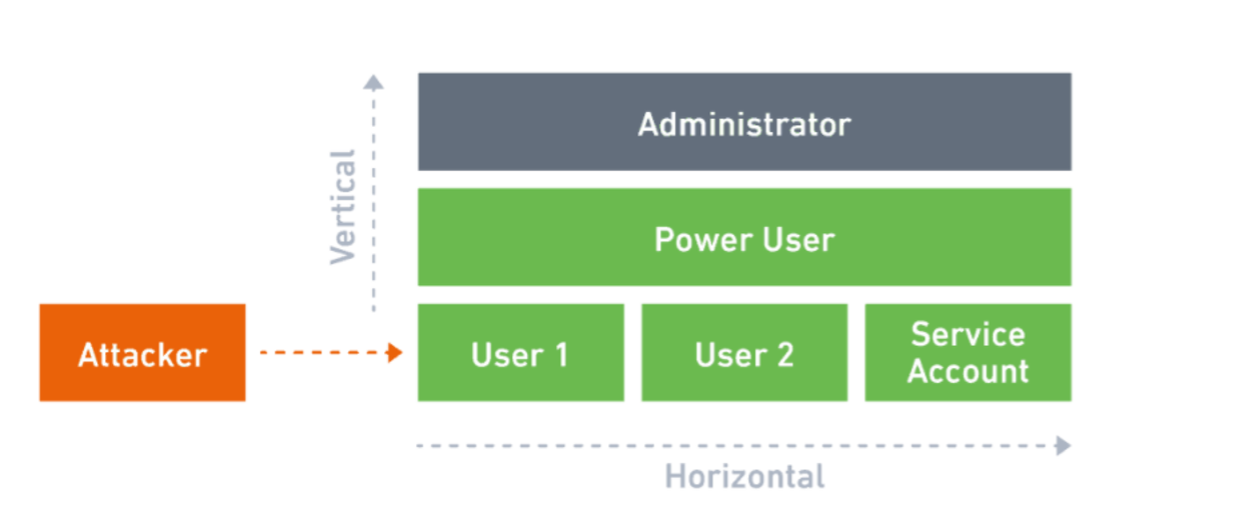

E’ poi necessario considerare che tipicamente gli attaccanti utilizzano come ulteriori step tecniche di lateral movement per puntare a target di maggior valore e di privilege escalation per accedere a dati e risorse tipicamente proibite.

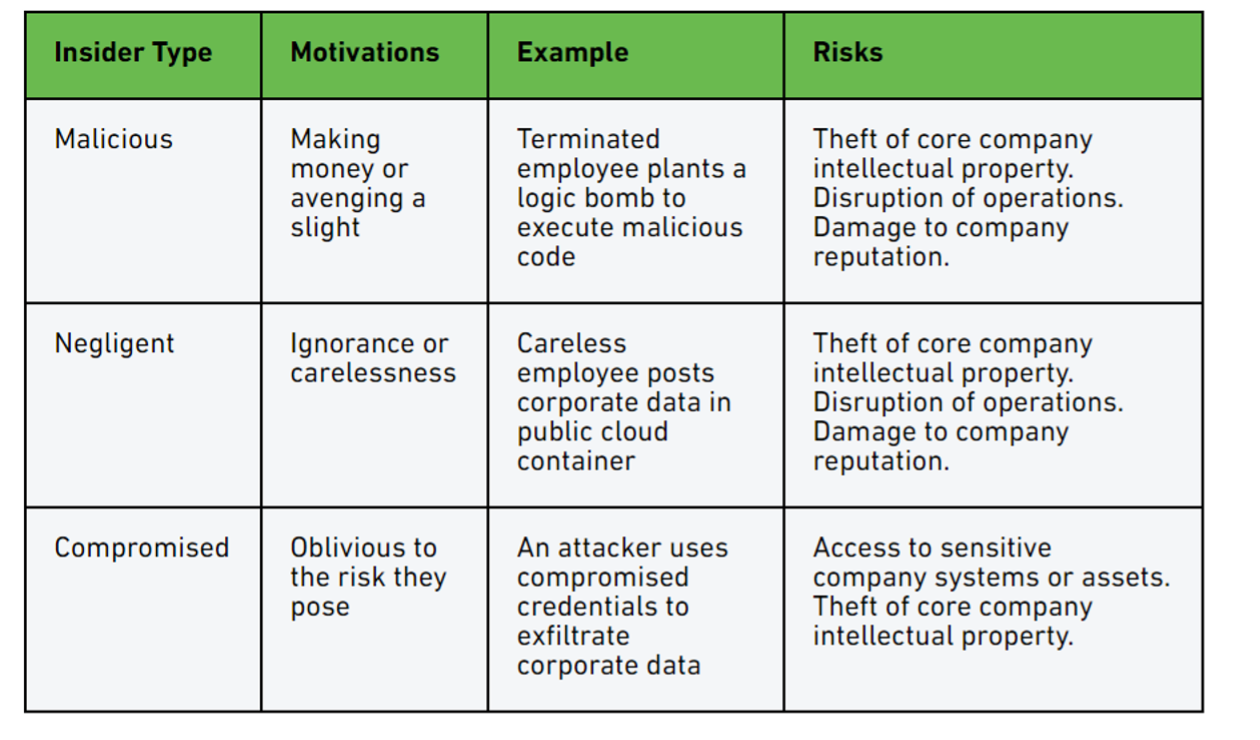

La tabella successiva mostra le tre diverse tipologie di Insider Threat User con i relativi rischi associati.

La tabella successiva mostra le tre diverse tipologie di Insider Threat User con i relativi rischi associati.

I principali vettori per “compromettere” un utente/dipendente sono:

- Phishing

- Malware

- Furto credenziali di accesso

- Pass-the-hash: che consente di intercettare ed utilizzare password e login cifrate.

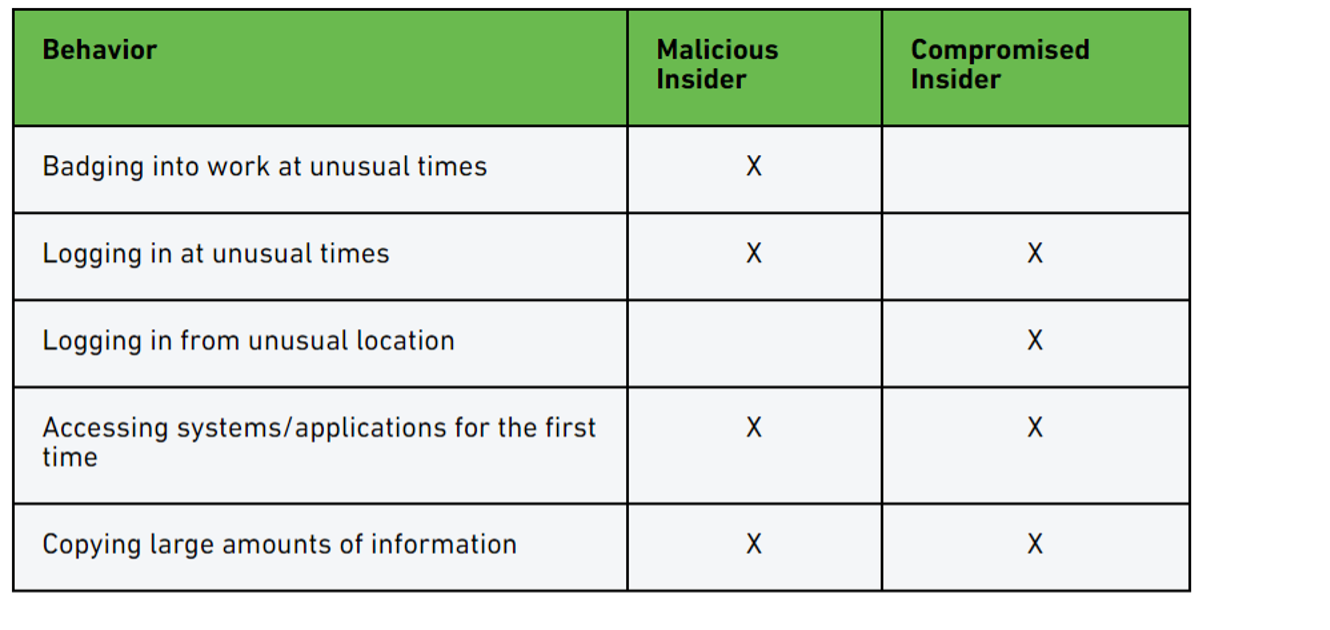

La tabella successiva riporta alcuni comportamenti degli utenti che possono indicare una minaccia interna:

Gli insider threats possono essere identificati anche grazie all’uso di specifici insider threat indicators.

8 suggerimenti per creare il proprio programma Insider Threats

Se non disponi già di un programma di Insider Threats, ora è il momento di iniziare a crearne uno. Questi suggerimenti possono aiutarti a garantire che il tuo piano sia completo e che tu possa implementarlo in modo efficace.

- CREARE UN TEAM DEDICATO

Prima di poter creare un programma efficace, è necessario disporre di un team in grado di garantire la conoscenza combinata delle attività e degli obiettivi aziendali nonché delle vulnerabilità. Questo team dovrebbe includere rappresentanti del team di sicurezza, IT, legali, risorse umane e dirigenziali. Con questo team, sarà possibile elaborare politiche informate e creare procedure attuabili che rientrano nelle linee guida normative, politiche e legali.

- DETERMINARE GLI ASSET CRITICI

Il team di cui sopra dovrà creare una mappa delle risorse dell’organizzazione e determinare le priorità delle minacce rivolte verso tali risorse. Ciò include risorse sia virtuali che fisiche, come documentazione interna, chiavi magnetiche, prototipi di prodotti e dati dei dipendenti. Il programma dovrebbe garantire la massima copertura alle risorse più sensibili pur tenendo sempre conto di quelle con priorità più bassa.

Per determinare quali informazioni o accessi sono importanti, si potrà fare affidamento sul team di pianificazione che, essendo composto da membri da tutte le unità aziendali, avrà una visione ampia e completa degli asset critici dell’organizzazione che possono essere di interesse.

- ESEGUIRE UNA VALUTAZIONE DEL RISCHIO BASATA SULLE MINACCE INTERNE

Valutare lo stato attuale e la conformità delle attività aziendali può aiutare a identificare le lacune di sicurezza esistenti che devono essere colmate. Ciò potrebbe implicare il controllo delle configurazioni dei sistemi rispetto a benchmark noti, la conferma delle impostazioni in base a criteri stabiliti o l’esecuzione di test di penetrazione per verificare l’efficacia degli strumenti.

In particolare, è necessario valutare i sistemi e le protezioni in termini di capacità di rilevare le minacce dagli utenti autorizzati. Ciò significa testare la capacità di identificare modelli di comportamento sospetti come l’accesso improvviso o la copia di grandi quantità di dati.

- ESEGUIRE VERIFICHE DEI PRECEDENTI DEI DIPENDENTI

Parte della conoscenza del rischio legato a minacce interne è essere consapevoli di chi fa parte del team. Un modo per verificarlo è attraverso i cosiddetti “background checks”. Se qualcuno è stato precedentemente licenziato a causa di abusi aziendali, potrebbe essere utile esserne a conoscenza.

Bisogna ovviamente prestare la massima attenzione con queste informazioni e utilizzarle in modo equo. I controlli dei precedenti non sono infallibili e possono rivelare informazioni attribuite falsamente. Inoltre, i lavoratori non dovrebbero essere puniti per eventi passati nella loro vita personale che non influiscono sulla loro capacità di lavorare.

Malicious insider possono essere identificati utilizzando Behavioral Indicators.

- IMPLEMENTARE E MANTENERE I CONTROLLI SULLA SICUREZZA DELLE INFORMAZIONI

Una delle protezioni più efficaci per i tuoi dati è la capacità di limitare l’accesso ali stessi, anche agli addetti ai lavori. È necessario concedere agli utenti l’accesso ai dati di cui hanno bisogno per svolgere il proprio lavoro. Se è temporaneamente richiesto un accesso aggiuntivo, è possibile fornirlo secondo necessità.

Limitando l’accesso ai dati tramite criteri di accesso e crittografia, si riduce la quantità di opportunità che i dipendenti possono avere per abusare dei propri privilegi. Al tempo si riduce anche la quantità di danni che gli aggressori possono potenzialmente causare se ottengono credenziali compromesse.

- CREARE CASI D’USO SPECIFICI PER LE MINACCE INTERNE

I casi d’uso sono linee guida da utilizzare quando le procedure del programma devono essere implementate. Ad esempio, se un utente utilizza un archivio cloud non approvato o ha richiesto un accesso limitato. Creando casi d’uso per i problemi più comunemente previsti, è possibile aiutare i team di sicurezza a monitorare in modo affidabile le potenziali minacce e ad agire per risolvere le vulnerabilità.

In questi casi d’uso dovrebbero essere incluse delle procedure di monitoraggio proattivo in particolari situazioni (ad esempio, un maggiore livello di sicurezza richiesto per dipendenti dimissionari). In queste situazioni le minacce interne possono essere maggiori e dovrebbero essere gestite con maggiore attenzione. Questo tipo di monitoraggio è spesso un requisito di conformità o best practice in molti settori.

- DEFINIRE, VALUTARE E SELEZIONARE GLI STRUMENTI PER BLOCCARE MINACCE INTERNE

Ogni organizzazione sicuramente dispone di numerosi strumenti di sicurezza ma a fronte delle attività precedenti è possibile scoprire che gli attuali strumenti sono carenti per rispondere a minacce interne. In quest’ultimo caso, è necessario iniziare a valutare strumenti in grado di colmare le lacune. In generale, questo significa adottare strumenti di monitoraggio più completi. In particolare, quelli con funzionalità di analisi comportamentale.

È necessario dare la priorità agli strumenti in grado di eseguire il monitoraggio end-to-end dell’attività degli utenti e fornire visibilità in tempo reale. Inoltre, è opportuno cercare strumenti in grado di centralizzare le operazioni di sicurezza, incorporando funzionalità di monitoraggio, registrazione, analisi e avviso, se possibile. Questa centralizzazione consente di analizzare le condizioni del sistema in modo più approfondito e aumenta la possibilità di rilevare tempestivamente attività sospette.

- RIVEDERE NEL TEMPO IL PROGRAMMA INSIDER THREATS

Come parte integrante del programma, è necessario prevedere controlli periodici di strumenti, autorizzazioni e procedure. I sistemi, il personale e le minacce sono dinamici ed è necessario assicurarsi di tenere conto delle modifiche necessarie.

Durante gli auditing periodici, è necessario prendere nota di eventuali aree obsolete o vulnerabili e adattare il programma di conseguenza. Inoltre, se si verificano incidenti, è opportuno assicurarsi di applicare il feedback proveniente dal processo di risposta agli incidenti per migliorare il programma corrente. Il mancato aggiornamento delle procedure dopo un incidente può implicare che la minaccia possa essere ripetuta nel tempo.

Best practice avanzate per programmi Insider Threats

Le pratiche che consigliamo di seguito possono aiutare a garantire che il programma Insider Threats sviluppato con le attività descritte in precedenza sia ben adattato alle esigenze dell’organizzazione e che supporti la produttività del personale.

Allineare la terminologia alla cultura

La terminologia utilizzata nel programma può inquadrare l’azienda come un alleato dei dipendenti o creare un ambiente del tipo “noi contro loro”. E’ importante fare attenzione a come viene etichettato il programma e come sono strutturati gli obiettivi e le procedure per evitarlo. Ad esempio, invece di chiamarlo un “programma Insider Threats”, è possibile definirlo un “programma di protezione dei dipendenti”.

Usando una terminologia neutra o amichevole, si può mostrare buona volontà nei confronti del personale ed evitare di creare risentimento. L’uso di un linguaggio collaborativo può anche aiutare a reclutare dipendenti “alleati” nell’obiettivo di mantenere la sicurezza delle risorse aziendali. Quando i dipendenti si sentono parte importante degli obiettivi, è più probabile che condividano la responsabilità.

Essere trasparenti e creare fiducia

A prescindere dal linguaggio utilizzato nel programma, è necessario assicurarsi che i i dipendenti capiscano perché il programma è in atto e il suo intento. Ciò significa spiegare cosa sta monitorando il programma e perché. Non è necessario specificare in dettaglio come vengono monitorati i sistemi, ma non nascondere le informazioni di alto livello.

Quando i dipendenti sanno che il monitoraggio è in corso e non si sentono presi di mira personalmente, è più probabile che si fidino e apprezzino l’organizzazione. Ciò può ridurre la possibilità di attività dannose e aumentare la probabilità che i dipendenti segnalino attività sospette.

Concentrati sul monitoraggio automatizzato

Il monitoraggio manuale dei sistemi non fornisce la copertura o la profondità necessarie per proteggere correttamente le risorse. La soluzione a questo problema è il monitoraggio automatizzato. Il monitoraggio automatizzato ti aiuta a elaborare e analizzare le informazioni provenienti da tutti i tuoi sistemi e consente ai team di sicurezza di concentrarsi sulla risoluzione e prevenzione delle minacce.

Proteggere la tua organizzazione dalle minacce interne è importante quanto le pratiche di sicurezza informatica tradizionali incentrate sulle minacce esterne. Tuttavia, le minacce interne sono spesso molto più difficili da rilevare rispetto alle minacce esterne all’organizzazione poiché provengono dai dipendenti (in maniera consapevole o inconsapevole) e non possono essere bloccate da tutti quei sistemi di sicurezza che non entrano in merito al comportamento degli stessi.

Per le minacce interne, soluzioni UEBA (User and entity behavior analytics) sono in grado di riconoscere comportamenti sospetti dei dipendenti che potrebbero indicare intenti dannosi. Exabeam è leader riconosciuto di queste tecnologie.

Autore: Paolo Cecchi