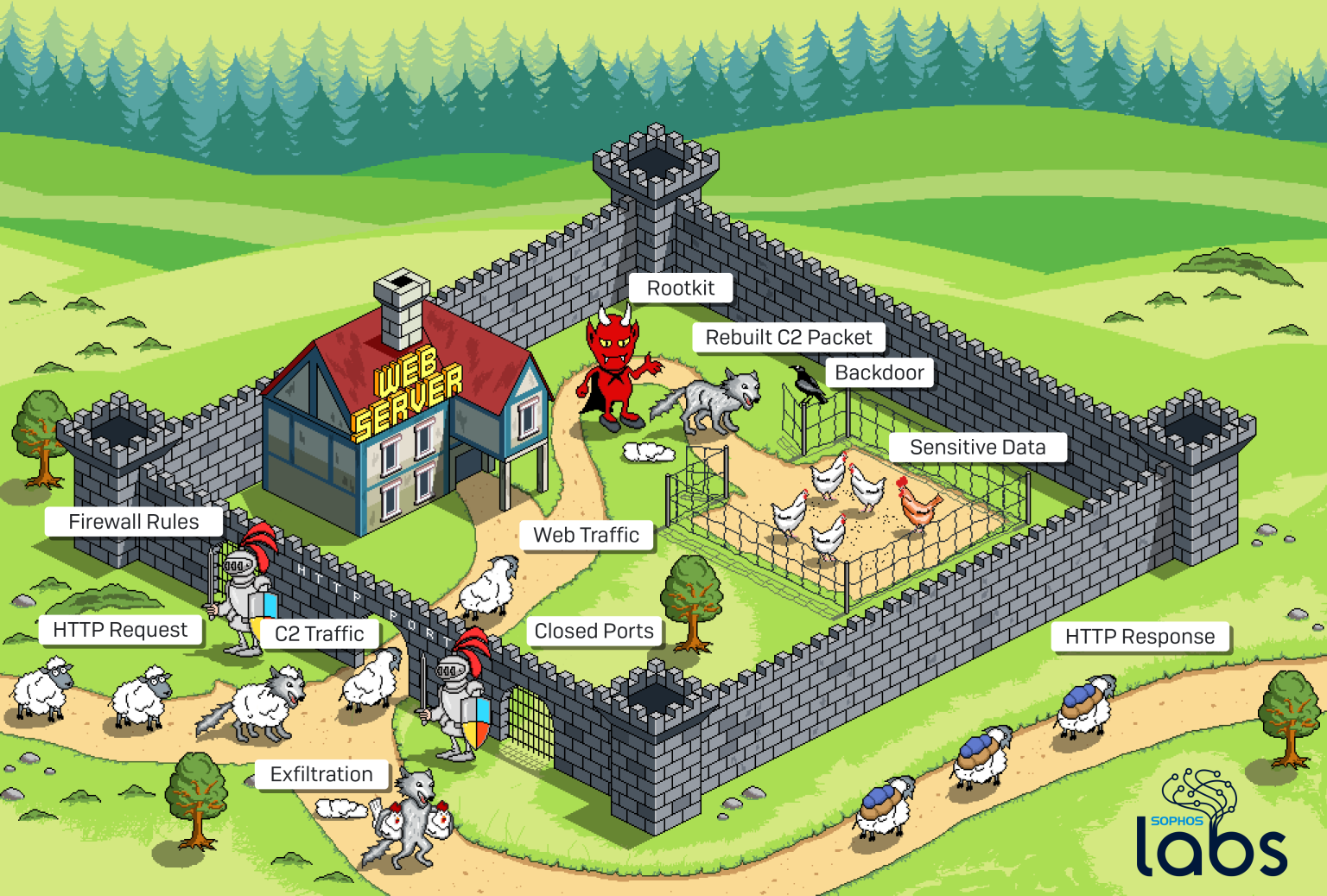

SophosLabs ha scoperto un attacco sofisticato che ha impiegato una combinazione unica di tecniche per eludere il rilevamento e che consente al malware di comunicare liberamente con il suo comando e controllo server (C2) attraverso un firewall che, in circostanze normali, dovrebbe impedire proprio quel tipo di comunicazione di raggiungere il server infetto.

Sophos ha definito il metodo utilizzato dagli hacker “Cloud Snooper”. La società ha riscontrato l’attacco mentre indagava su un’infezione da malware su un server ospitato in AWS, ma afferma che l’attacco potrebbe funzionare su qualsiasi server protetto da un firewall, inclusi i server locali.

Nell’attacco analizzato da Sophos, i sistemi compromessi eseguivano istanze EC2 di Windows e Linux. Mentre i gruppi di sicurezza AWS erano configurati per consentire solo al traffico HTTP o HTTPS in entrata di raggiungere il server, un sistema Linux compromesso accettava anche connessioni sulle porte TCP 2080 e 2053, che gli aggressori aprivano.

Non è chiaro esattamente come gli attaccanti abbiano installato il malware, ma i ricercatori ritengono che potrebbero aver effettuato l’accesso al server attraverso un dictionary attack su una porta SSH esposta.

Gli hacker hanno distribuito un rootkit che a sua volta ha installato un Trojan backdoor. La backdoor, che gli aggressori avrebbero potuto usare per rubare dati sensibili dall’entità bersaglio, comunicava con il server C&C attraverso il rootkit.

I ricercatori hanno identificato backdoor su sistema Windows e su più host Linux. Un’analisi ha mostrato che la backdoor di Windows era basata sul malware Gh0stRAT.

Al fine di aggirare il firewall del server, gli aggressori hanno mascherato il traffico C2 come traffico legittimo. Ciò garantisce che il firewall non blocchi il traffico che contiene le istruzioni per il malware o il traffico che contiene i dati inviati al server C2.

“Per aggirare le regole del firewall, gli aggressori comunicano con il rootkit inviando richieste dall’aspetto innocente al server Web sulle normali porte del server Web. Un ascoltatore che ispeziona il traffico in entrata prima che raggiunga il server Web intercetta le richieste appositamente predisposte e invia istruzioni al malware in base alle caratteristiche di tali richieste”

ha spiegato Sergei Shevchenko, responsabile della ricerca sulle minacce di Sophos.

“La complessità dell’attacco e l’uso di un set di strumenti APT (Advanced Persistent Threat) su misura ci dà motivo di ritenere che il malware e i suoi operatori fossero un attore avanzato della minaccia, possibilmente sponsorizzato dallo stato-nazione”,

ha affermato Shevchenko.

Si tratta di un caso estremamente interessante in quanto dimostra la vera natura multi-piattaforma di un attacco moderno. Un attaccante ben finanziato, competente e determinato difficilmente potrà mai essere limitato dai confini imposti dalle diverse piattaforme.

Dettagli e info su https://news.sophos.com/en-us/2020/02/25/cloud-snooper-attack-bypasses-firewall-security-measures/