Durante lo scorso anno il numero di attacchi di phishing sferrati dai cybercriminali è aumentato in modo significativo e la tendenza è destinata a continuare nel 2021. Gli attaccanti hanno approfittato del caos e della confusione provocati dalla pandemia, e questo clima perfetto ha permesso ai cybercriminali di trasformare le campagne di phishing nella loro arma principale. Le campagne, infatti, sono state progettate in modo da fare leva sull’emotività delle persone e su normali tratti umani quali l’avidità, la curiosità, il timore e il desiderio di aiutare gli altri, particolarmente nel contesto di una pandemia.

Ora che le aziende si stanno organizzando per riportare in ufficio la loro forza lavoro distribuita, è probabile che i cybercriminali vorranno cogliere l’opportunità di colpire le imprese in un momento di transizione. Prima di occuparci delle minacce, approfondiamo l’argomento del phishing. Che cosa si intende per phishing? Il phishing è un attacco informatico in cui il cybercriminale utilizza e-mail, SMS, app del cellulare o i social media per stabilire un contatto con la vittima e indurla a condividere dati riservati – come password e numeri di conto – o a scaricare inavvertitamente file malevoli che installano virus. Gli attaccanti si spacciano generalmente per un’entità fidata, come una persona o un’azienda con cui la vittima ha contatti frequenti.

Esistono vari tipi di attacchi di phishing, ma i più comuni sono lo spear phishing (mirato a una sola persona), il pharming (dirottamento della vittima su siti fraudolenti), lo smishing (via SMS), il vishing (via cellulare), il dirottamento delle sessioni, il whaling (phishing in ambito finanziario e di grosse aziende), la clonazione e lo spoofing (falsificazione degli ID dei domini).

Esistono vari tipi di attacchi di phishing, ma i più comuni sono lo spear phishing (mirato a una sola persona), il pharming (dirottamento della vittima su siti fraudolenti), lo smishing (via SMS), il vishing (via cellulare), il dirottamento delle sessioni, il whaling (phishing in ambito finanziario e di grosse aziende), la clonazione e lo spoofing (falsificazione degli ID dei domini).

Le campagne di phishing vengono ideate tenendo conto degli interessi delle vittime oppure sfruttando contenuti e argomenti che tendono a suscitare un qualche tipo di reazione. Ora che le imprese si stanno organizzando per riportare in ufficio la forza lavoro remota, è presumibile che i cybercriminali approfitteranno delle vulnerabilità legate a questa transizione per lanciare un’altra ondata di attacchi di phishing.

Il ritorno in ufficio rappresenta un’opportunità per gli hacker

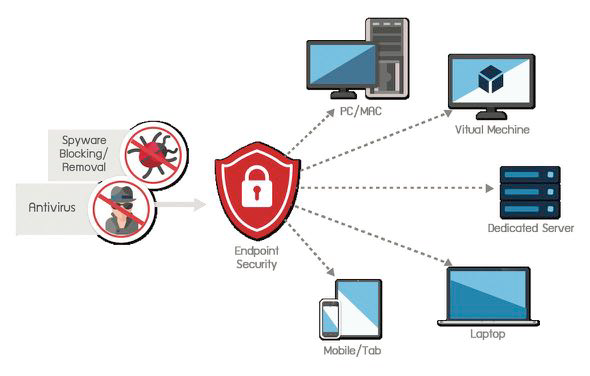

Nel 2020 la maggior parte delle aziende di tutto il modo ha dovuto adattarsi a una nuova normalità in cui i dipendenti lavoravano in smart working. Per gli addetti alla sicurezza aziendale, questa rivoluzione ha significato elaborare rapidamente nuovi protocolli e procedure per garantire la sicurezza degli endpoint, specialmente perché tanti dipendenti utilizzavano dispositivi personali.

Un anno dopo, lavorare con una forza lavoro distribuita geograficamente è diventata la normalità per le aziende, quindi, è probabile che molte di loro continueranno a operare con un modello ibrido, in cui una parte dei dipendenti lavora da remoto in modo permanente o saltuario.

Dover gestire una forza lavoro distribuita e diversificata rappresenta una sfida per i responsabili della sicurezza perché non consente di avere una visibilità completa su ogni endpoint, specie se personale, che si collega ai sistemi e alle reti aziendali. Il ricorso in massa allo smart working ha accelerato l’adozione di applicazioni per il lavoro diffuso che, tuttavia, in ragione dell’urgenza, non sempre sono state esaminate e valutate per attestarne la sicurezza.

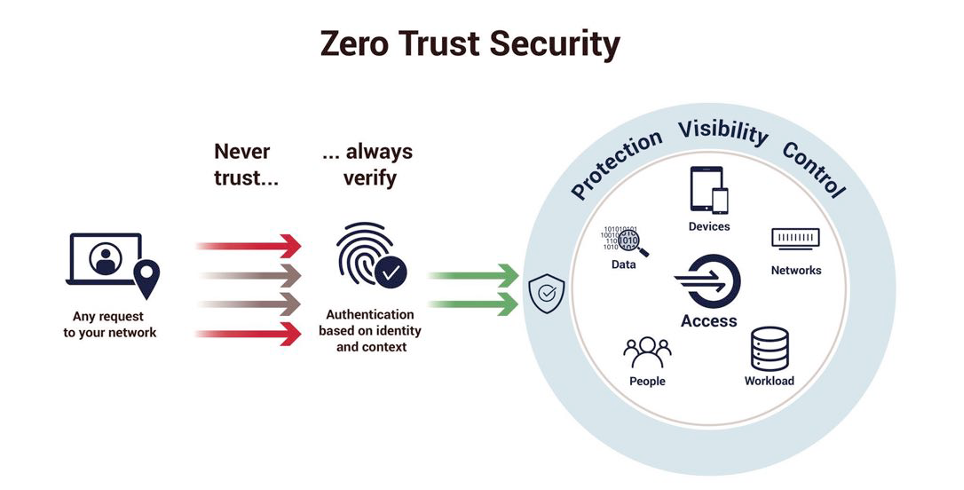

Per gestire in sicurezza il ritorno in ufficio o l’adozione di un modello lavorativo ibrido, le aziende devono adottare un approccio Zero Trust, ossia una metodologia che monitora e convalida su base continuativa i privilegi di accesso e i diritti degli utenti e dei relativi dispositivi.

Il personale che tornerà a lavorare in sede proverà una certa dose di ansia in merito alla salute, all’igiene, alle nuove misure, alle disposizioni sul distanziamento sociale ecc. e rappresenta un bersaglio ghiotto per nuove campagne di phishing. Formare il personale sui principi della cybersicurezza e sui comportamenti sicuri che mettono al riparo dalle truffe informatiche – che possono colpire quando si lavora da casa, sui mezzi pubblici o in ufficio – sarà fondamentale perché permette di essere aggiornati sulle nuove minacce e proteggere se stessi e i dispositivi personali e aziendali da attacchi informatici.

Che cosa ci ha insegnato il 2020

L’incertezza generata dalla pandemia ha spaventato le persone e le ha spinte a cercare risposte. I timori legati alla diffusione del virus sono stati abilmente sfruttati per le intrusioni mirate e la tematica COVID-19 è diventata un’esca per le campagne di phishing. Le persone cercavano spasmodicamente informazioni e rassicurazioni da parte della propria azienda, del governo, degli operatori sanitari e di altri specialisti.

In un contesto del genere, immaginiamo di ricevere un’email che sembra provenire da una di queste fonti e che annuncia importanti novità sul COVID-19.

È verosimile che un’e-mail di questo tenore non venga esaminata attentamente ed è qui che, con un solo clic, la vittima espone il suo dispositivo alla violazione. Le aziende devono capire in che modo i cybercriminali hanno sfruttato la pandemia nel 2020 e aspettarsi attacchi analoghi anche nel 2021. La fabbricazione e la distribuzione dei vaccini è un argomento caldo in tanti paesi, e ha generato molta curiosità ovunque.

È probabile che i cybercriminali prenderanno di mira chi cerca informazioni sui vaccini creando campagne pensate specificamente per dare l’impressione di contenere informazioni sulla tempistica delle campagne vaccinali, su come farsi vaccinare in sicurezza, sull’efficacia dei diversi vaccini, delucidazioni sulle nuove varianti del virus e così via.

I programmi di somministrazione dei vaccini saranno l’obiettivo principale delle iniziative di raccolta di dati di intelligence soprattutto se sponsorizzate da attaccanti nation-state alla ricerca di modi per destabilizzare le campagne vaccinali degli stati rivali.

Conclusioni

Il 2021 rappresenta l’anno della speranza, e le aziende devono gestire con cautela la transizione verso la normalità.

I cybercriminali faranno tutto quanto in loro potere per spargere il caos e abusare delle insicurezze delle persone tramite le campagne di phishing. I responsabili della sicurezza devono trarre gli opportuni insegnamenti da ciò che è avvenuto nel 2020 ed essere consapevoli che i cybercriminali tenteranno di servirsi di questo momento di transizione per colpire le aziende. Adottare un approccio Zero Trust e fare in modo che il personale sia sempre consapevole dei rischi per la sicurezza sono due misure essenziali per contrastare i rischi informatici, e in particolare quelli derivanti dagli attacchi di phishing.

Autore: Luca Nilo Livrieri

Riferimenti:

GTR 2021 – https://go.crowdstrike.com/rs/281-OBQ-266/images/Report2021GTR.pdf

https://www.crowdstrike.com/cybersecurity-101/phishing/

https://www.crowdstrike.com/cybersecurity-101/zero-trust-security/