Generalità

L’Operational Technology (OT), ovvero l’hardware e il software che controllano le operazioni industriali, sta notevolmente evolvendo in quelli che vengono definiti Cyber Physical Sistems (CPS): un termine reso popolare da Gartner, che riflette la crescente connettività e intelligenza negli ambienti industriali, senza tralasciare gli aspetti di cyber-sicurezza. Man mano che l’OT diventa CPS, la superficie di attacco cyber si espande. Una volta che sistemi isolati come reti elettriche, linee di produzione, pipelines, vengono interconnessi, apportano vantaggi come il monitoraggio in tempo reale, ma li espongono a nuove minacce informatiche. Le conseguenze sono tangibili: interruzione della produzione, interruzioni di energia con potenziali incidenti fisici che possono propagarsi a tutte le reti di utilities interconnesse.

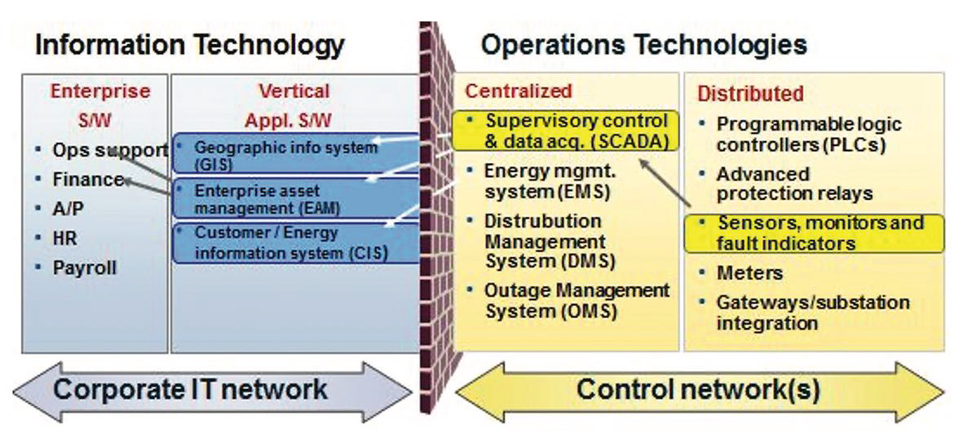

Questa evoluzione sta determinando la necessità di normative di sicurezza OT più stringenti. A differenza dell’IT, che tipicamente gestisce i dati, l’OT gestisce i processi fisici. La crescente convergenza tra i due ambiti comporta sfide uniche. Le normative stanno ora affrontando questo aspetto, obbligando le organizzazioni ad adattarsi a rivedersi in un nuovo approccio, orientandosi alla protezione delle infrastrutture critiche industriali.

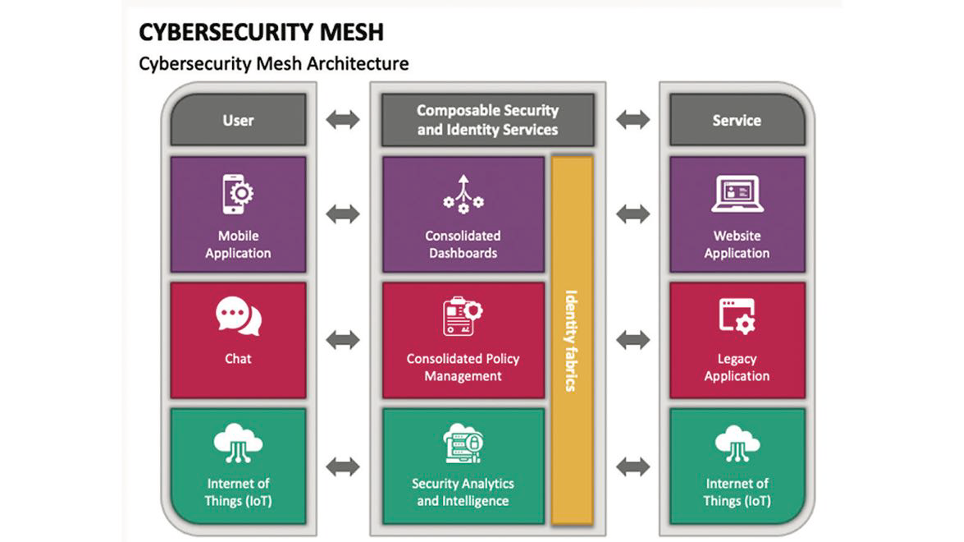

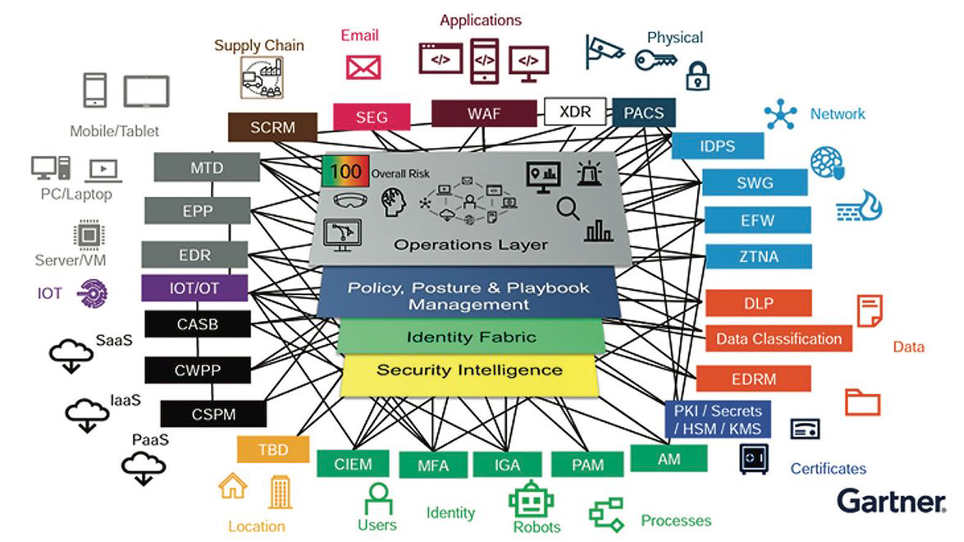

Fig.1A e 1B – Architetture MESH – Fonte Gartner 2025

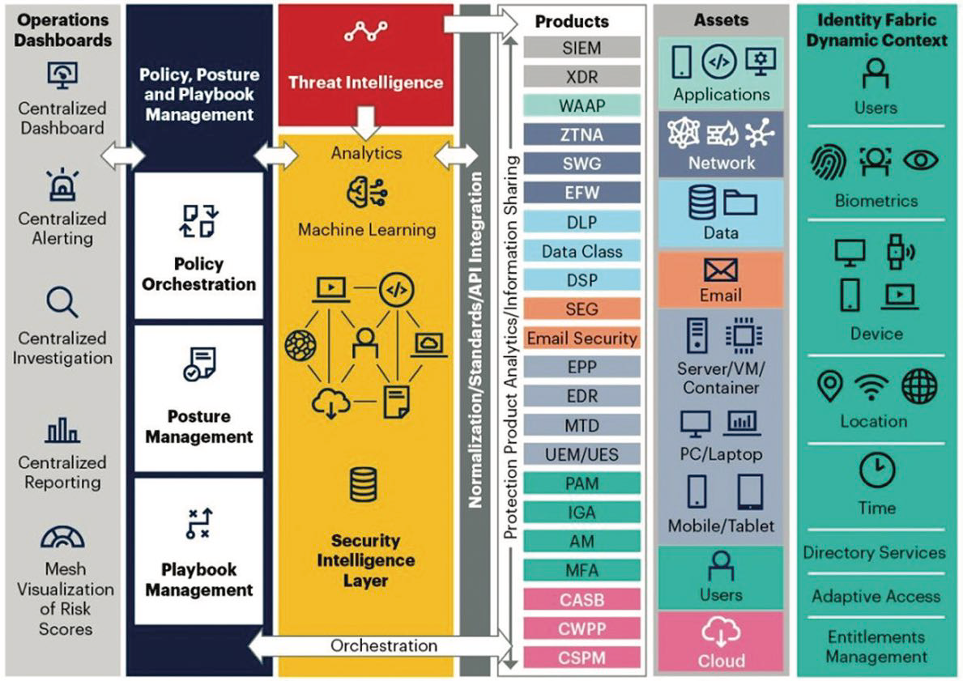

Nell’evoluzione della sicurezza informatica, due concetti fondamentali meritano la giusta attenzione:

A) la “Cyber Security Mesh Architecture”[B005] creata da Gartner.

B) lo Zero-Trust Framework di NIST-CISA e Forrester.

Entrambi si distinguono come elementi rivoluzionari nel settore OT/CPS e come vedremo sono tra loro correlabili. Questi due approcci, nel loro insieme, consentono alle organizzazioni di rafforzare i propri ambienti contro le minacce in modo più efficiente ed efficace, rispetto ai tradizionali modelli di sicurezza perimetrale. Quest’anno più che mai le normative sulla sicurezza OT hanno ridefinito la sicurezza informatica per le reti energetiche, la produzione e le infrastrutture critiche. Le organizzazioni dovranno districarsi tra le complessità degli standard di sicurezza informatica, sia statunitensi sia europei: dal modello Zero Trust del NIST al Cyber Resilience Act europeo. Questo studio fornisce spunti di riflessione e best practice per la sicurezza informatica industriale per aiutare le organizzazioni a proteggere i propri asset e a raggiungere le conformità.

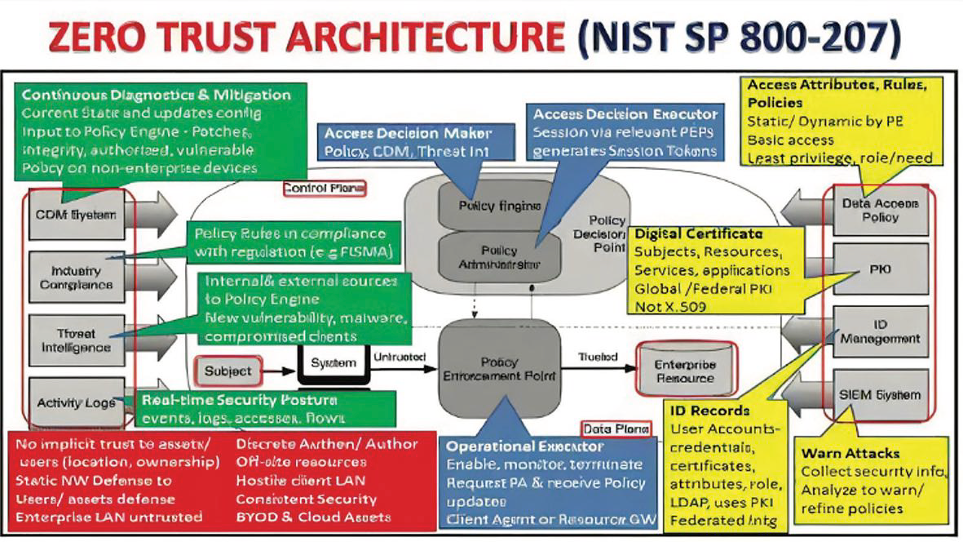

Le Specifiche Zero Trust secondo il NIST sono descritte principalmente nella pubblicazione NIST SP 800-207[B004], che definisce l’architettura Zero Trust come un insieme di principi guida piuttosto che tecnologie specifiche. Ecco i punti chiave:

1 Il modello si basa sul principio che nessuna entità (utente, dispositivo, rete) debba essere implicitamente attendibile, sia all’interno che all’esterno del perimetro aziendale.

2 Si richiede un’autenticazione e autorizzazione continua, basata sul rischio, per ogni accesso a risorse aziendali.

3 Il framework promuove il concetto di “privilegio minimo”, ovvero concedere agli utenti solo i permessi strettamente necessari.

4 Includere la microsegmentazione della rete e un monitoraggio continuo dello stato degli utenti, dispositivi e attività per prevenire movimenti laterali delle minacce.

5 È raccomandato un approccio multidimensionale di sicurezza con più livelli e controlli.

6 Deve applicarsi ad ambienti multicloud, ibridi e con forza lavoro distribuita.

Altre pubblicazioni come NIST SP 1800-35B offrono indicazioni pratiche per l’implementazione del modello. In sintesi, il modello Zero Trust del NIST sposta la difesa dal perimetro statico a un controllo continuo e granulare, basato sulle identità e sul contesto di tutte le richieste di accesso alle risorse aziendali per migliorare la sicurezza complessiva.

Fig. 2 – Architettura ZERO TRUST NIST 800-207 [B004] [B007] [B008]

Cyber Resilience Act (CRA) [B006] è un regolamento dell’Unione Europea entrato in vigore il 10 dicembre 2024, con l’obiettivo di migliorare la sicurezza informatica e la resilienza cibernetica in Europa. Il CRA introduce requisiti obbligatori di cybersecurity per i prodotti hardware e software con componenti digitali immessi sul mercato europeo, dal design alla manutenzione, garantendo così un livello più alto e coerente di sicurezza per consumatori e imprese. Il CRA nasce per affrontare due problemi chiave: la bassa sicurezza dei prodotti digitali e la carenza di aggiornamenti tempestivi per correggere vulnerabilità note. Mira inoltre a fornire agli utenti informazioni chiare e affidabili, utili per scegliere prodotti con adeguate caratteristiche di cyber-sicurezza e per utilizzarli in modo sicuro. Con questo regolamento si vuole spostare la responsabilità verso i produttori, che devono assicurare la sicurezza durante l’intero ciclo di vita del prodotto. Il regolamento si applica a tutti i prodotti con componenti digitali collegabili direttamente o indirettamente ad un dispositivo di rete, con alcune esclusioni come software open source e prodotti già regolati da altre normative (ad esempio dispositivi medici, aeronautica, automotive).

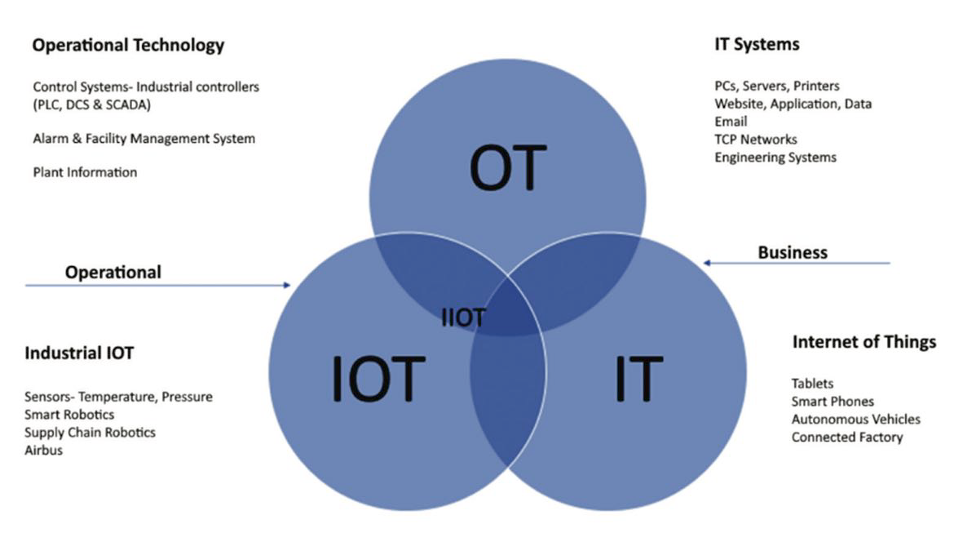

Il CRA si inserisce nel quadro più ampio delle strategie europee per la sicurezza informatica, come la Direttiva NIS2. Inoltre garantisce la convergenza tra IT, OT e IOT (Internet Of Things) anche in configurazione Industry (IIOT).

Convergenza IT/OT

La convergenza di IT con OT rappresenta l’integrazione dei sistemi informatici con i sistemi tecnologici operativi, consentendo ai sistemi fisici di comunicare con le reti digitali. Ciò si verifica quando i dispositivi IT e OT si interconnettono e interagiscono tra loro all’interno di uno stesso ambiente. Storicamente, le reti OT erano “air-gapped”, ovvero isolate fisicamente dalle reti esterne di tipo IP. Queste reti si basavano per lo più su sistemi cosiddetti SCADA, ancora oggi operativi. La interconnettività con le reti IT (IP-based o tramite altri protocolli) consente una migliore gestione degli asset in fase manutentiva. Gartner definisce questi approcci all’integrazione come “lo stato finale ricercato dalle organizzazioni in cui, invece di separare IT e OT come aree tecnologiche con diverse competenze e responsabilità, si instaura un flusso integrato di processi e informazioni”.

Fig.3 – Fonte SAP [B003]

La nuova frontiera della cybersecurity OT, convergente verso il mondo IT, si basa su un approccio integrato e proattivo che include l’adozione di tecnologie avanzate come l’intelligenza artificiale AI (Artificial Intelligence) e il cloud computing, una maggiore visibilità e gestione degli asset OT, nonché modelli di difesa capaci di affrontare le vulnerabilità specifiche degli ambienti OT, inclusa la forza lavoro ibrida. La sicurezza OT sta dunque evolvendo per affrontare minacce crescenti, come attacchi mirati, ransomware ed esposizione di asset OT a domini malevoli, con un focus sulle capacità di rilevamento avanzato tramite sistemi Endpoint Detection and Response (EDR), adattati agli ambienti OT. Gli esperti sottolineano inoltre che per il futuro è fondamentale un modello graduale e strutturato di implementazione della cybersecurity OT, che consenta di migliorare la sicurezza senza compromettere l’operatività industriale. Una sorta di strategia incrementale sintetizzata nei seguenti tre punti, cui il management dovrà adeguarsi:

1 Analisi tecnica e organizzativa, per l’attribuzione corretta di ruoli e implementazione di policy di sicurezza.

2 Monitoraggio continuo, con azione proattiva per anticipare rischi e mitigare le vulnerabilità.

3 Collaborazione e integrazione tra team IT e team OT, per un approccio sinergico alla sicurezza industriale.

Come dicevamo, avremo un uso crescente di AI per la predizione delle minacce e automazione della risposta agli attacchi, con maggiore integrazione cloud e cybersecurity per la gestione continua e resiliente. Avremo inoltre un rilevamento avanzato e risposta automatica con EDR specifici per ambienti OT specifici, includendo capacità di isolamento di dispositivi compromessi. Infine, assisteremo a una crescente orchestrazione della sicurezza e dell’Edge Computing, per proteggere in tempo reale i nodi periferici critici. La trasformazione digitale rende fondamentale il raggiungimento di un equilibrio tra efficienza operativa e sicurezza avanzata degli ambienti OT, puntando verso sistemi sempre più resilienti e adattativi di fronte alle minacce cyber in continua evoluzione.

Aggiornamenti normativi USA/EU

L’adeguamento alle nuove normative USA/EU sulla sicurezza OT è particolarmente stringente. Con il continuo aumento delle minacce informatiche contro infrastrutture critiche e sistemi industriali, il 2025 segna una svolta nelle normative sulla sicurezza. I governi e organismi di regolamentazione hanno imposto obblighi di sicurezza più severi, volti a proteggere le reti energetiche, gli impianti di produzione e i servizi essenziali dagli attacchi informatici. Eventi di alto profilo hanno evidenziato gravi lacune nella sicurezza OT, spingendo Stati Uniti e Unione Europea a ripensare profondamente la legislazione in materia. L’estensione di NIST 800-82 di NIS2 e del Cyber Resilience Act garantisce che gli ambienti OT non siano più esenti dagli standard di conformità applicati da tempo alle reti IT. Si segnala inoltre che:

- I sistemi di controllo industriale (ICS) sono obiettivi primari: gli attacchi ransomware e quelli da parte di Stati nazionali contro l’OT sono aumentati.

- L’interconnessione tra IT e OT aumenta il rischio di attacchi informatici laterali sulle reti.

- I governi stanno imponendo misure di reporting e sicurezza più severe: le organizzazioni devono ora implementare il monitoraggio in tempo reale, modelli Zero Trust e una maggiore sicurezza dei fornitori.

- Le aziende dovranno adattarsi rapidamente per evitare sanzioni e proteggere la propria infrastruttura OT.

Aggiornamenti normativi statunitensi alla sicurezza OT

Il panorama normativo, a partire dal 2025, sta introducendo cambiamenti significativi nel modo in cui le organizzazioni industriali e quelle operanti nelle infrastrutture critiche devono proteggere i propri ambienti OT. Diversi framework chiave definiscono i requisiti di conformità, in particolare nei settori energetico, manifatturiero e in altri settori che fanno affidamento sui sistemi di controllo industriale (ICS):

1 Cyber Performance Goals (CPG) di CISA 2025 – Rafforzamento delle difese OT I più recenti Cyber Performance Goals (CPG) di CISA si concentrano sul miglioramento della segmentazione della rete OT, sull’applicazione dei principi Zero Trust e sul rafforzamento della sicurezza della supply chain. Le organizzazioni devono adottare strategie di sicurezza informatica basate sul rischio per conformarsi a queste linee guida.

2 Aggiornamenti NIST 800-82 – Best Practice per la Sicurezza Industriale Con l’evoluzione delle minacce informatiche, NIST 800-82 [ B009] ora include:

- Zero Trust per reti OT, che sposta la sicurezza oltre i modelli basati sul perimetro

- Framework di valutazione del rischio su misura per ambienti ICS

- Linee guida per l’integrazione della sicurezza IT-OT, per ridurre le vulnerabilità

3 FERC e NERC-CIP – Conformità alla sicurezza informatica nel settore energetico Per i fornitori di energia e servizi di pubblica utilità, gli aggiornamenti a NERC-CIP (Critical Infrastructure Protection), richiesti dalla FERC (Federal Energy Regulatory Commission), aumentano i requisiti per:

- Monitoraggio continuo migliorato

- Misure di risposta agli incidenti più rigorose

- Controlli di sicurezza estesi per terze parti.

Aggiornamenti normativi europei alla sicurezza OT

L’UE ha introdotto normative più severe sulla sicurezza OT. Framework chiave come NIS2, il Cyber Resilience Act (CRA) e la normativa ISO/IEC 62443 stanno definendo nuovi standard di conformità per la sicurezza informatica industriale in tutta Europa.

1 Conformità NIS2 per la sicurezza OTAmpliamento dell’ambito normativo La Direttiva NIS2, che sostituisce la NIS1, amplia significativamente gli obblighi di sicurezza informatica per i settori che dipendono dall’OT. Le principali modifiche includono:

- Copertura settoriale più ampia, che ora include energia, trasporti, produzione e servizi digitali.

- Requisiti di segnalazione degli incidenti più sostanziali, con notifiche di violazione 24 ore su 24.

- Valutazioni obbligatorie del rischio per le reti OT, per prevenire gli attacchi alla Supply Chain.

2 Cyber Resilience Act (CRA) – Nuove responsabilità dei fornitori per la sicurezza OT Il Cyber Resilience Act stabilisce requisiti di sicurezza più rigorosi per i produttori di hardware e software OT. I principali obblighi di conformità includono:

2 Cyber Resilience Act (CRA) – Nuove responsabilità dei fornitori per la sicurezza OT Il Cyber Resilience Act stabilisce requisiti di sicurezza più rigorosi per i produttori di hardware e software OT. I principali obblighi di conformità includono:

- Sicurezza informatica integrata fin dalla progettazione, per garantire che i dispositivi OT soddisfino gli standard di sicurezza prima dell’implementazione.

- Aggiornamenti software continui e patch di sicurezza, per l’intero ciclo di vita dei prodotti industriali.

- Responsabilità per la sicurezza della supply chain, che richiede ai fornitori di valutare i rischi di terze parti.

3 Allineamento a ISO/IEC 62443 – Rafforzamento dei framework di sicurezza OT Molte normative UE sono allineate allo standard ISO/IEC 62443, riconosciuto a livello globale per la sicurezza informatica industriale. La conformità a questo framework aiuta le aziende a:

- Implementare controlli di sicurezza basati sul rischio per reti ICS e OT

- Soluzioni di accesso remoto sicure in ambienti industriali

- Migliorare le strategie di rilevamento e risposta agli incidenti.

Con le normative USA e UE sempre più stringenti, che impongono una rigorosa sicurezza OT, le aziende devono necessariamente adattare le proprie reti industriali ai requisiti di conformità. Tuttavia, il raggiungimento di questo obiettivo è ulteriormente ostacolato dalla crescente convergenza tra sistemi IT e OT, che introduce nuovi rischi e sfide da affrontare attraverso nuovi modelli avanzati di sicurezza.

Panorama sulle nuove minacce

Le nuove minacce ai sistemi cyber-fisici si stanno evolvendo rapidamente, spingendo i difensori a sviluppare contromisure specifiche per proteggere queste infrastrutture critiche. In particolare avremo:

1 Attacchi basati su intelligenza artificiale (AI): Gli aggressori utilizzano l’AI per automatizzare e migliorare la sofisticazione degli attacchi, aumentando la velocità e l’efficacia nel bypassare le difese. L’AI viene usata anche per sfruttare vulnerabilità nei dispositivi IoT e OT, inclusi i rischi di compromissione di sensori e controllori utilizzati nelle infrastrutture critiche, come quelle dell’energia, della sanità e dei trasporti.

2 Ransomware mirati e attacchi alle supply chain digitali: I ransomware si focalizzano su settori critici, colpendo software vulnerabili usati per gestire infrastrutture fisiche e digitali, causando interruzioni e danni estesi.

3 Interconnessione IoT/IIoT come vettore di attacco: La crescente diffusione di dispositivi IoT e Industrial IoT nei sistemi cyber-fisici (CPS) amplia la superficie di attacco, poiché questi dispositivi spesso presentano vulnerabilità che possono essere sfruttate per compromettere l’intero sistema.

4 Cyber-warfare e attacchi infrastrutturali governativi: I conflitti in scenari geopolitici e nelle zone di influenza economica inducono Stati antagonisti a condurre campagne sempre più sofisticate contro reti energetiche e di telecomunicazioni, mirando a ecosistemi cyber-fisici critici. Inoltre, non si può escludere che possibili fenomeni di escalation in scenari di guerra reale potranno trasformarsi in attacchi cinetici alle infrastrutture cyber-fisiche, in particolare quelle energetiche.

5 Minacce fisiche collegate a vulnerabilità digitali: Sistemi di videosorveglianza, controllo accessi e altre tecnologie fisiche integrate possono diventare bersagli attraverso le loro componenti digitali.

Contromisure

Le contromisure per i sistemi cyber-fisici possono essere sintetizzate nei seguenti sette punti:

1 Architettura integrata di sicurezza cyber-fisica: implementazione congiunta di misure di sicurezza informatiche (firewall, crittografia, autenticazione avanzata) e fisiche (telecamere, controllo accessi), per proteggere l’intero ecosistema CPS.

2 Segmentazione e Zero Trust: segmentazione rigorosa delle reti OT e IT con un modello Zero Trust che limita l’accesso ai soli dispositivi e utenti strettamente autorizzati, riducendo la propagazione di attacchi.

3 Monitoraggio continuo e risposta in tempo reale: sistemi di rilevamento e risposta attivi 24/7 basati su AI e machine learning per identificare anomalie e rispondere tempestivamente alle minacce.

4 Controllo accessi avanzato: uso di autenticazione multi-fattore (MFA), controllo accessi basato sui ruoli (RBAC) e biometria per garantire l’integrità e la sicurezza sia degli ambienti digitali che fisici.

Fig.5 Convergenza MESH e Zero Trust, Fonte Check Point [B001]

5 Piani di resilienza e incident response: sviluppo di strategie complete per assicurare la continuità operativa e il rapido recupero in caso di attacco o compromissione, con test regolari di piani di emergenza.

6 Aggiornamenti tempestivi e cyber threat intelligence: applicazione rapida di patch di sicurezza e uso di intelligence – sia umana che artificiale – sulle minacce, per anticipare e mitigare gli attacchi emergenti.

7 Collaborazione pubblico-privato: condivisione di informazioni sulle minacce e coordinamento delle risposte, per migliorare la sicurezza delle infrastrutture critiche a livello nazionale e internazionale.

Queste contromisure mirano a proteggere le risorse, sia digitali sia fisiche, dei sistemi cyber-fisici, rendendo più robuste le infrastrutture critiche contro un panorama di minacce sempre più sofisticato e dinamico. L’ architettura integrata Mesh e Zero Trust – cui si rimanda alla bibliografia di riferimento – potrebbe rappresentare una valida soluzione alla sicurezza dei Cyber Physical Systems.

Autore: Francesco Corona

Bibliografia utile

[B001] Cyber Security Mesh Architecture (CSMA) Assessment and Consulting – Check Point Software [B002] https://channels.theinnovationgroup.it/ cybersecurity/convergenza-it-ot-security/ [B003] https://community.sap.com/t5/sap-for-utilitiesblogs/ the-why-how-and-what-of-it-ot-integration-forenergy- distribution-companies/ba-p/13044558 [B004] https://nvlpubs.nist.gov/nistpubs/ specialpublications/NIST.SP.800-207.pdf [B005] Conference-PPTs/Cyber Security Mesh Architecture_Abbas.pdf at master · akudrati/ Conference-PPTs · GitHub [B006] https://digital-strategy.ec.europa.eu/en/policies/ cyber-resilience-act [B007] https://www.youtube.com/ watch?v=o3Or6zgYZx8 [B008] https://www.researchgate.net/figure/ SecHard-Zero-Trust-Orchestrator-Analysis-IX-FUTUREDIRECTIONS- AND-CONCLUSION_fig4_386070534 [B009] https://nvlpubs.nist.gov/nistpubs/ specialpublications/nist.sp.800-82r2.pdf [B010] https://blog.tosibox.com/hubfs/Thought%20 Leadership%20Articles/Thought%20Leadership%20 Article%202%20-%20April%202025.pdf