Generalità

L’industria spaziale è vittima di numerosi attacchi sin dai suoi primordi da parte di una vasta gamma di avversari e per una moltitudine di motivazioni. Il comitato consultivo per i sistemi di dati spaziali (CCSDS) “Security Threats against Space Missioni” aggiorna costantemente una panoramica delle minacce alle missioni spaziali, incluse simulazioni di minacce contro diverse tipologie di missioni. Tuttavia, è di difficile rappresentazione un modello di minaccia dettagliato in quanto fortemente legato agli obiettivi e requisiti di sicurezza della specifica missione target. In generale attacchi specifici al segmento spaziale, inclusa la compromissione alla sicurezza fisica per ottenere ad esempio l’accesso non autorizzato a stazione di terra e ad altre risorse IT, sono fattibili con percentuali di riuscita molto elevate. Un successo nello sfruttamento di una vulnerabilità attraverso un attacco fisico potrebbe ad esempio disabilitare la stazione di terra e influenzare direttamente il funzionamento della missione e dei servizi forniti. Esso potrebbe anche mirare a sorpassare l’impianto di terra per prendere il controllo del veicolo spaziale senza attaccare tecnicamente i sistemi. Un rapporto della NASA, [B001], ha dettagliato il furto di un computer portatile non crittografato e la conseguente perdita dei software di comando e controllo della Stazione Spaziale Internazionale.

Le principali componenti e le loro vulnerabilità

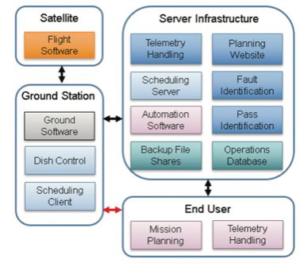

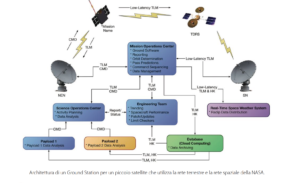

Parlando di sicurezza nel cosiddetto Segmento Spaziale, il profilo di base si concentra quindi su due componenti fondamentali del segmento: quello spaziale-terrestre attribuito alle cosiddette Ground Station (stazioni terrestri) e quello prettamente spaziale-satellitare attribuito al Satellite in orbita. Le due principali componenti della Ground Station, risultano essere Il Mission Operations Center (MOC) che impartisce comandi di controllo a uno o più satelliti e riceve la telemetria dai veicoli spaziali in orbita e il Payload Control Center (PCC) che invia comandi e ricevere risposte da un carico utile (payload) ospitato dal satellite (il payload può essere residente su un veicolo spaziale in cui le operazioni di autobus possono essere eseguite anche da un MOC indipendente e separato da quello di missione). Con la continua proliferazione di piccoli satelliti in orbita terrestre bassa, la sicurezza informatica è qualcosa che la comunità è costretta a prendere seriamente in considerazione.

Parlando di sicurezza nel cosiddetto Segmento Spaziale, il profilo di base si concentra quindi su due componenti fondamentali del segmento: quello spaziale-terrestre attribuito alle cosiddette Ground Station (stazioni terrestri) e quello prettamente spaziale-satellitare attribuito al Satellite in orbita. Le due principali componenti della Ground Station, risultano essere Il Mission Operations Center (MOC) che impartisce comandi di controllo a uno o più satelliti e riceve la telemetria dai veicoli spaziali in orbita e il Payload Control Center (PCC) che invia comandi e ricevere risposte da un carico utile (payload) ospitato dal satellite (il payload può essere residente su un veicolo spaziale in cui le operazioni di autobus possono essere eseguite anche da un MOC indipendente e separato da quello di missione). Con la continua proliferazione di piccoli satelliti in orbita terrestre bassa, la sicurezza informatica è qualcosa che la comunità è costretta a prendere seriamente in considerazione.

Con il basso costo dei piccoli satelliti controllati da hardware di tipo COTS (commercial off-the-shelf ), software open source (prevalentemente Linuxbased) e servizi di stazioni di terra basati sul web, aumenta chiaramente la probabilità di vulnerabilità.

Con il basso costo dei piccoli satelliti controllati da hardware di tipo COTS (commercial off-the-shelf ), software open source (prevalentemente Linuxbased) e servizi di stazioni di terra basati sul web, aumenta chiaramente la probabilità di vulnerabilità.

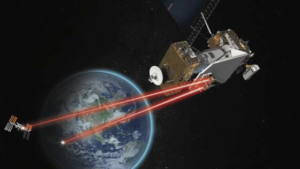

Lo sfruttamento, inoltre, delle reti di computer (CNE) connesse all’architettura Ground Station può avvenire nel punto esatto dove l’attaccante è in grado di compromettere la rete a cui è collegata la stazione di terra. Allo stesso modo attacchi sulle reti IT aziendali potrebbero essere caratterizzati da exploitation di tecnologie mal configurate o vulnerabili per ottenere accessi non autorizzati alle stazioni di controllo a terra. L’infrastruttura cloud, alimenta la maggior parte del quadro di calcolo nella stazione di terra. Dai dati dall’archiviazione all’elaborazione dei dati, l’intera piattaforma di servizi risulta dipendente alle infrastrutture cloud. Il fallimento dell’infrastruttura cloud potrebbe avere effetti catastrofici sulla stazione di terra compreso il denial of service (DoS) per il ricevitore dei dati satellitari. Ad esempio, i principali fornitori di servizi cloud che includono Google Cloud Platform (GCP) sono noti per avere interruzioni delle loro infrastrutture a causa di attacchi interni ed esterni [B002]. Questi casi potrebbero ostacolare le operazioni dei sistemi satellitari in tempo reale. La corruzione/modifica dei dati che si riferisce all’intenzionale o non intenzionale compromissione dei dati può causare errori del software o bug, guasti hardware, uso di software non autorizzato o tentativi attivi di cambiare/modificare i dati con il loro mancato utilizzo. Un comando di un veicolo spaziale compromesso potrebbe causare catastrofici effetti a bordo di una navicella spaziale. Attacchi alla catena di approvvigionamento (Supply Chain) inclusa la perdita di software e strumentazione connessa e all’utilizzo di componenti condivise tra più attori, espone poi il sistema a vulnerabilità che risultano incorporate nella catena di approvvigionamento. Software COTS obsoleti e senza patch, precedentemente distribuiti, espongono il sistema a superfici di attacco molto pericolose. Per non parlare poi delle possibilità di attacco diretto allo spettro elettromagnetico attraverso Jammer. Le architetture di comunicazione tra Ground Station e Satelliti stanno tuttavia evolvendo verso sistemi ottici più sicuri basati su tecnologia laser e fibra ottica.

L’aggiunta di sistemi di propulsione desta ulteriore preoccupazione poiché esiste la possibilità che un attore malevolo prenda il controllo del veicolo spaziale e lo utilizzi per mirare e scontrarsi con altri veicoli spaziali. In risposta a questa minaccia, la NASA richiede a qualsiasi suo veicolo spaziale propulsivo entro 2 milioni di chilometri dalla Terra di proteggere il proprio collegamento di comando con una crittografia conforme al Livello 1 del Federal Information Processing Standard (FIPS) 140-2. La FCC ha anche preso in considerazione la richiesta di crittografia sulle comunicazioni di telemetria, tracciamento e comando per veicoli spaziali propulsivi, ma recentemente ha deciso di non incorporare un requisito specifico in questo momento. Le misure per la protezione dagli attacchi informatici dovrebbero essere prese in considerazione sia per i veicoli spaziali che per i sistemi di terra. Sebbene ulteriori regolamenti federali rimangano all’orizzonte, gli operatori di veicoli spaziali dovrebbero seguire le migliori pratiche.

Le 10 raccomandazioni MITRE, crittografia ed enti del settore

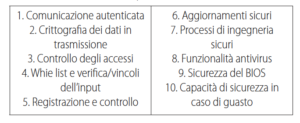

La MITRE Corporation ha offerto i seguenti dieci elementi da considerare per le migliori pratiche di sicurezza informatica dei piccoli satelliti:

Nuovi meccanismi crittografici stanno tuttavia emergendo nell’industria leggera satellitare. L’autenticazione del messaggio di navigazione (NMA) è un meccanismo di autenticazione per fornire autenticità e integrità dei dati di navigazione. NMA può utilizzare crittografie a chiave simmetrica/asimmetrica. Chips Message Robust Authentication (CHIMERA) è un NMA ibrido e l’autenticazione del codice di diffusione risulta un meccanismo proposto per segnali GPS che utilizza l’algoritmo di firma digitale a curva ellittica asimmetrica (ECDSA) P-224. Tuttavia, CHIMERA richiede che i ricevitori abbiano accesso occasionale, tramite canali non GPS, per fornire chiavi pubbliche GPS autenticate e un’infrastruttura a chiave pubblica (PKI) per verificare l’autenticità della chiave fornita. Il sistema Galileo GNSS, come parte dell’autenticazione dei suoi messaggi, incorpora un Efficient Stream Loss-tolerant Authentication (TESLA) protocol con una nuova singola catena unidirezionale di cripto-chiavi grafiche condivise da tutti i satelliti.

Nuovi meccanismi crittografici stanno tuttavia emergendo nell’industria leggera satellitare. L’autenticazione del messaggio di navigazione (NMA) è un meccanismo di autenticazione per fornire autenticità e integrità dei dati di navigazione. NMA può utilizzare crittografie a chiave simmetrica/asimmetrica. Chips Message Robust Authentication (CHIMERA) è un NMA ibrido e l’autenticazione del codice di diffusione risulta un meccanismo proposto per segnali GPS che utilizza l’algoritmo di firma digitale a curva ellittica asimmetrica (ECDSA) P-224. Tuttavia, CHIMERA richiede che i ricevitori abbiano accesso occasionale, tramite canali non GPS, per fornire chiavi pubbliche GPS autenticate e un’infrastruttura a chiave pubblica (PKI) per verificare l’autenticità della chiave fornita. Il sistema Galileo GNSS, come parte dell’autenticazione dei suoi messaggi, incorpora un Efficient Stream Loss-tolerant Authentication (TESLA) protocol con una nuova singola catena unidirezionale di cripto-chiavi grafiche condivise da tutti i satelliti.

Le frequenze di comunicazione satellitare vengono pertanto intenzionalmente protette. I segnali dei satelliti nello spazio sono molto deboli e se c’è troppa interferenza non possono essere ascoltati. All’interno di ciascuna banda di frequenza ci sono designazioni governative e non governative. Alcune frequenze sono solo per uso governativo, altre sono non governative e alcune sono condivise. Tutti gli organismi nazionali devono coordinarsi con l’Unione Internazionale delle Telecomunicazioni (ITU), che è l’organismo di governo a livello internazionale. In Italia ed Europa assisteremo tra qualche decennio a una maggiore liberalizzazione del settore che prenderà il via in ambiti universitari e di ricerca applicata per poi svilupparsi in un mercato sempre crescente che non sarà solo appannaggio delle grandi industrie.

I software da proteggere

La stazione di terra utilizza vari software per il controllo dell’antenna, il comando, la formattazione e la codifica del segnale, la programmazione dei passaggi e l’interfacciamento con il MOC, tutti software da proteggere a livello cyber. Un software calcola la direzione di puntamento utilizzando un Set di elementi a due linee (TLE) per definire il movimento del satellite, un modello accurato della montatura del sistema di puntamento e l’ora GPS, genera comandi motori in funzione del tempo. Il controller del motore utilizza questi comandi per tracciare attivamente il satellite durante un passaggio. Durante il passaggio, viene utilizzata un’altra suite software per monitorare il collegamento, elaborare e codificare i comandi per la trasmissione, gestire qualsiasi formattazione o crittografia del segnale e demodulare e decodificare le trasmissioni ricevute. Questo software gestisce anche la connessione di rete con il MOC su cui viene passato il TLE, nonché i dati per l’upload e le richieste di dati da scaricare. Quando il contatto è completo, i dati ricevuti dal satellite vengono ritrasferiti al MOC. La stazione di terra può anche avere la propria telemetria per quel contatto. Questi dati vengono utilizzati

per tracciare l’andamento delle prestazioni della missione. L’andamento delle prestazioni di ciascun contatto fornisce informazioni e avvisi di degrado sia per il satellite che per la stazione di terra. La stazione di terra può anche utilizzare un software di pianificazione durante la gestione di più missioni. Questo software utilizza la simulazione dell’orbita e le informazioni TLE correnti per determinare quando sono previsti i contatti. Per il MOC, il software di pianificazione della missione è necessario per missioni che richiedono un comportamento del satellite complesso come puntare un bersaglio durante la raccolta di dati scientifici da inviare al SOC (Science Operations Center distinto dal MOC) ad esempio nella fotogrammetria e telerilevamento in bande multi-spettrali. Il software includerà un modello di simulazione della dinamica del satellite e delle capacità dei suoi componenti. L’evento è pianificato definendo una serie di comandi/azioni che devono avvenire in un certo ordine e tempi precisi al passaggio del satellite. Il software simulerà la risposta del satellite e quindi i tempi e le azioni verranno regolate in modo reiterato secondo necessità per ottimizzare il piano e non causare una condizione di guasto. L’output del piano è costituito da tutti i comandi e i database richiesti dal satellite al suo passaggio. Nei satelliti geostazionari le operazioni risultano avere profili di complessità inferiori.

Le vulnerabilità di un MOC sono da ricercare soprattutto nei software di terze parti come quelli che gestiscono l’invio di comandi oppure lo spostamento dell’antenne per il corretto tracciamento dei satelliti oppure software per analizzare automaticamente la telemetria. Il SOC utilizza software specifici per gestire la ricezione, il disassemblaggio, la ricostruzione e la post-elaborazione dei dati scientifici della missione che verranno poi memorizzati nel cloud.

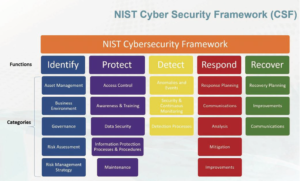

NIST e la gestione dei rischi connessi al segmento spaziale

La direttiva NIST (National Institute of Standard and Technology) IR 8401 IPD SATELLITE GROUND SEGMENT: APPLYING THE CYBERSECURITY FRAMEWORK TO ASSURE SATELLITE COMMAND AND CONTROL [B003], fornisce un adeguato profilo di sicurezza cyber per il segmento spaziale delle Ground Station basandolo sul noto framework NIST a cinque funzioni come riportato in figura e oggetto di precedenti pubblicazioni specificatamente. Tale framework è stato specificatamente adattato alle infrastrutture satellitari di terra.

Il profilo di sicurezza cyber del segmento è progettato per essere utilizzato come parte di un programma di gestione del rischio per aiutare le organizzazioni a gestire rischi di sicurezza informatica per sistemi, reti e asset che costituiscono appunto il segmento satellite terrestre. Il profilo fornisce indicazioni specifiche per:

1 Classificare sistemi, processi e componenti di comando, controllo e comunicazione via satellite nonché sistemi di payload al fine di determinare la posizione esatta del rischio cyber e affrontare il rischio residuo nel modo più adeguato;

2 Definire una postura di sicurezza cyber per sistemi, processi e componenti di sistemi di comando e controllo e payload nel segmento specifico;

3 Stabilire approcci di gestione del rischio definiti e ripetibili per raggiungere uno stato di sicurezza informatica desiderato.

Si rimanda pertanto alla bibliografia specifica [B003] per ulteriori approfondimenti.

Scenari evolutivi: comunicazioni ottiche e utilizzo di laser

La crescente domanda di dati dalle missioni della NASA ha portato negli ultimi decenni a una migrazione verso bande di radiofrequenza (RF) sempre più elevate (X, K e Ka) e, infine, al regime ottico e del vicino infrarosso (near infrared). Si prevede che le comunicazioni ottiche aumenteranno la velocità dei dati di due ordini di grandezza (o più) rispetto ai tradizionali collegamenti RF. I sistemi di prossima generazione incorporeranno comunicazioni ottiche e si prevede che una serie di prime dimostrazioni di volo e usi delle comunicazioni ottiche nel prossimo decennio saranno trasformative per la NASA e altre organizzazioni spaziali. Mentre le frequenze in banda Ka arrivano fino a 40 GHz, il segnale ottico non supera la soglia dei 200.000 GHz. Frequenze più alte offrono il potenziale per enormi aumenti della velocità dei dati, teoricamente proporzionali alla frequenza al quadrato se tutti gli altri fattori sono uguali. In aggiunta alle lun ghezze d’onda ottiche, devono essere considerati anche altri fattori, come disturbi atmosferici, sensibilità del ricevitore, apertura e potenza, ma ciononostante, le comunicazioni ottiche offrono il potenziale per un miglioramento di ulteriori ordini di grandezza nel throughput dei dati. Il termine «comunicazione ottica» si riferisce all’uso della luce come mezzo per la trasmissione dei dati.

Il termine «comunicazione ottica» si riferisce all’uso della luce come mezzo per la trasmissione dei dati. Per le applicazioni spaziali, i laser vengono utilizzati come sorgente luminosa. I sistemi laser con sistemi dinamici come gli specchi a guida rapida vengono utilizzati per puntare con precisione il laser sul veicolo spaziale verso il terminale di terra. Sono in fase di sviluppo anche altri metodi che utilizzano array laser per il puntamento del raggio al fine di ridurre la necessità di sistemi dinamici complessi. I dati vengono trasmessi sotto forma di centinaia di milioni di brevi impulsi di luce laser ogni secondo. La luce è costituita da fotoni e i terminali ottici di terra impostati per raccogliere la luce a livello di fotoni. Infatti, i terminali di terra sono progettati per un ambiente in cui possono essere ricevuti relativamente pochi fotoni dal veicolo spaziale trasmettitore, specialmente dallo spazio profondo. Il rilevamento diretto dei fotoni con Pulse Position Modulation (PPM) viene utilizzato al posto della comune tecnica RF della modulazione coerente della portante diretta per trasmettere informazioni. La modulazione PPM utilizza un intervallo di tempo suddiviso in un numero di possibili posizioni dell’impulso, ma solo un singolo impulso viene collocato in una delle possibili posizioni, determinate dalle informazioni trasmesse. Per rilevare segnali ottici estremamente deboli con relativamente pochi fotoni attraverso l’atmosfera, le stazioni di terra ottiche possono utilizzare un rivelatore di fotoni a nanofilo superconduttore (SNSPD), che, per aumentare la sensibilità dei nanofili, utilizza un criorefrigeratore a 1 Kelvin. Un ricevitore di elaborazione del segnale in tempo reale utilizza arrivi di fotoni con timestamp per sincronizzare, demodulare, decodificare e deinterlacciare i segnali per estrarre le parole in codice delle informazioni. Pertanto, mentre le tecnologie specifiche impiegate differiscono per alcuni aspetti da quelle utilizzate nei terminali di terra a radiofrequenza, le funzioni di livello superiore svolte dal terminale di terra per comunicazioni ottiche sono simili. La comunicazione ottica rappresenterà il nuovo orizzonte degli eventi in termini di cybersicurezza perché aprirà la strada a sistemi di crittografia quantistica e canali dati quantistici molto veloci ed efficienti inseriti dei futuri progetti di Space Management e missioni spaziali.

Autore: Francesco Corona

Bibliografia utile

[B001] Martin, P.K.: NASA Cybersecurity: An Examination of theAgency’s Information Security. Testimony before the Subcommittee on Investigations and Oversight (Feb 2012). https://oig.nasa.gov/docs/FINAL_written_ statement_for_%20IT_%20hearing_February_26_edit_v2.pdf. Accessed 23 May 2019 [B002] Google cloud networking incident #19020. https://status.cloud. google.com//incident/cloud-networking/19020, Accessed 24 Feb2020 [B003]https://www.google.com/url?sa=t&rct=j&q=&esrc=s&source= web&cd=&cad=rja&uact=8&ved=2ahUKEwiO69em_uH7AhUCif0HHRuR CQsQFnoECC8QAQ&url=https%3A%2F%2Fnvlpubs.nist.gov%2Fnistpubs %2Fir%2F2022%2FNIST.IR.8401.ipd.pdf&usg=AOvVaw3uY5S4qAEyr0nH_ kmA7z2i