Informazioni su Crowdstrike

CrowdStrike® Inc. (Nasdaq: CRWD), leader della sicurezza informatica a livello globale, sta ridefinendo la sicurezza nell’era del cloud grazie alla sua piattaforma di protezione degli endpoint creata appositamente per bloccare le compromissioni. L’architettura basata su un unico agent a basso impatto della piattaforma CrowdStrike Falcon®, applica l’intelligenza artificiale a livello del cloud per offrire protezione e visibilità istantanee sull’intera azienda e per prevenire gli attacchi sugli endpoint all’interno e all’esterno della rete. Sfruttando la tecnologia proprietaria di CrowdStrike Threat Graph®, ogni settimana CrowdStrike Falcon crea correlazioni in tempo reale tra piú di 3 migliaia di miliardi di eventi legati agli endpoint provenienti da tutto il mondo, alimentando una delle piattaforme di sicurezza più avanzate mai esistite.

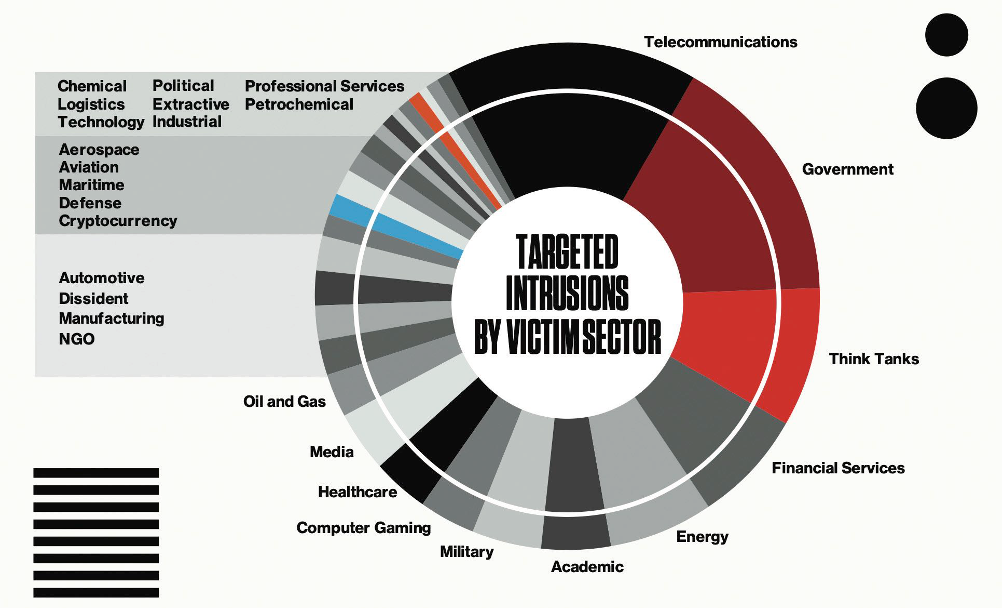

Anche l’anno appena trascorso è stato impegnativo per la sicurezza informatica sia per le attività dell’eCrime sia per quelle degli avversari di tipo “Nation-State”, che hanno preso di mira le organizzazioni praticamente di tutti i settori. CrowdStrike ha rilevato incidenti mirati ad entità del settore accademico, governativo, sanitario, alberghiero, tecnologico, energetico, manifatturiero e finanziario di tutto il mondo in organizzazioni di diverse dimensioni, dalle piccole imprese ai grossi gruppi “Global 1000”. Nel Global Threat Report 2020 il team CrowdStrike® Intelligence, il team di Threat Hunting Falcon OverWatch e il team dei servizi di Incident Response di CrowdStrike presentano gli eventi e i trend più significativi in materia di sicurezza informatica emersi nello scorso anno.

La fetta principale dei profitti derivanti dagli attacchi ransomware sembra destinata a finire nelle mani di chi padroneggia metodi diversi per monetizzare le proprie risorse e competenze.

Criminalità informatica

- È stata osservata un’escalation della cosiddetta “caccia grossa”, vale a dire attacchi ransomware a sfondo criminale diretti a imprese di grandi dimensioni. La caccia grossa si è rivelata l’attività più lucrativa per i criminali informatici perché le richieste di riscatto hanno raggiunto alcuni milioni di dollari causando ripercussioni finora inimmaginabili. Per il momento, niente fa supporre che questi aggressori intendano allentare la presa.

-

I criminali informatici utilizzano i dati sensibili come arma di ricatto per fare pressione sulle vittime del ransomware. Sono stati riscontrati casi in cui gli aggressori hanno minacciato di divulgare dati sensibili – e altri in cui l’hanno realmente fatto – al fine di ottenere il pagamento di un riscatto dalle vittime che avevano scelto di ripristinare l’integrità dei loro ambienti ricorrendo a copie di backup.

- L’ecosistema eCrime continua ad evolversi, maturare, potenziarsi e specializzarsi. Organizzazioni criminali consolidate hanno continuato ad espandersi, allontanandosi dagli attacchi basati sui trojan bancari e muovendosi verso:

- Sviluppatori Ransomware-as-a-service (RaaS) che sferrano gli attacchi di “caccia grossa”

-

Sviluppatori Malware-as-a-service (MaaS) che aggiungono moduli ai ransomware

-

Operazioni a supporto del Download-as-a-service (DaaS) per la distribuzione di malware di terzi

Questi sforzi messi in atto a favore delle campagne di “caccia grossa” sottolineano l’impatto che il ransomware mirato ha avuto all’interno dell’ecosistema criminale.

Questi sforzi messi in atto a favore delle campagne di “caccia grossa” sottolineano l’impatto che il ransomware mirato ha avuto all’interno dell’ecosistema criminale.

-

Oltre alle operazioni di “caccia grossa”, è stato osservato un aumento delle campagne eCrime mirate agli istituti finanziari per illeciti trasferimenti di denaro o prelievi dai bancomat, con attività che si espandono al di fuori degli Stati Uniti, Canada ed Europa per colpire l’America Centrale, il Sud America e l’Africa.

-

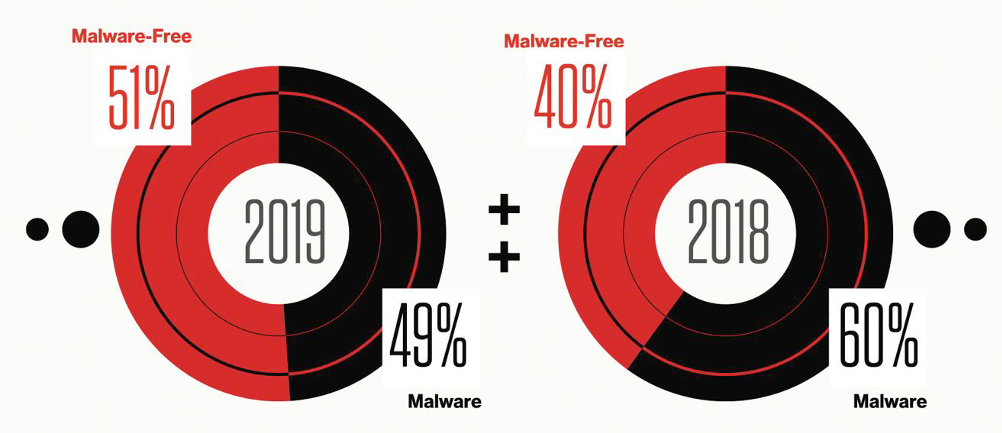

La tendenza di attacchi con tattiche che non utilizzano malware è accelerata, sorpassando il volume degli attacchi basati su malware. Il fatto che nel 2019 il 51% degli attacchi abbia utilizzato tattiche che non coinvolgevano malware rispetto al 40% registrato nel 2018, sottolinea la necessità di dotarsi di soluzioni di protezione più sofisticate rispetto ai semplici antivirus.

-

Gli avversari continuano ad evolvere e a perfezionare le proprie tattiche, tecniche e procedure (TTP) arricchendole di risvolti più sofisticati, come il blocco dei prodotti di sicurezza, il tunneling DNS, l’utilizzo di siti compromessi ospitanti il sistema di gestione dei contenuti WordPress, l’intromissione fraudolenta in thread e-mail, le compromissioni dell’autenticazione a due fattori e i programmi di creazione dei documenti che fungono da dropper per i servizi di distribuzione. La pubblicazione delle TTP associate alle operazioni osservate nel 2019 degli avversari di tipo “Nation-State” potrebbe comportare la loro adozione di metodologie meno ovvie per l’anno in corso, ma lo scopo dei loro attacchi rimane invariato: raccogliere informazioni e promuovere il disaccordo all’interno delle comunità.

Attacchi mirati sponsorizzati dagli stati

CrowdStrike segue una serie di avversari responsabili di intrusioni sponsorizzate dagli stati in varie parti del mondo, tra cui gruppi di attaccanti riconducibili alla Corea del Nord (o Repubblica Democratica Popolare di Corea), alla Cina, alla Russia e all’Iran. Come negli scorsi anni, la maggior parte delle intrusioni mirate condotte da questi avversari sembra esser stata motivata dai tradizionali obiettivi di raccolta di informazioni. Il team di Intelligence di CrowdStrike sta, inoltre, investigando su possibili collaborazioni tra sofisticati criminali informatici ed i gruppi di intrusioni mirate sponsorizzate dagli stati, dove gli indizi iniziali suggeriscono una condivisione degli strumenti criminali e/o un livello di cooperazione con i servizi di intelligence di Corea del Nord e Russia.

Corea del Nord (DPRK): Chollima

Le intrusioni mirate orchestrate dalla Corea del Nord rappresentano le operazioni più attive del 2019.

Le organizzazioni della Corea del Sud continuano a rappresentare un interesse strategico per gli attaccanti affiliati alla Corea del Nord. In aggiunta diversi incidenti hanno coinvolto l’India, e un attaccante ha orchestrato operazioni mirate negli USA e in Giappone con l’obiettivo di raccogliere informazioni strategiche sul nucleare e sulle attinenti sanzioni.

Cina: Panda

Gli attacchi provenienti dagli attaccanti cinesi non hanno subito flessioni nel corso del 2019 e si sono concentrati prevalentemente sul settore delle telecomunicazioni.

La scelta delle telecomunicazioni come bersaglio, specialmente nell’Asia Centrale e nel Sud-Est Asiatico, si iscrive nel piano cinese di creare una “via della seta digitale”, a cui contribuisce anche lo sviluppo delle reti mobili 5G. Prendendone atto, i governi di vari paesi hanno rifiutato di lavorare con il gigante cinese delle telecomunicazioni Huawei esprimendo preoccupazione circa i rapporti che l’azienda ha intrattenuto con le forze armate e i servizi segreti cinesi, russi e nordcoreani. Il targeting delle società statunitensi attive in settori chiave e di interesse strategico vitale per la Cina – incluso l’energia pulita, la sanità, le biotecnologie ed i prodotti farmaceutici – ci sia aspetta che continuerà con molta probabilità.

Russia: Bear

Durante tutto il 2019, il team di Intelligence di CrowdStrike ha osservato attività di intrusione mirate della Russia contro l’Ucraina.

I bersagli della gran parte di questi attacchi sembrano esser stati diplomatici e responsabili della sicurezza nazionale ucraini, verosimilmente con lo scopo di raccogliere informazioni strategiche dal punto di vista politico e militare sul conflitto tra i due paesi. Apparentemente gli attaccanti russi hanno tentato di influenzare l’esito delle elezioni presidenziali ucraine nel marzo del 2019 con diversi riscontri di campagne di disinformazione, attacchi DDoS (Distributed Denial-of-Service) e compromissioni dei social media. Poiché il conflitto tra Ucraina e Russia rimane irrisolto, è verosimile che in futuro le attività di raccolta di informazioni appoggiate dalla Russia continuino o, addirittura, si intensifichino.

Iran: Kitten

In risposta al clima politico sempre più teso tra Iran e Stati Uniti, le attività di avversari riconducibili all’Iran indicano un crescente interesse verso bersagli governativi e della difesa.

Nella prima metà del 2019, le attività degli attaccanti iraniani erano dirette verso paesi del Medio Oriente e del Nord Africa (MENA), mentre nella seconda parte dell’anno c’è stata un’evidente escalation degli attacchi verso entità statunitensi, verosimilmente in risposta alle tensioni esplose tra Stati Uniti e Iran a partire dal maggio 2019. Il team di Intelligence di CrowdStrike può affermare con molta sicurezza che gli attaccanti riconducibili all’Iran continueranno ad impiegare il cyber spionaggio assieme alle tradizionali operazioni di raccolta di informazioni con particolare enfasi sulla regione MENA e il Nord America. In base alle attività osservate nel 2019, le organizzazioni che operano nei settori della difesa, dei commerci marittimi, delle telecomunicazioni e dell’informatica nella regione MENA saranno probabilmente di particolare interesse per gli attaccanti iraniani nel 2020.

Il cambio dei paradigmi di sicurezza nel 2020

In un clima già molto impegnativo sul fronte della sicurezza digitale dove, come abbiamo già detto, diverse minacce che hanno caratterizzato il 2019 continueranno anche nel 2020, l’anno appena iniziato ci porta a dover fare i conti con l’emergenza COVID-19 che sta obbligando molte aziende, se non tutte, ad adottare immediatamente un modello di lavoro in remoto. Oltre alla ovvia pressione che questo repentino cambiamento esercita sul personale IT, sulle architetture di rete e sui fornitori dei servizi, le aziende devono prendere in considerazione che nuovi rischi informatici si stanno affacciando alla loro usuale operatività. Sicuramente, la sicurezza dei lavoratori remoti parte con la rivisitazione delle politiche di sicurezza informatica per includere lo smart working e dalla predisposizione sicura di dispositivi personali dei dipendenti (BYOD) per la connessione ai sistemi aziendali. Ma le organizzazioni devono anche considerare fattori di rischio finora esterni alle loro organizzazioni: l’utilizzo dei dipendenti remoti di reti Wi-Fi non protette o la scarsa pulizia informatica dei dispositivi personali, unita alla mancanza di visibilità su questi dispositivi, potrebbero porre le basi per la perdita di dati sensibili. Infine, è inoltre fondamentale mantenere alta la vigilanza degli utenti in merito alle truffe legate al coronavirus con informazioni costanti in merito alle diverse attività di phishing rilevate nonché abilitare i piani di Incident Response per renderli attuabili sui lavoratori remoti.

Consigli di Crowdstrike

Ecco i consigli di CrowdStrike per proteggere la propria organizzazione e rafforzare la rete difensiva contro gli avversari sempre più agguerriti di oggi e domani: Sfruttare appieno la rete di protezione già esistente. La proliferazione delle attività di “caccia grossa” ha aumentato drammaticamente le ricadute sulle organizzazioni che non si proteggono adeguatamente. Le aziende più accorte si adopereranno per ottimizzare i controlli di sicurezza già in essere.

Proteggere le identità. Nel corso dell’anno scorso, l’impiego delle tecniche di attacco prive di malware si è intensificato. Come punto di partenza, è necessario predisporre l’autenticazione a due fattori (2FA) per tutti gli utenti perché i criminali informatici del giorno d’oggi sono esperti nell’utilizzare credenziali valide per accedere ai sistemi e comprometterli velocemente. Affiancando questa misura a un efficace processo di gestione dei privilegi di accesso, è possibile limitare i danni causati dagli attaccanti a seguito di un’intrusione.

Mobilitare gli utenti. Nonostante la tecnologia rivesta chiaramente un ruolo critico nella lotta agli attaccanti, l’utente finale rimane un anello vitale della catena. È importante avviare programmi di sensibilizzazione per combattere i continui rischi collegati alle campagne di phishing ed alle tecniche di social engineering.

Abbracciare la “regola 1-10-60”. Per combattere in modo efficace minacce sempre più complesse, CrowdStrike sollecita le aziende a fare riferimento alla “regola 1-10-60”: rilevare le intrusioni entro 1 minuto, analizzarle e classificarle nel giro di 10 minuti, contenere e neutralizzare un attacco entro 60 minuti.

Cercare partner con le competenze giuste. Serve qualcosa di più della semplice tecnologia per riuscire ad agire alla velocità imposta dalla «regola 1-10-60». Per difendersi da minacce altamente sofisticate sono necessari processi strutturati e professionisti della sicurezza efficaci e competenti, attivi 24 ore su 24. Per ovviare alla mancanza di competenze specifiche nel modo più economicamente conveniente, le aziende di maggior successo spesso si affidano a partner che offrono le migliori soluzioni del settore.

Favorire soluzioni a servizio per garantire la massima sicurezza a tempo zero.

In un momento in cui tutto sta cambiando, rompere gli schemi con il passato non significa solo scegliere nuove soluzioni, ma anche nuove modalità di fruizione, come le soluzioni a servizio come CrowdStrike Falcon Complete. I clienti possono infatti affidare l’implementazione, la gestione e la risposta agli incidenti relativi alla sicurezza dei loro endpoint al team di esperti della sicurezza di CrowdStrike per ottimizzare istantaneamente la sicurezza dei loro endpoint senza dover impiegare risorse interne, probabilmente impegnate dalla gestione di queste transizioni forzate allo smart working.

Scarica la tua copia GRATUITA del Global Threat Report 2020 di CrowdStrike® per approfondire le tue conoscenze in materia di sicurezza informatica basandoti sugli incidenti osservati in tutto il mondo nel corso del 2019 e per scoprire come neutralizzare gli aggressori informatici sempre più agguerriti nel 2020: http://crowdstrike.com/gtr

Inoltre, se si è interessati a maggior informazioni in merito alla sicurezza informatica ai tempi del COVID-19, i nostri suggerimenti per rendere lo smart working efficace e sicuro sono disponibili in questo webcast: https://go.crowdstrike.com/CC-Embracing-Remote-Workforce-Blog.html

Le organizzazioni che adottano la “regola 1-10-60” hanno molte più probabilità di espellere gli avversari prima che l’attacco si diffonda oltre la fase di ingresso iniziale, minimizzando l’impatto e la portata dell’intrusione.

© 202 0 CrowdStrike, Inc. Tutti i diritti riservati.

Autore: Stefano Lamonato, Sales Engineering Manager, Southern Europe, CrowdStrike